管理番号:YMHRT-4328

(最終更新日: 2023/7/12)

本設定例は、以下の機種に対応しています。

センター側対応機種: RTX5000 RTX3510 RTX3500 RTX3000

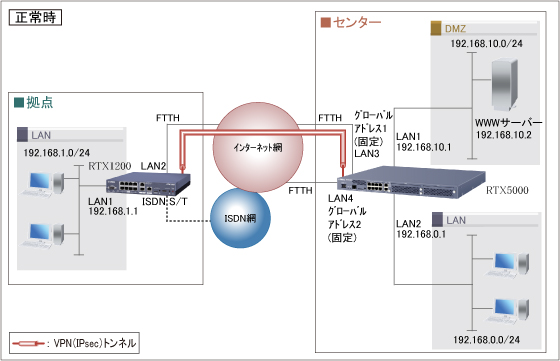

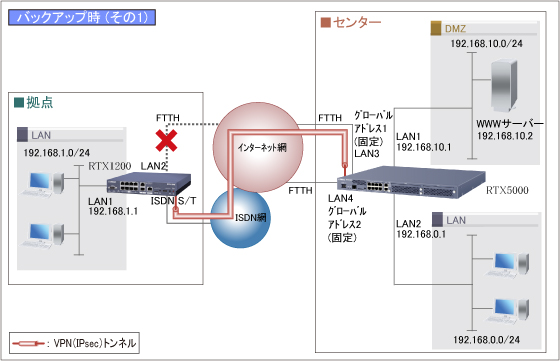

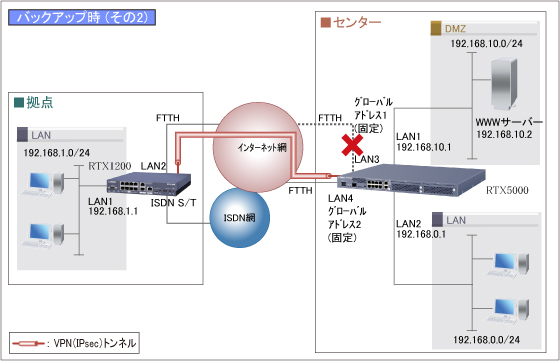

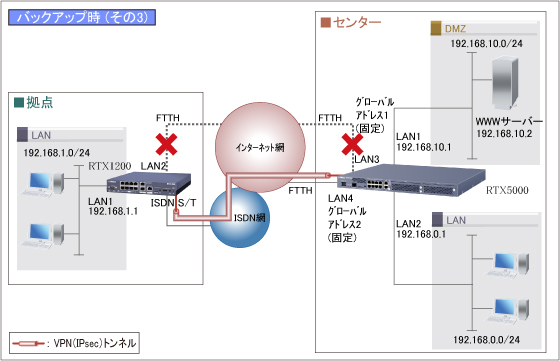

センターと拠点のLAN同士の通信をIPsecで暗号化して、機密情報が外部に漏れないようにします。また、センターのWWWサーバーをインターネットに公開します。

1台のルーターに2本の回線を収容し、回線に障害が発生したときには自動的に回線を切り替えます。

切り替えた後でもLAN同士の通信は暗号化されたままであり、回線の状態に関係なく安全な接続を維持することができます。

| ゲートウェイの設定 | ip route default gateway pp 1 ip route 192.168.1.0/24 gateway tunnel 1 |

|---|---|

| DMZの インタフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.10.1/24 ip lan1 secure filter in 2000 ip lan1 secure filter out 3000 dynamic 101 200 |

| LANの インタフェースの設定 (LAN2ポートを使用) |

ip lan2 address 192.168.0.1/24 |

| WAN(ISP1)の インタフェースの設定 (LAN3ポートを使用) |

pp select 1 pp backup pp 2 # 注釈1 pp always-on on pppoe use lan3 pp auth accept pap chap pp auth myname (ISP1に接続するID) (ISP1に接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ip pp address (センターのグローバルアドレス1) ip pp mtu 1454 ip pp secure filter in 1020 1030 1031 1040 1041 2000 dynamic 201 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp nat descriptor 1 pp enable 1 |

| WAN(ISP2)の インタフェースの設定 (LAN4ポートを使用) |

pp select 2 pp always-on on pppoe use lan4 pp auth accept pap chap pp auth myname (ISP2に接続するID) (ISP2に接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ip pp address (センターのグローバルアドレス2) ip pp mtu 1454 ip pp secure filter in 1020 1030 1031 1040 1041 2000 dynamic 201 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp nat descriptor 2 pp enable 2 |

| VPN(IPsec)の設定 (共通項目) |

ipsec auto refresh on |

| VPN(IPsec)の設定 (主系) |

tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.0.1 ipsec ike pre-shared-key 1 text (事前共有鍵1) ipsec ike remote address 1 any ipsec ike remote name 1 kyoten1-1 key-id tunnel backup tunnel 2 switch-interface=on # 注釈2 tunnel enable 1 |

| VPN(IPsec)の設定 (従系) |

tunnel select 2 ipsec tunnel 102 ipsec sa policy 102 2 esp aes-cbc sha-hmac ipsec ike local address 2 192.168.0.1 ipsec ike pre-shared-key 2 text (事前共有鍵2) ipsec ike remote address 2 any ipsec ike remote name 2 kyoten1-2 key-id tunnel enable 2 |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.0.0/24 * ip filter 1030 pass * 192.168.0.0/24 icmp ip filter 1031 pass * 192.168.10.2 tcpflag=0x0002/0x0fff * www # 注釈3 ip filter 1040 pass * 192.168.0.1 udp * 500 # 注釈4 ip filter 1041 pass * 192.168.0.1 esp # 注釈4 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * tcp ip filter dynamic 106 * * udp ip filter dynamic 200 192.168.0.0/24 * telnet # 注釈5 ip filter dynamic 201 * 192.168.10.2 www # 注釈6 |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor address outer 1 (センターのグローバルアドレス1) nat descriptor masquerade static 1 1 192.168.0.1 udp 500 # 注釈4 nat descriptor masquerade static 1 2 192.168.0.1 esp # 注釈4 nat descriptor masquerade static 1 3 192.168.10.2 tcp www # 注釈7 nat descriptor type 2 masquerade nat descriptor address outer 2 (センターのグローバルアドレス2) nat descriptor masquerade static 2 1 192.168.0.1 udp 500 # 注釈4 nat descriptor masquerade static 2 2 192.168.0.1 esp # 注釈4 nat descriptor masquerade static 2 3 192.168.10.2 tcp www # 注釈7 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.0.2-192.168.0.191/24 |

| DNSの設定 | dns host lan1 dns server select 1 (ISP1から指定されたDNSサーバーのIPアドレス) any . restrict pp 1 dns server select 2 (ISP2から指定されたDNSサーバーのIPアドレス) any . dns private address spoof on |

| ゲートウェイの設定 | ip route default gateway pp 1 ip route 192.168.0.0/24 gateway tunnel 1 |

|---|---|

| LANの インタフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.1.1/24 |

| WAN(ISP3)の インタフェースの設定 (LAN2ポートを使用) |

pp select 1 pp backup pp 2 # 注釈1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISP3に接続するID) (ISP3に接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ip pp mtu 1454 ip pp secure filter in 1001 1002 1020 1021 1022 1023 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp nat descriptor 1 pp enable 1 |

| WAN(ISP4)の インタフェースの設定 |

pp select 2 pp bind bri1 isdn remote address call (ISP4のアクセスポイントの回線番号) pp auth accept chap pp auth myname (ISP4に接続するID) (ISP4に接続するパスワード) ppp ipcp ipaddress on ppp ipcp msext on ip pp secure filter in 1001 1002 1020 1021 1022 1023 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp nat descriptor 1 pp enable 2 |

| VPN(IPsec)の設定 (共通項目) |

ipsec auto refresh on |

| VPN(IPsec)の設定 (主系) |

tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.1.1 ipsec ike local name 1 kyoten1-1 key-id ipsec ike pre-shared-key 1 text (事前共有鍵1) ipsec ike remote address 1 (センターのグローバルアドレス1) tunnel backup tunnel 2 switch-interface=on # 注釈2 tunnel enable 1 |

| VPN(IPsec)の設定 (従系) |

tunnel select 2 ipsec tunnel 102 ipsec sa policy 102 2 esp aes-cbc sha-hmac ipsec ike local address 2 192.168.1.1 ipsec ike local name 2 kyoten1-2 key-id ipsec ike pre-shared-key 2 text (事前共有鍵2) ipsec ike remote address 2 (センターのグローバルアドレス2) tunnel enable 2 |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1001 reject 192.168.1.0/24 * ip filter 1002 pass * 192.168.1.0/24 icmp ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 pass (センターのグローバルアドレス1) 192.168.1.1 udp * 500 # 注釈4 ip filter 1021 pass (センターのグローバルアドレス1) 192.168.1.1 esp # 注釈4 ip filter 1022 pass (センターのグローバルアドレス2) 192.168.1.1 udp * 500 # 注釈4 ip filter 1023 pass (センターのグローバルアドレス2) 192.168.1.1 esp # 注釈4 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * tcp ip filter dynamic 106 * * udp |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.1.1 udp 500 # 注釈4 nat descriptor masquerade static 1 2 192.168.1.1 esp # 注釈4 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.191/24 |

| DNSの設定 | dns host lan1 dns server select 1 (ISP3から指定されたDNSサーバーのIPアドレス) any . restrict pp 1 dns server select 2 (ISP4から指定されたDNSサーバーのIPアドレス) any . dns private address spoof on |

注釈1:

ISP1の回線で障害が発生したときにISP2へ接続する設定です。

注釈2:

VPNに障害が発生したときに、VPNの接続先を変更する設定です。

注釈3、注釈6:

WWWサーバーへのアクセスのうち、最初のパケット(SYN)だけを通すフィルターです。その後に引き続く通信は、注釈6の動的フィルターで通します。

注釈4:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈5:

WWWサーバーをメンテナンスするために使うtelnetの通信を通すフィルターです。

注釈7:

NATの影響で外側からのアクセスができなくなるので、WWWサーバーへアクセスできるように穴を開けます。

ご相談・お問い合わせ