管理番号:YMHSW-23382

(最終更新日: 2026/1/7)

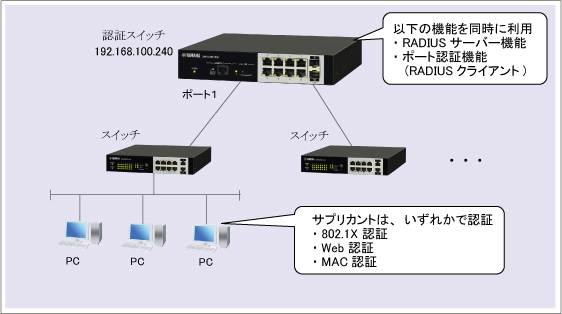

RADIUSサーバー機能とポート認証機能を利用して、ユーザーおよび機器を認証する設定例です。

本設定例では、内蔵RADIUSサーバー機能とポート認証機能(RADIUSクライアント)を、認証スイッチ1台で実現します。

ヤマハスイッチでは、同一ポートでIEEE 802.1X認証、MAC認証、Web認証を併用できます。認証対象のポート配下では、すべての機器において、いずれかの方法での認証が成功した場合だけ、ネットワークに接続できます。

本ページでは、以下をご紹介します。

本設定例では、IEEE 802.1X認証にクライアント証明書を利用します。クライアント証明書は、サプリカントにインポートして利用します。また、Web認証では、Webブラウザーを利用して認証をします。設定および利用方法については、サプリカントの設定および利用方法をご覧ください。なお、MAC認証を利用する場合、サプリカントでの操作は不要です。

| 10ギガビット/マルチギガビットスイッチ | ギガビットスイッチ | |||

|---|---|---|---|---|

| L3スイッチ | SWX3220 | SWX3200 (Rev.4.00.16以降) |

SWX3100 Rev.4.01.21以降) |

|

| インテリジェントL2スイッチ | SWX2322P | SWX2320 | SWX2310P (Rev.2.02.15以降) |

SWX2310 (Rev.2.04.02以降) |

| 10ギガビット/マルチギガビットスイッチ | ギガビットスイッチ | |||

|---|---|---|---|---|

| RADIUS Server | SWX3220 (*) SWX3220 |

SWX3200 | SWX3100 | |

| SWX2322P (*) SWX2322P |

SWX2320 (*) SWX2320 |

SWX2310P | SWX2310 | |

| ポート認証機能 | SWX3220 (*) SWX3220 |

SWX3200 | SWX3100 | |

| SWX2322P (*) SWX2322P |

SWX2320 (*) SWX2320 |

SWX2310P | SWX2310 | |

(*) 100ギガビット/25ギガビット対応

SWX3220-30TCs / SWX3220-30MC / SWX2322P-30MC / SWX2320-30MC

| RADIUSサーバーの設定 |

interface vlan1 ip address 192.168.100.240/24 exit crypto pki generate ca y # 注釈1 radius-server local-profile user user01 password01 # 注釈2 user user02 password02 auth peap # 注釈3 user (MACアドレス3) (MACアドレス3) auth peap # 注釈4 exit radius-server local enable exit certificate user user01 # 注釈5 radius-server local refresh |

|---|

注釈1:

ルート認証局の作成を確認するためのコマンドです。(y/n)で聞かれるため、yを入力します。

注釈2:

ユーザー1がIEEE 802.1X認証を利用するためのコマンドです。

注釈3:

ユーザー2がWeb認証を利用するためのコマンドです。

Webブラウザーを利用したWeb認証の方法は、「Webブラウザーを利用したWeb認証」をご覧ください。

注釈4:

ユーザー3がMAC認証を利用するためのコマンドです。

MACアドレスの形式は、ハイフン区切りの小文字を使用してください。

注釈5:

ユーザー1のクライアント証明書を発行するコマンドです。発行したクライアント証明書をサプリカントにインポートすると、IEEE 802.1X認証が利用できます。

クライアント証明書のインポート方法は、「クライアント証明書のインポート」をご覧ください。

・「show radius-server local user」コマンドで設定を確認します。

[コンソール]

SWX3220#show radius-server local user

Total 3

userid name vlan mode

-------------------------------- -------------------------------- ---- ---------

user01 eap-tls

user02 peap

(MACアドレス3) peap

SWX3220#

|

| [解説] 認証ユーザー情報を確認します。 ユーザー名「user01」、「user02」、「(MACアドレス3)」が登録されています。 認証ユーザー情報の詳細を確認したい場合、「show radius-server local user detail (userid)」でご確認ください。 コマンドの詳細は、認証ユーザー情報の表示をご覧ください。 |

・「show radius-server local certificate list」コマンドで設定を確認します。

[コンソール]

SWX3220#show radius-server local certificate list userid certificate id enddate -------------------------------- ------------------------------------------------- ---------- user01 user01-0123456789ABCDEF 2037/12/31 |

| [解説] 発行済みクライアント証明書のリストを確認します。 user01の発行済みクライアント証明書が表示されます。 コマンドの詳細は、クライアント証明書のリスト表示をご覧ください。 |

・「show auth supplicant」コマンドで設定を確認します。

[コンソール]

SWX3220#show auth supplicant

Port MAC address User name Status VLAN Method

-------- -------------- ----------------- --------------- ---- ------

port1.2 (MACアドレス1) user01 Authorized 1 802.1X

port1.3 (MACアドレス2) user02 Authorized 1 WEB

port1.4 (MACアドレス3) (MACアドレス3) Authorized 1 MAC

SWX3220#

|

| [解説] LANポートのサプリカントの認証状態を表示します。 認証に失敗すると、Statusが"Unauthorized"と表示されます。 コマンドの詳細は、サプリカント情報の表示をご覧ください。 |

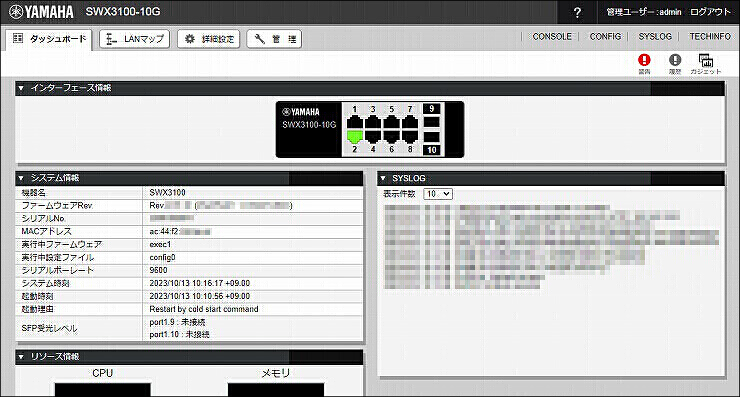

1. スイッチのWeb GUIを開きます。

2.「スイッチのIPアドレスを変更する」にしたがって、スイッチのIPアドレスを設定します。

| IPアドレス | 192.168.100.240/24 |

|---|

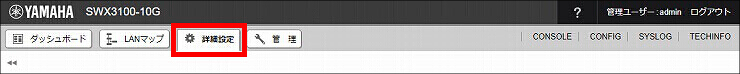

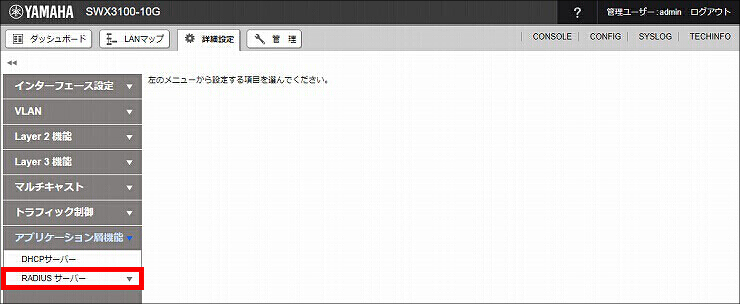

3.「詳細設定」をクリックします。

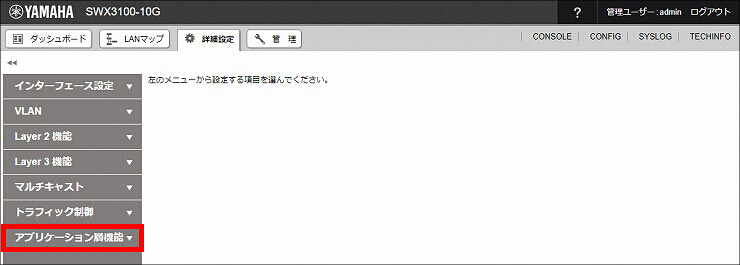

4.「アプリケーション層機能」をクリックします。

5.「RADIUS サーバー」をクリックします。

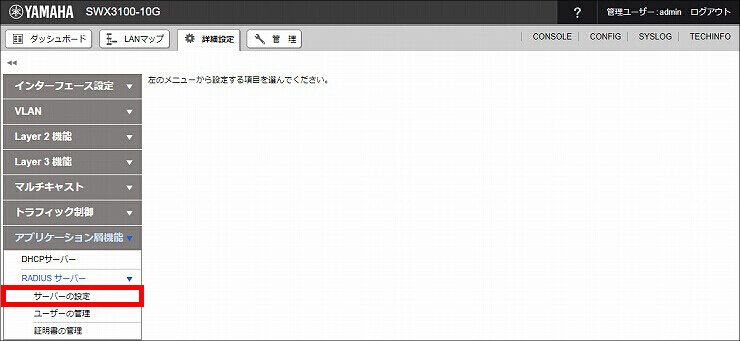

6.「サーバーの設定」をクリックします。

7.「認証局を作成する」の「進む」をクリックします。

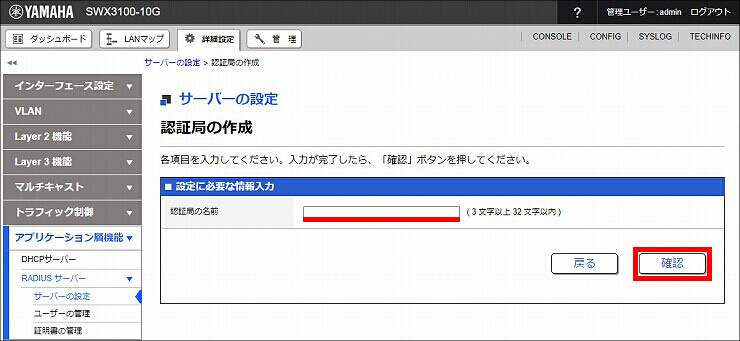

8. 認証局の名前を設定し、「確認」をクリックします。

| 認証局の名前 | 任意の文字列 ※名前の入力を省略した場合、「swx-radius」が設定されます。 |

|---|

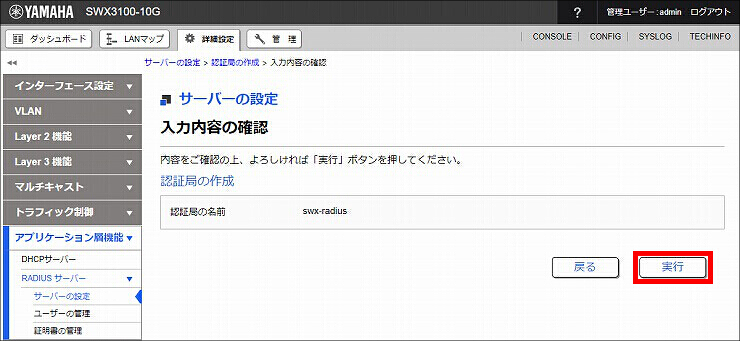

9.「実行」をクリックします。

10.「RADIUS サーバーの設定」の「設定」をクリックします。

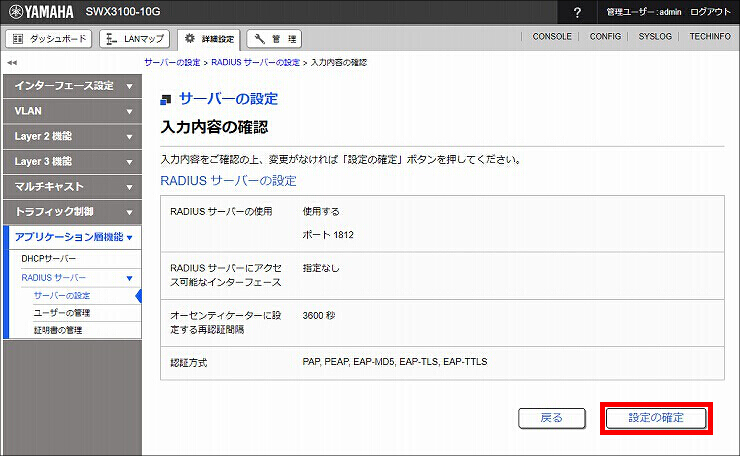

11.「RADIUS サーバーの設定」を設定して、「確認」クリックします。

| RADIUS サーバーの使用 | 使用する |

|---|---|

| 認証方式 > PAP | チェックを入れる |

| 認証方式 > PEAP | チェックを入れる |

| 認証方式 > EAP-MD5 | チェックを入れる |

| 認証方式 > EAP-TLS | チェックを入れる |

| 認証方式 > EAP-TTLS | チェックを入れる |

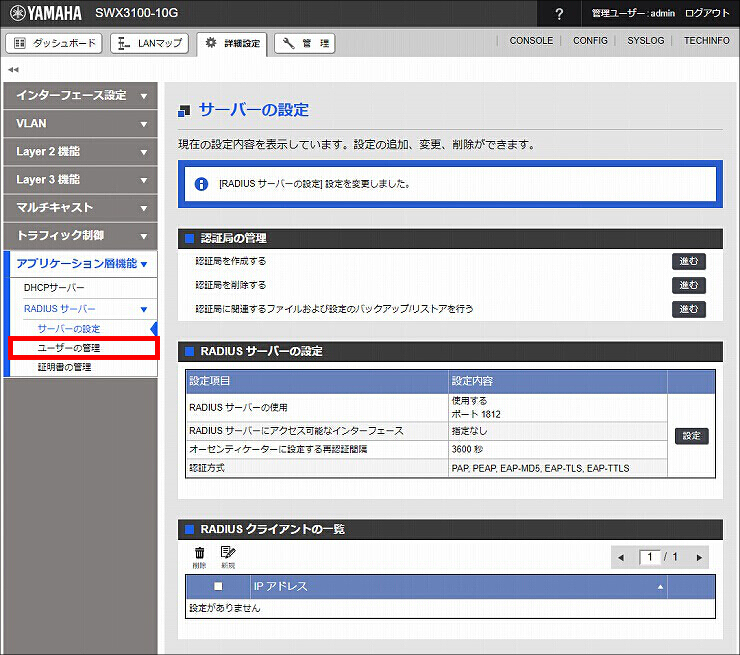

12. 設定内容を確認して問題がなければ、「設定の確定」をクリックします。

13. RADIUSサーバーの設定が完了しました。

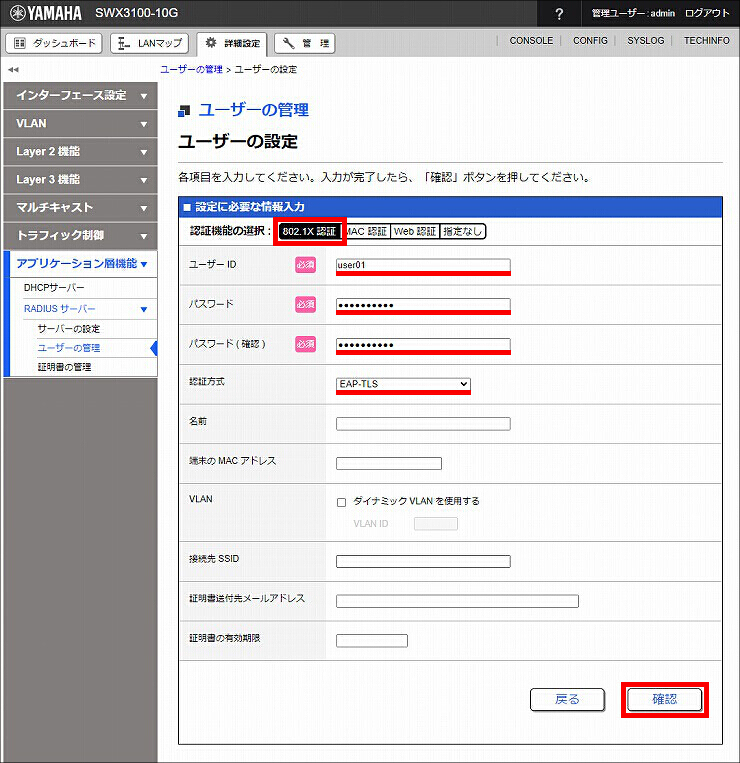

1.「ユーザーの管理」をクリックします。

2. 802.1X 認証ユーザーの設定をします。「新規」をクリックします。

3.「ユーザーの設定」を入力(選択)して、「確認」クリックします。

| 認証機能の選択 | 802.1X 認証 |

|---|---|

| ユーザーID | user01 |

| パスワード | password01 |

| パスワード( 確認 ) | password01 |

| 認証方式 | EAP-TLS |

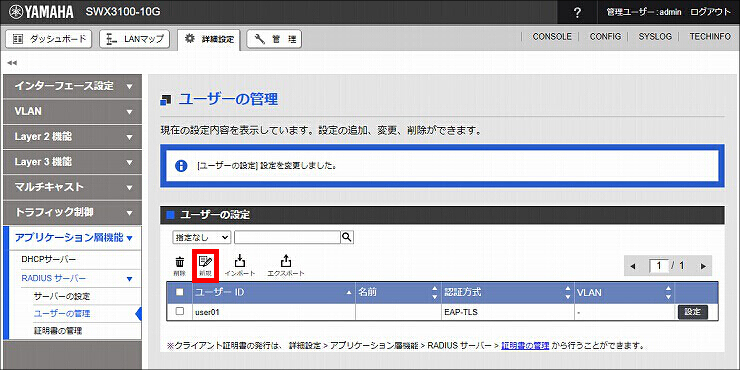

4. 設定内容を確認して問題がなければ、「設定の確定」をクリックします。

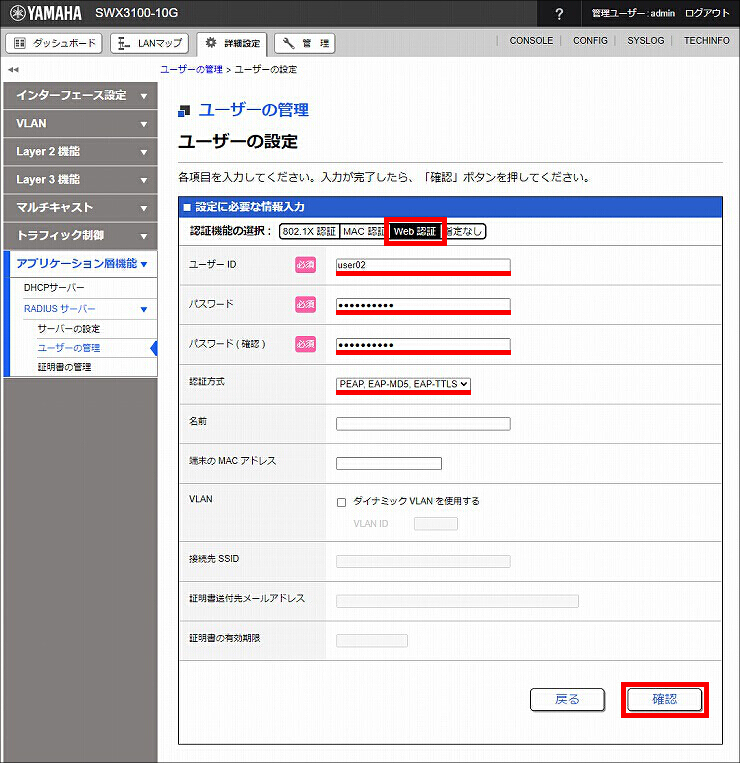

5. Web 認証ユーザーの設定をします。「新規」をクリックします。

6.「ユーザーの設定」を入力(選択)して、「確認」クリックします。

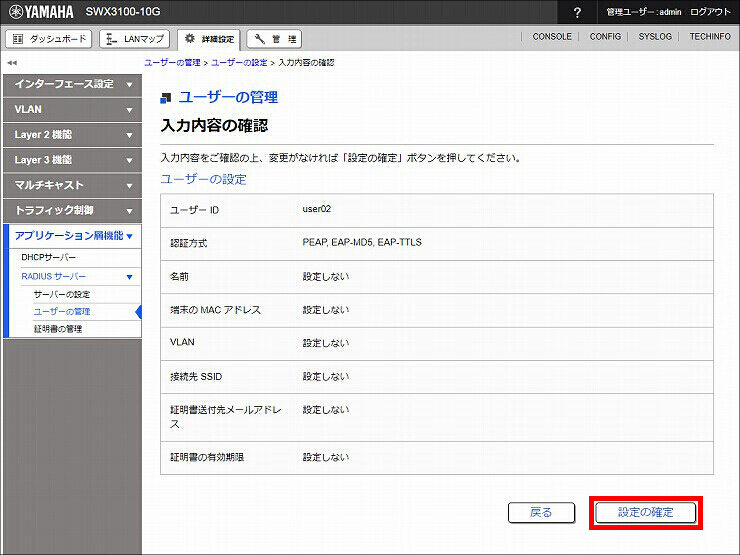

| 認証機能の選択 | Web 認証 |

|---|---|

| ユーザーID | user02 |

| パスワード | password02 |

| パスワード( 確認 ) | password02 |

| 認証方式 | PEAP, EAP-MD5, EAP-TTLS |

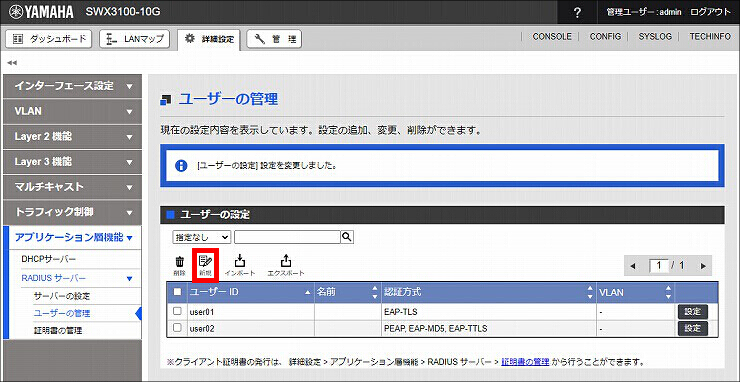

7. 設定内容を確認して問題がなければ、「設定の確定」をクリックします。

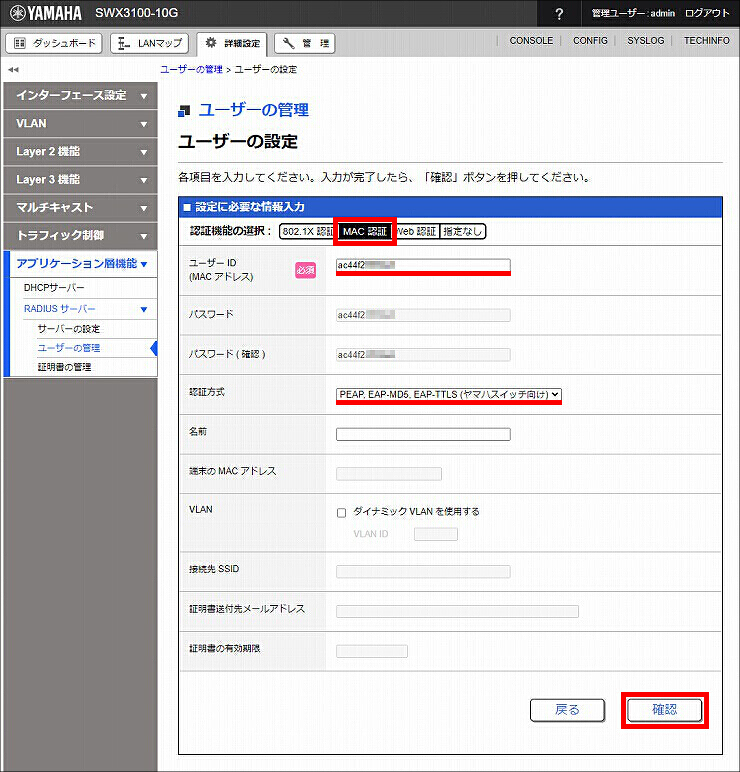

8. MAC 認証ユーザーの設定をします。「新規」をクリックします。

9.「ユーザーの設定」を入力(選択)して、「確認」クリックします。

| 認証機能の選択 | MAC 認証 |

|---|---|

| ユーザーID | 認証する機器のMACアドレス |

| 認証方式 | PEAP, EAP-MD5, EAP-TTLS(ヤマハスイッチ向け) |

10. 設定内容を確認して問題がなければ、「設定の確定」をクリックします。

11. RADIUSユーザーの設定が完了しました。

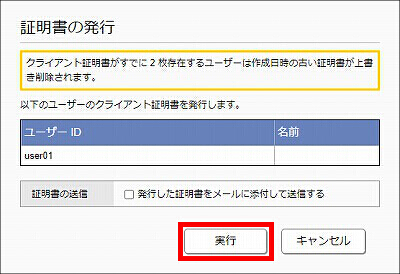

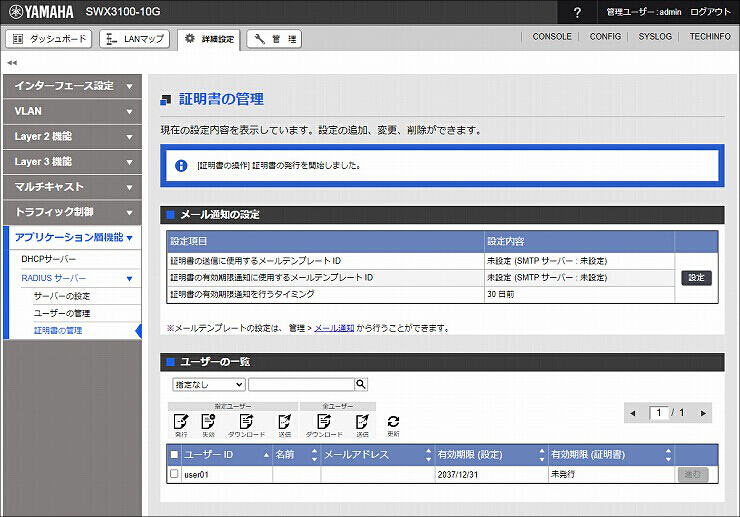

1.「証明書の管理」をクリックします。

2. 証明書を発行したいユーザーにチェックを入れ、「発行」をクリックします。

3.「実行」をクリックします。

4. クライアント証明書の発行を開始しました。以上で、RADIUSサーバーの設定は完了です。

クライアント証明書の発行が完了後、クライアント証明書をダウンロードして、PCにインポートしてください。

クライアント証明書のインポート方法は、「クライアント証明書のインポート」をご覧ください。

| RADIUSクライアントの設定 |

aaa authentication dot1x aaa authentication auth-web aaa authentication auth-mac radius-server host 127.0.0.1 key secret_local interface port1.1 auth host-mode multi-supplicant dot1x port-control auto auth-web enable auth-mac enable exit |

|---|

・「show auth status」コマンドで設定を確認します。

[コンソール]

SWX2320#show auth status

[System information]

802.1X Port-Based Authentication : Enabled

MAC-Based Authentication : Enabled

WEB-Based Authentication : Enabled

Clear-state time : Not configured

Redirect URL :

Not configured

Auth-web custom-file :

There is no custom-file

RADIUS server address :

127.0.0.1 (port:1812)

NAS-Identifier :

[Interface information]

Interface port1.1 (up)

802.1X Authentication : Auto (configured:auto)

MAC Authentication : Enabled (configured:enable)

WEB Authentication : Enabled (configured:enable)

Host mode : Multi-supplicant

Dynamic VLAN creation : Disabled

Guest VLAN : Disabled

Reauthentication : Disabled

Reauthentication period : 3600 sec

MAX request : 2 times

Supplicant timeout : 30 sec

Server timeout : 30 sec

Quiet period : 60 sec

Controlled directions : In (configured:both)

Protocol version : 2

Clear-state time : Not configured

SWX2320#

|

| [解説] ポート認証の情報を表示します。 システム全体で、IEEE 802.1X認証・MAC認証・Web認証が有効です。ポート1は IEEE 802.1X認証・MAC認証・Web認証が有効です。 コマンドの詳細は、ポート認証情報の表示をご覧ください。 |

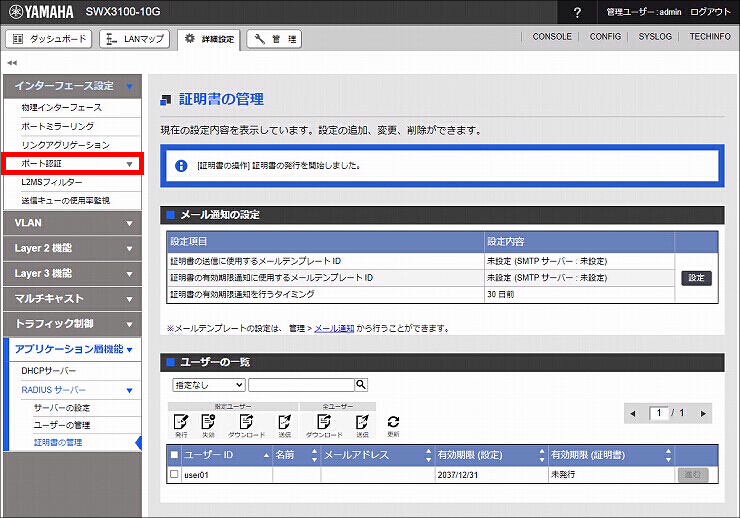

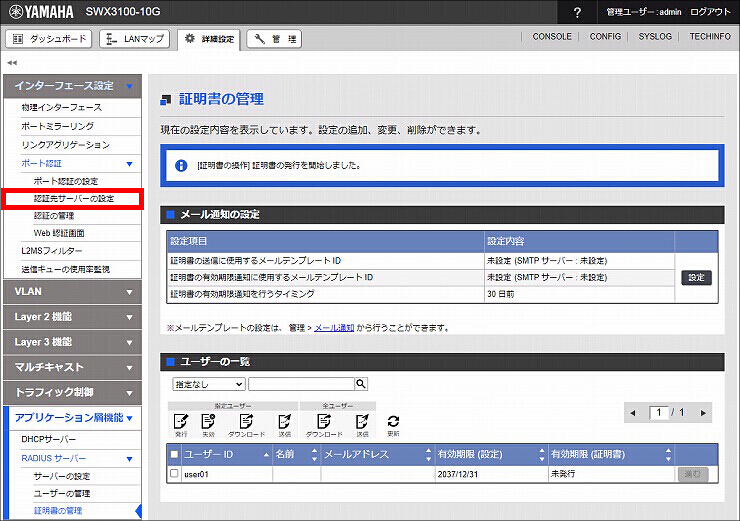

1.「インターフェース設定」をクリックします。

2.「ポート認証」をクリックします。

3.「認証先サーバーの設定」をクリックします。

4.「新規」をクリックします。

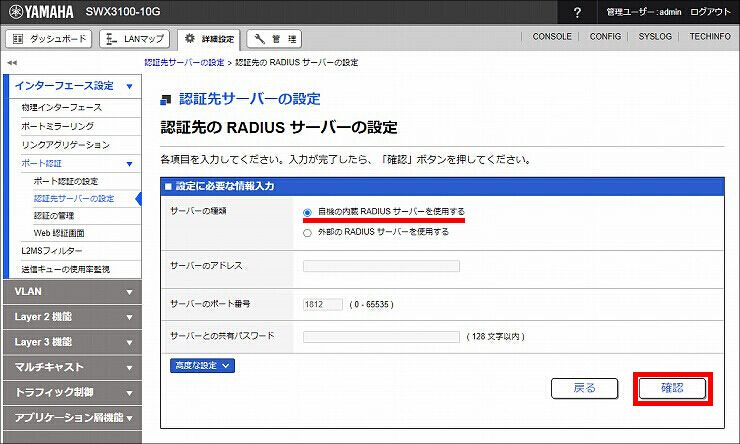

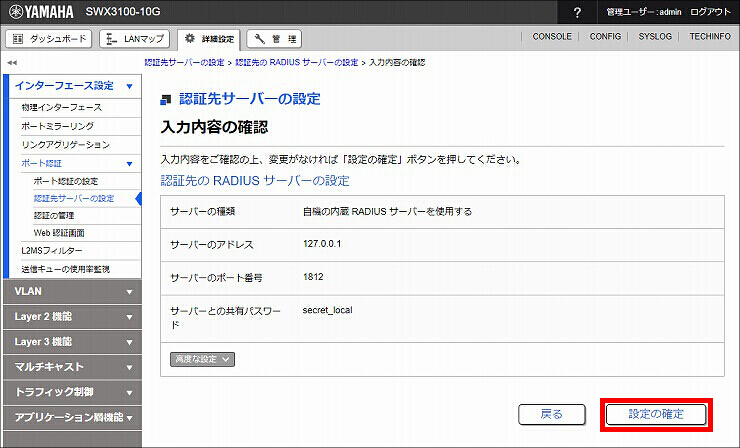

5.「認証先の RADIUS サーバーの設定」を設定して、「確認」をクリックします。

| サーバーの種類 | 自機の内蔵 RADIUSサーバーを使用する |

|---|

6. 設定内容を確認して問題がなければ、「設定の確定」をクリックします。

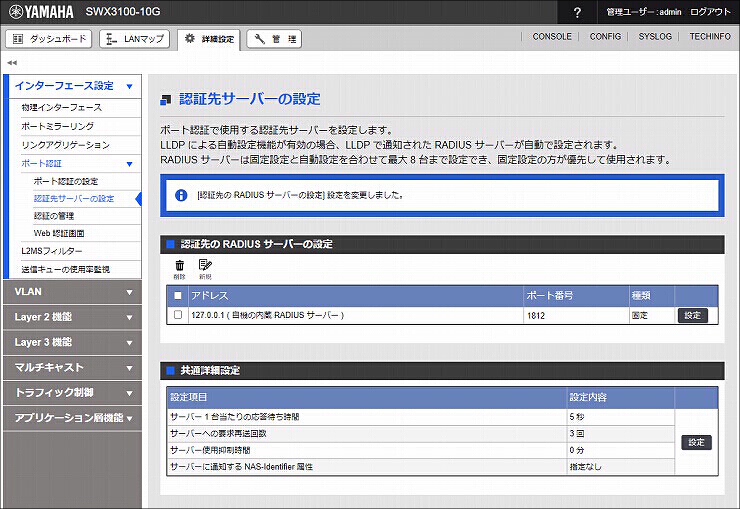

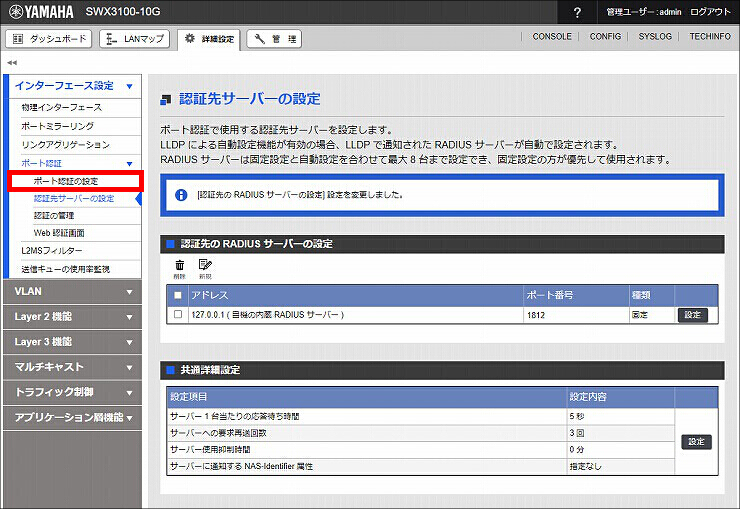

7. 認証先のRADIUSサーバーの設定が完了しました。

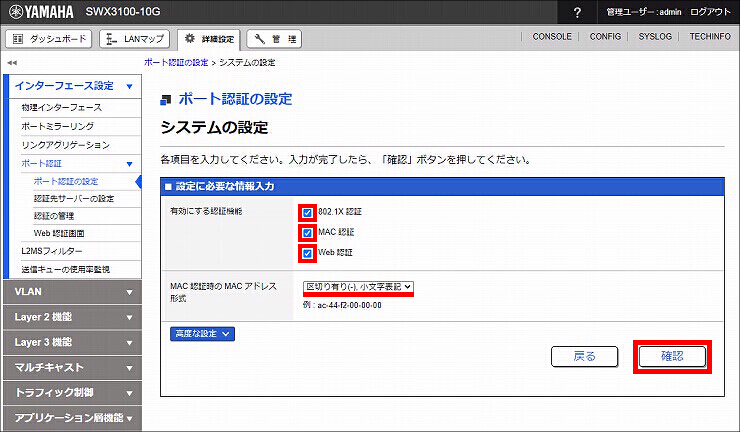

1.「ポート認証の設定」をクリックします。

2.「システムの設定」の「設定」をクリックします。

3.「システムの設定」を設定して、「確認」をクリックします。

| 有効にする認証機能 > 802.1X 認証 | チェックを入れる |

|---|---|

| 有効にする認証機能 > MAC 認証 | チェックを入れる |

| 有効にする認証機能 > Web 認証 | チェックを入れる |

| MAC 認証時の MAC アドレス形式 | 区切り有り(-), 小文字表記 |

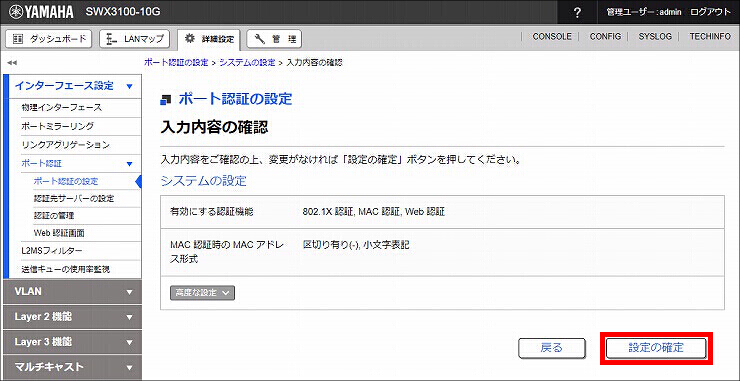

4. 設定内容を確認して問題がなければ、「設定の確定」をクリックします。

5. ポート認証で使用する、システムの設定が完了しました。

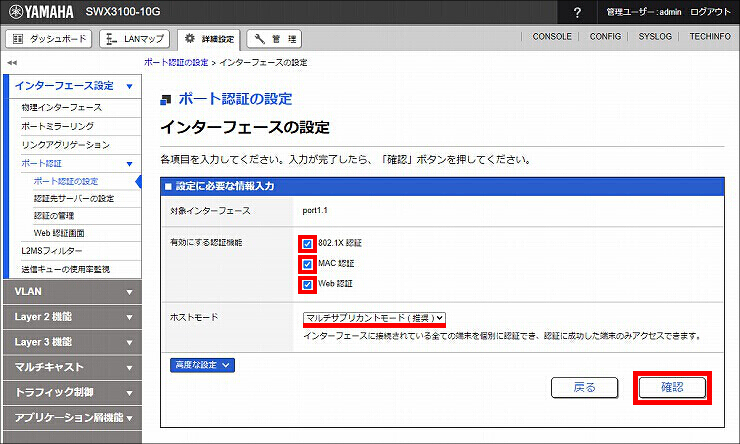

1.「port1.1」の「設定」をクリックします。

2.「インターフェースの設定」を設定して、「確認」をクリックします。

| 有効にする認証機能 > 802.1X 認証 | チェックを入れる |

|---|---|

| 有効にする認証機能 > MAC 認証 | チェックを入れる |

| 有効にする認証機能 > Web 認証 | チェックを入れる |

| ホストモード | マルチサプリカントモード( 推奨 ) |

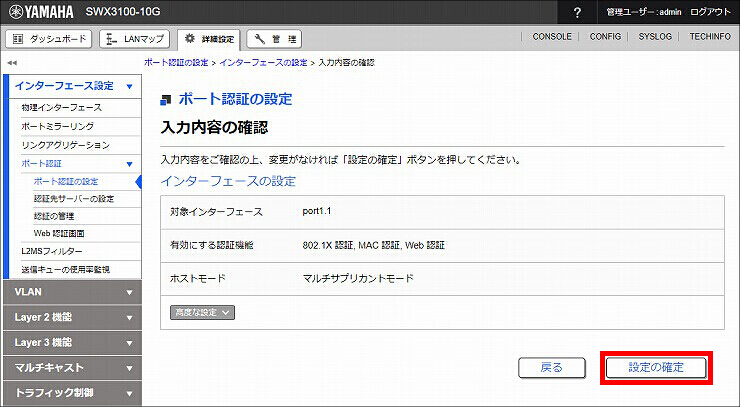

3. 設定内容を確認して問題がなければ、「設定の確定」をクリックします。

4. ポート認証の設定が完了しました。以上で、認証スイッチの設定は完了です。

※上記操作による設定(Config)を取り出すことができます。

(RADIUSサーバーに関しての設定は、一部だけ確認できます。)

※管理パスワードの変更方法は、管理パスワードの変更(スイッチ)をご覧ください。

※PCの説明画像は、Windows 10、Google Chrome で表示したものを使用しています。

RADIUSサーバー(スイッチ)で発行した「クライアント証明書」を、PCにインポートします。

ここでは、microSDカードを使用して、証明書ファイルをコピーする方法を説明します。

| この方法の他に、メールを使用してサーバーからPCにファイルを送信することもできます。 そちらの方法については、以下をご覧ください。 技術資料:「RADIUS Server」-「3 機能詳細」-「3-9 証明書のメール送信」 |

1. RADIUSサーバーにmicroSDカードを挿入します。

2. クライアント証明書をmicroSDカードにコピーします。

[コンソール]

SWX3220#certificate export sd user user01 SWX3220# |

| [解説] microSDカードに発行済みクライアント証明書をコピーします。 複数のクライアント証明書をまとめてコピーする場合は、「certificate export sd user all」コマンドをご利用ください。 コマンドの詳細は、RADIUSクライアント(NAS)の表示をご覧ください。 |

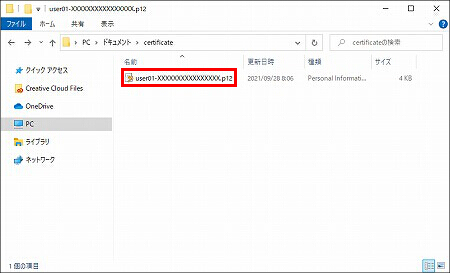

3. PCにmicroSDカードを挿入し、証明書ファイルをコピーします。

4. クライアント証明書をダブルクリックします。

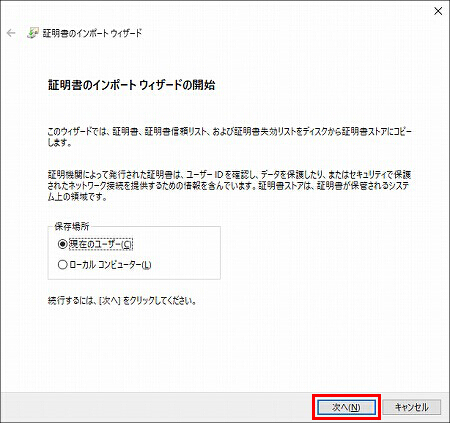

5.「次へ」をクリックします。

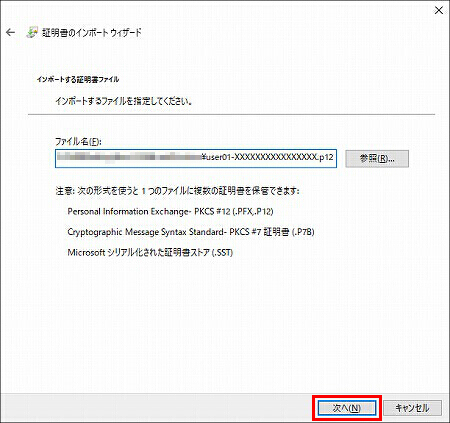

6.「次へ」をクリックします。

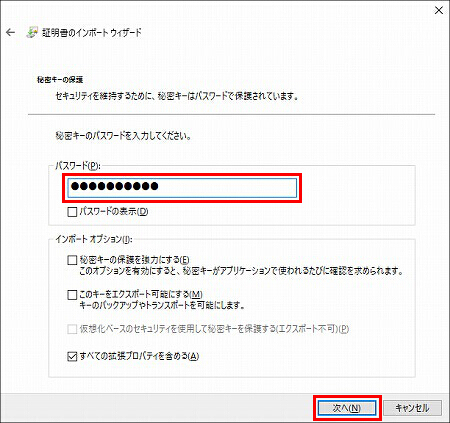

7. スイッチの「RADIUSサーバー」で設定した、ユーザー1のパスワード(本設定例では、password01)を入力し、「次へ」をクリックします。

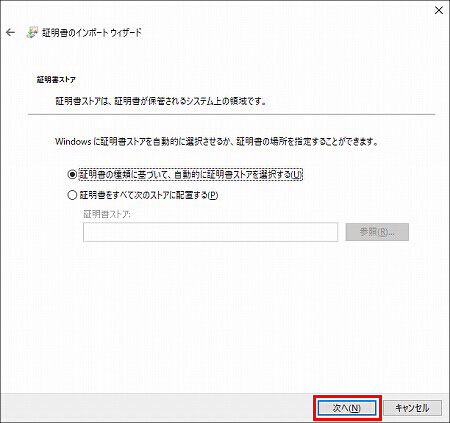

8.「次へ」をクリックします。

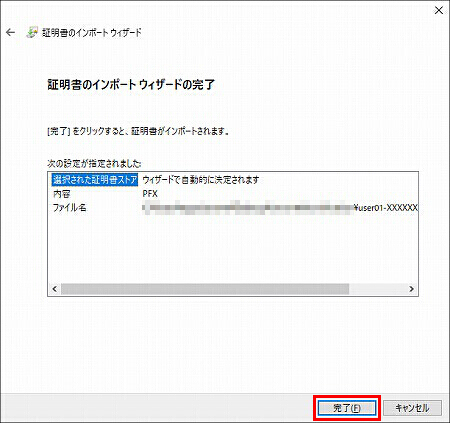

9.「完了」をクリックします。

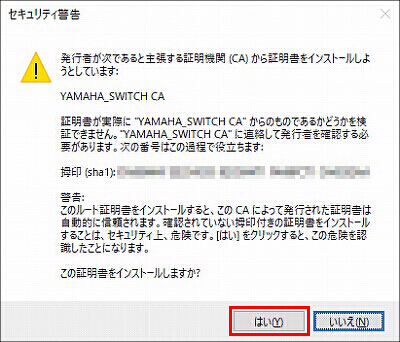

10.「はい」をクリックします。

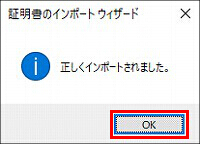

11.「OK」をクリックします。以上で、クライアント証明書のインポートは完了です。

Webブラウザーを利用して、Web認証をします。

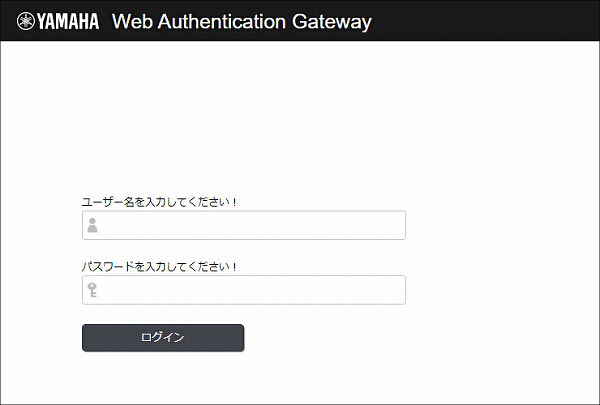

1. Webブラウザーを起動し、ログイン画面が表示されるのを待ちます。

※ログイン画面が自動で表示されない場合、アドレスバーに「http://192.168.100.240/wba_gateway.html」と半角英字で入力し、Enterキーを押してください。

2. 必要な設定を入力し、「ログイン」をクリックします。

| ユーザー名 | スイッチの「RADIUSサーバー」で設定した、ユーザー2のユーザー名 (本設定例では、user02) |

|---|---|

| パスワード | スイッチの「RADIUSサーバー」で設定した、ユーザー2のパスワード (本設定例では、password02) |

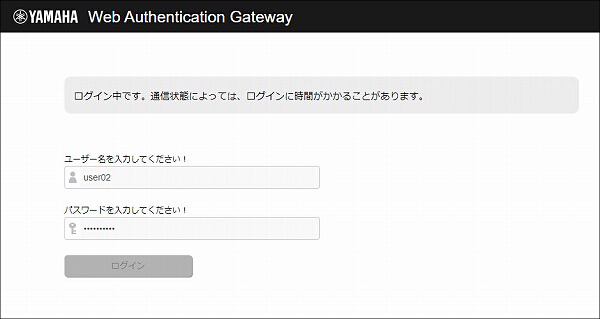

3. 画面が自動で遷移するのを待ちます。

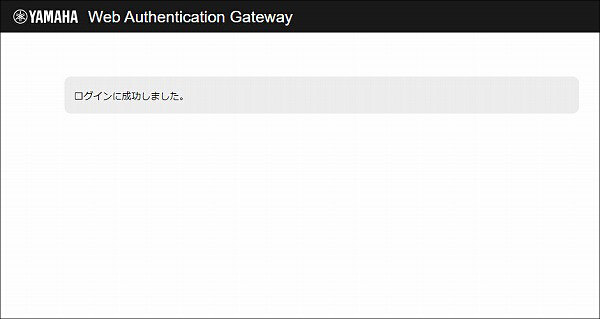

4. ログインが完了しました。以上で、Web認証は完了です。

ご相談・お問い合わせ