(掲載日:2021年07月13日)

#ルーター #オンライン資格確認

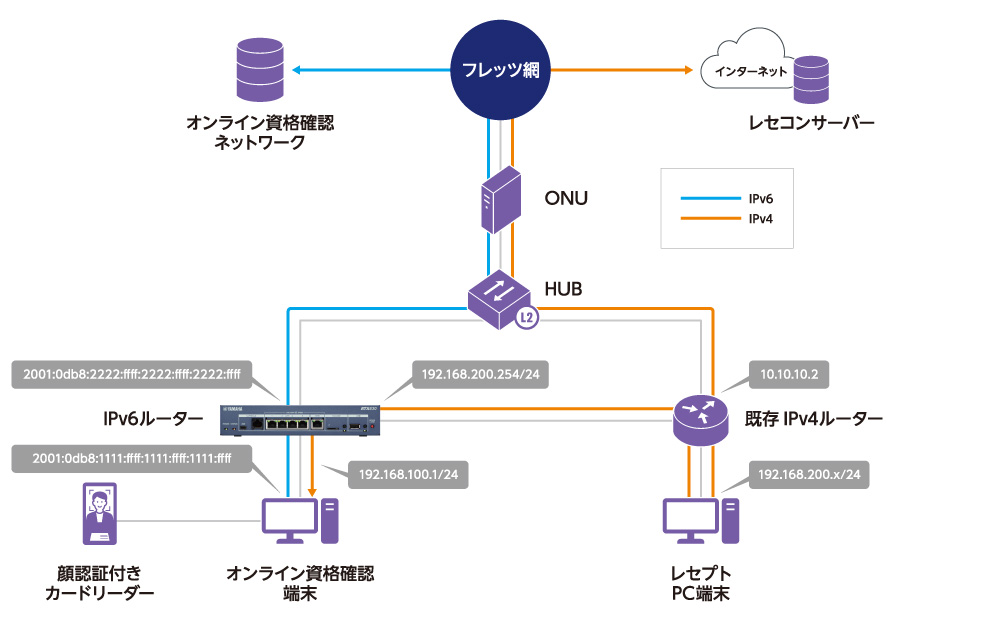

3月に公開しました「オンライン資格確認向けルーター設定方法」では、オンライン資格確認側のIPv6ネットワークは 完全に独立して既設の院内ネットワークとは連携をしないケースを紹介させていただきました。 今回は「オンライン資格確認 医療機関等向けポータルサイト」の「オンライン資格確認等システムの導入に関するシステムベンダ向け技術解説書【医療機関・薬局】」に掲載されている構成例などを参考に、既設院内ネットワークと連携する設定例を紹介いたします。

<LAN分割>

3ポートがオンライン資格確認、1ポートが既設機器向けNWを想定

vlan port mapping lan1.1 vlan1 vlan port mapping lan1.2 vlan1 vlan port mapping lan1.3 vlan1 vlan port mapping lan1.4 vlan2 lan type lan1 port-based-option=divide-network

<IPv6 IPoE>

IPv6はvlan1を使用してください(vlan2以降ではIPv6を使用できません)

フレッツ 光ネクストでインターネット接続(IPv6 IPoE)を使用するには、どうすればよいですか?

#RAプロキシ ngn type lan2 ntt ipv6 prefix 1 ra-prefix@lan2::/64 ipv6 vlan1 address ra-prefix@lan2::1/64 ipv6 vlan1 rtadv send 1 o_flag=on ipv6 vlan1 dhcp service server ipv6 lan2 dhcp service client ir=on #DHCPv6-PD ngn type lan2 ntt ipv6 route default gateway dhcp lan2 ipv6 prefix 1 dhcp-prefix@lan2::/64 ipv6 vlan1 address dhcp-prefix@lan2::1/64 ipv6 vlan1 rtadv send 1 o_flag=on ipv6 vlan1 dhcp service server ipv6 lan2 address dhcp ipv6 lan2 dhcp service client

<IPv4>

ip vlan1 address 192.168.100.1/24 ip vlan2 address 192.168.200.254/24

<IPv4 DHCP>

dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24

<IPv6 DNS>

TCPフォールバック未対応により、edns=onは必須(対象DNSサーバはedns0に対応している模様)

#共通 dns host vlan1 dns service recursive dns service fallback on dns private address spoof on

#NTT東日本用 dns server select 1 2404:1a8:7f01:a::3 edns=on 2404:1a8:7f01:b::3 edns=on any flets-east.jp dns server select 10 2404:1a8:f583:d00::53:1 edns=on 2404:1a8:f583:d00::53:2 edns=on any base.oqs-pdl.org dns server select 11 2404:1a8:f583:d00::53:1 edns=on 2404:1a8:f583:d00::53:2 edns=on any onshikaku.org dns server select 12 2404:1a8:f583:d00::53:1 edns=on 2404:1a8:f583:d00::53:2 edns=on any lineauth.mnw dns server select 13 2404:1a8:f583:d00::53:1 edns=on 2404:1a8:f583:d00::53:2 edns=on any managedpki.ne.jp dns server select 14 2404:1a8:f583:d00::53:1 edns=on 2404:1a8:f583:d00::53:2 edns=on any cybertrust.ne.jp dns server select 15 2404:1a8:f583:d00::53:1 edns=on 2404:1a8:f583:d00::53:2 edns=on any secomtrust.net dns server select 99 reject any .

#NTT西日本用 dns server select 1 2001:a7ff:5f01::a edns=on 2001:a7ff:5f01:1::a edns=on any flets-west.jp dns server select 10 2001:a7ff:f014:d00::53:1 edns=on 2001:a7ff:f014:d00::53:2 edns=on any base.oqs-pdl.org dns server select 11 2001:a7ff:f014:d00::53:1 edns=on 2001:a7ff:f014:d00::53:2 edns=on any onshikaku.org dns server select 12 2001:a7ff:f014:d00::53:1 edns=on 2001:a7ff:f014:d00::53:2 edns=on any lineauth.mnw dns server select 13 2001:a7ff:f014:d00::53:1 edns=on 2001:a7ff:f014:d00::53:2 edns=on any managedpki.ne.jp dns server select 14 2001:a7ff:f014:d00::53:1 edns=on 2001:a7ff:f014:d00::53:2 edns=on any cybertrust.ne.jp dns server select 15 2001:a7ff:f014:d00::53:1 edns=on 2001:a7ff:f014:d00::53:2 edns=on any secomtrust.net dns server select 99 reject any .

<IPv6フィルター>

ipv6 lan2 secure filter in 100999 101000 101001 101002 ipv6 lan2 secure filter out 101099 dynamic 101098 101099 ipv6 filter 100999 reject * * icmp6 128 * ipv6 filter 101000 pass * * icmp6 * * ipv6 filter 101001 pass * * tcp * ident ipv6 filter 101002 pass * * udp * 546 ipv6 filter 101099 pass * * * * * ipv6 filter dynamic 101098 * * tcp ipv6 filter dynamic 101099 * * udp

<IPv4フィルター>

#資格確認端末から既設NWへの通信を遮断する ip filter 100001 pass 192.168.200.0/24 192.168.100.0/24 * * ip filter 100002 pass * 192.168.100.1 * * ip filter 100003 pass * * udp dhcpc dhcps ip filter 100004 pass 192.168.100.1 192.168.100.0/24 udp dhcps dhcpc ip filter 100099 reject * * * ip filter dynamic 100051 192.168.200.0/24 192.168.100.0/24 tcp ip filter dynamic 100052 192.168.200.0/24 192.168.100.0/24 udp ip filter dynamic 100053 192.168.200.0/24 192.168.100.0/24 ping ip vlan1 secure filter in 100002 100003 100099 ip vlan1 secure filter out 100001 100004 dynamic 100051 100052 100053

<その他>

telnetd service off schedule at 1 */* 00:00 * ntpdate ntp.base.oqs-pdl.org httpd host vlan1 statistics traffic on

実際の院内ネットワークの設定に合わせて変更ください

ip route 192.168.100.0/24 gateway 192.168.200.254

ご相談・お問い合わせ