管理番号:YMHRT-17487

(最終更新日: 2025/7/24)

このトラブルシューティングの対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX1200、RTX840、RTX830、RTX810、NVR700W、NVR510です。

ここでは、スマートフォンやYMS-VPN8(以降、L2TPクライアント) からリモートアクセスができないケースでのトラブルシューティングを提供します。

以下の前提で説明します。

・RTX1210の、Web GUI を用いた設定値、および出力結果をベースに説明します。

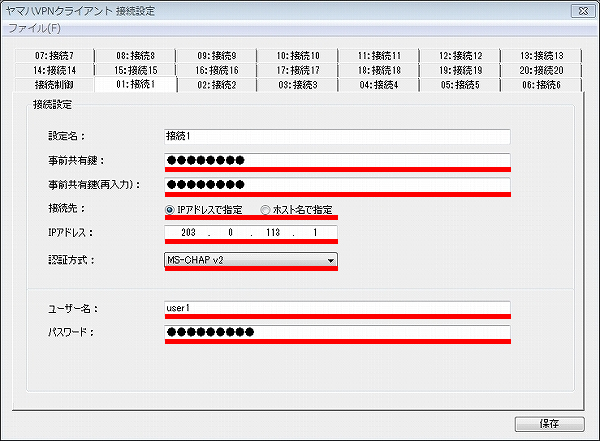

・L2TPクライアントは、以下の画面をベースに説明します。

- iOS 10.3.3

- YMS-VPN8 ソフトウェアライセンス版

| ルーターLAN1 IPアドレス | 192.168.100.1 |

| ルーターWAN(PP[01]) IPアドレス | 203.0.113.1 |

1-1 から順に確認してください。

この項目では、正常に接続できている状態の確認方法を紹介します。

トラブル発生時の状態と比較することで、問題解決の助けとなります。

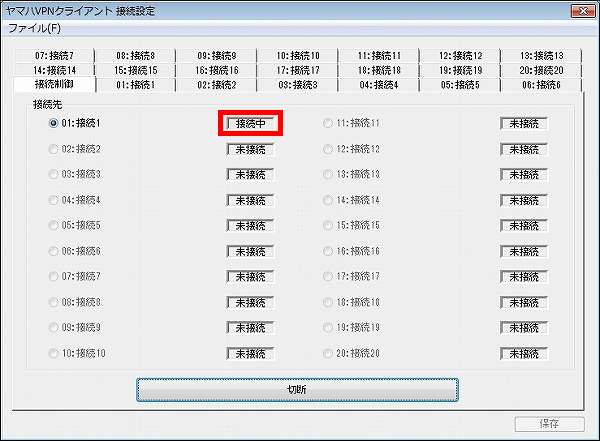

L2TPクライアントの操作画面で、接続状態の表示を確認します。

| iOSの場合 |

|---|

|

| YMS-VPN8の場合 |

|---|

|

ルーターの"show status pp 1"コマンドを実行し、内容を確認します。

[正常時]

# show status pp 1 PP[01]: 説明: provider1 PPPoEセッションは接続されています 接続相手: 通信時間: 1分27秒 受信: 154 パケット [16328 オクテット] 負荷: 0.0% 送信: 162 パケット [22667 オクテット] 負荷: 0.0% PPPオプション LCP Local: Magic-Number MRU, Remote: CHAP Magic-Number MRU IPCP Local: IP-Address Primary-DNS(203.0.113.31) Secondary-DNS(203.0.113.32), Remote: IP-Address PP IP Address Local: 203.0.113.1, Remote: 203.0.113.10 CCP: None |

|

[解説] |

ルーターの"show status pp anonymous"コマンドおよび"show status l2tp"コマンドを実行し、経路情報を確認します。

[正常時]

# show status pp anonymous

ANONYMOUS[01]:

L2TPセッションは接続されています

接続相手: iPhone

通信時間: 1分10秒

受信: 13 パケット [278 オクテット]

送信: 14 パケット [397 オクテット]

累積時間: 12分3秒

PPPオプション

LCP Local: MSCHAP-V2 Magic-Number MRU, Remote: Magic-Number

IPCP Local: IP-Address, Remote: IP-Address Primary-DNS(192.168.100.1)

PP IP Address Local: 192.168.100.1, Remote: 192.168.100.2

IPV6CP Local: Interface-ID, Remote: Interface-ID

PP Interface-ID Local: 02a0defffef528d6, Remote: a4687629e7c67946

CCP: None

受けとったUserId: user1

# show status l2tp

------------------- L2TP INFORMATION -------------------

L2TP情報テーブル

L2TPトンネル数: 3, L2TPセッション数: 3

TUNNEL[1]:

トンネルの状態: established

バージョン: L2TPv2

自機側トンネルID: 48886

相手側トンネルID: 1

自機側IPアドレス: 192.168.100.1

相手側IPアドレス: (L2TPクライアントのIPアドレス)

自機側送信元ポート: 1701

相手側送信元ポート: 53255

PPインタフェース: PP[ANONYMOUS01]

ベンダ名:

ホスト名: iPhone

Next Transmit sequence(Ns): 10

Next Receive sequence(Nr) : 4

トンネル内のセッション数: 1 session

セッション情報:

セッションの状態: established

自機側セッションID: 31874

相手側セッションID: 10961

通信時間: 1分23秒

受信: 14 パケット [290 オクテット]

送信: 15 パケット [417 オクテット]

|

|

[解説] |

ルーターの"show nat descriptor address"コマンドを実行し、内容を確認します。

[正常時]

# show nat descriptor address

NAT/IPマスカレード 動作タイプ : 2

参照NATディスクリプタ : 1000, 適用インタフェース : PP[01](1)

Masqueradeテーブル

外側アドレス: ipcp/203.0.113.1

ポート範囲: 60000-64095, 49152-59999, 44096-49151 6 セッション

プロトコル 内側アドレス 宛先 マスカレード 種別

UDP 192.168.100.1.4500 *.*.*.*.* 4500 static --- (*1)

ESP 192.168.100.1.* *.*.*.*.* * static --- (*2)

UDP 192.168.100.1.500 *.*.*.*.* 500 static --- (*3)

-*- -*- -*- -*- -*- -*- -*- -*- -*- -*- -*-

No. 内側アドレス セッション数 ホスト毎制限数 種別

1 192.168.100.2 3 65534 dynamic

---------------------

有効なNATディスクリプタテーブルが1個ありました

|

|

[解説] |

ルーターの"show ip route"コマンドを実行し、経路情報を確認します。

[正常時]

# show ip route 宛先ネットワーク ゲートウェイ インタフェース 種別 付加情報 default - PP[01] static ------ (*1) 192.168.100.0/24 192.168.100.1 LAN1 implicit 192.168.100.2/32 - PP[ANONYMOUS01] temporary --- (*2) 203.0.113.10/32 - PP[01] temporary 203.0.113.31/32 - PP[01] temporary 203.0.113.32/32 - PP[01] temporary |

|

[解説] |

あらかじめルーターに"syslog debug on"を設定しておきます。

その後、ルーターで"show log"コマンドを実行すると以下のようなログが表示されます。

# show log 2018/10/22 14:43:27: [IKE] respond ISAKMP phase to (L2TPクライアントのIPアドレス) 2018/10/22 14:43:27: [IKE] add ISAKMP context [15] 8d5d72caede710fc 00000000 2018/10/22 14:43:27: [IKE] add ISAKMP SA[1] (gateway[1]) 2018/10/22 14:43:27: [IKE] activate ISAKMP socket[1] 2018/10/22 14:43:27: [IKE] SPI 8d5d72caede710fc630c5736b6d7394c 2018/10/22 14:43:27: [IKE] initial contact : no message 2018/10/22 14:43:27: [IKE] respond IPsec phase to (L2TPクライアントのIPアドレス) 2018/10/22 14:43:27: [IKE] add IPsec context [17] 8d5d72caede710fc e03e5d3e 2018/10/22 14:43:27: [IKE] setup IPsec SAs (gateway[1], ISAKMP SA[1]) 2018/10/22 14:43:27: [IKE] add IPsec SA[2] 2018/10/22 14:43:27: [IKE] add IPsec SA[3] 2018/10/22 14:43:27: [IKE] activate IPsec socket[transport:1](inbound) 2018/10/22 14:43:27: [IKE] activate IPsec socket[transport:1](outbound) 2018/10/22 14:43:27: IP Tunnel[1] Up 2018/10/22 14:43:29: [IKE] IPsec socket[transport:1] is refered 2018/10/22 14:43:29: [L2TP] TUNNEL[1] connected from (L2TPクライアントのIPアドレス) 2018/10/22 14:43:29: [L2TP] TUNNEL[1] tunnel 50174 established 2018/10/22 14:43:29: [L2TP] TUNNEL[1] session 17441 established |

|

[解説] |

ルーターの"show ipsec sa"コマンドと"show ipsec sa gateway 1 detail"コマンドを実行し、SA情報を確認します。

[正常時]

# show ipsec sa Total: isakmp:1 send:1 recv:1 sa sgw isakmp connection dir life[s] remote-id ---------------------------------------------------------------------------- 1 1 - isakmp - 28398 (L2TPクライアントのIPアドレス) 2 1 1 tra[0001]esp send 28398 (L2TPクライアントのIPアドレス) 3 1 1 tra[0001]esp recv 28398 (L2TPクライアントのIPアドレス) # show ipsec sa gateway 1 detail SA[1] 寿命: 28389秒 自分側の識別子: 192.168.100.1 相手側の識別子: (L2TPクライアントのIPアドレス) プロトコル: IKE アルゴリズム: AES256-CBC, SHA2-256, MODP 1024bit NATトラバーサル: あり, キープアライブ: なし SPI: df e0 bc 9f 7b 7e ef 2c 23 bb c7 fa 44 2f 98 58 鍵 : 22 d3 00 cd 18 fc 0d 9b ---------------------------------------------------- SA[2] 寿命: 28389秒 自分側の識別子: 192.168.100.1 相手側の識別子: (L2TPクライアントのIPアドレス) 送受信方向: 送信 プロトコル: ESP (モード: transport) アルゴリズム: AES-CBC (認証: HMAC-SHA) SPI: 06 e6 f6 18 鍵 : b8 d0 95 f9 ce 5d 7d d4 47 82 a8 13 f1 0b b0 dc ---------------------------------------------------- SA[3] 寿命: 28389秒 自分側の識別子: 192.168.100.1 相手側の識別子: (L2TPクライアントのIPアドレス) 送受信方向: 受信 プロトコル: ESP (モード: transport) アルゴリズム: AES-CBC (認証: HMAC-SHA) SPI: 3d ad 83 97 鍵 : 43 0b e2 ab 17 14 22 c4 b4 5f c7 5a a4 00 d1 23 ---------------------------------------------------- |

この項目では、各トラブル発生時の状態と、原因およびその解決方法を紹介します。

正常時の状態と比較することで、問題解決の助けとなります。

3-1 L2TPクライアントの設定間違いによるVPN接続失敗

3-3 NATディスクリプターの設定間違いによるVPN接続失敗

このケースは、ルーターとL2TPクライアントとで、L2TP/Ipsecの設定内容がかみ合っていない場合のVPN接続失敗事例です。

対処方法| iOSの場合 | ||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

| YMS-VPN8の場合 | ||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|

このケースは、静的フィルターの設定間違いによるVPN接続失敗事例です。

以下では、ルーターの状態を確認し原因の究明を行います。

#show log 2018/10/25 15:46:15: PP[01] Rejected at IN(default) filter: UDP (L2TPクライアントのIPアドレス:ポート番号) > 192.168.100.1:500 2018/10/25 15:46:26: same message repeated 3 times 2018/10/25 15:46:27: PP[01] Rejected at IN(default) filter: UDP (L2TPクライアントのIPアドレス:ポート番号) > 192.168.100.1:500 2018/10/25 15:46:32: same message repeated 1 times 2018/10/25 15:46:33: PP[01] Rejected at IN(default) filter: UDP (L2TPクライアントのIPアドレス:ポート番号) > 192.168.100.1:500 2018/10/25 15:46:45: same message repeated 3 times |

|

[解説] |

|

pp select 1 |

このケースは、NATディスクリプターの設定間違いによるVPN接続失敗事例です。

以下では、ルーターの状態を確認し原因の究明を行います。

# show nat descriptor address detail

NAT/IPマスカレード 動作タイプ : 2

参照NATディスクリプタ : 1000, 適用インタフェース : PP[01](1)

Masqueradeテーブル

外側アドレス: ipcp/203.0.113.1

ポート範囲: 60000-64095, 49152-59999, 44096-49151

プロトコル 内側アドレス 宛先 マスカレード TTL(秒)

---------------------

有効なNATディスクリプタテーブルが1個ありました

|

|

[解説] |

|

nat descriptor masquerade static 1000 1 192.168.100.1 udp 500 |

# show log : 2018/10/25 17:54:18: PP[01] Rejected at IN(default) filter: UDP (L2TPクライアントのIPアドレス):500 > 203.0.113.1:500 : |

|

[解説] |

|

pp select 1 |

# show log 2018/10/29 17:32:24: [IKE] respond ISAKMP phase to (L2TPクライアントのIPアドレス) 2018/10/29 17:32:24: [IKE] respond IPsec phase to (L2TPクライアントのIPアドレス) 2018/10/29 17:32:24: IP Tunnel[1] Up 2018/10/29 17:32:24: [L2TP] TUNNEL[1] connected from (L2TPクライアントのIPアドレス) 2018/10/29 17:32:55: [L2TP] TUNNEL[1] state timer for waiting SCCCN expired 2018/10/29 17:32:55: [IKE] initiate informational exchange (delete) 2018/10/29 17:32:55: same message repeated 1 times 2018/10/29 17:32:55: IP Tunnel[1] Down |

|

[解説] |

|

tunnel select 1 |

このケースは、キープアライブが設定されたルーターに対して、キープアライブに対応していないL2TPクライアントで接続した場合のVPN接続失敗事例です。

以下では、ルーターの状態を確認し原因の究明を行います。

# show log 2018/10/30 14:17:36: [IKE] respond ISAKMP phase to (L2TPクライアントのIPアドレス) 2018/10/30 14:17:38: [IKE] respond IPsec phase to (L2TPクライアントのIPアドレス) 2018/10/30 14:17:38: IP Tunnel[1] Up 2018/10/30 14:17:39: [L2TP] TUNNEL[1] connected from (L2TPクライアントのIPアドレス) 2018/10/30 14:17:39: [L2TP] TUNNEL[1] tunnel 17849 established 2018/10/30 14:17:39: [L2TP] TUNNEL[1] session 5215 established : 2018/10/30 14:18:38: [IKE] heartbeat: dead peer detection SA[1] (L2TPクライアントのIPアドレス) 2018/10/30 14:18:39: [IKE] initiate informational exchange (delete) 2018/10/30 14:18:39: same message repeated 1 times 2018/10/30 14:18:39: IP Tunnel[1] Down |

|

[解説] |

|

tunnel select 1 |

# show log 2018/10/31 14:40:09: [IKE] respond ISAKMP phase to (L2TPクライアントのIPアドレス) 2018/10/31 14:40:11: [IKE] respond IPsec phase to (L2TPクライアントのIPアドレス) 2018/10/31 14:40:11: IP Tunnel[1] Up 2018/10/31 14:40:11: [L2TP] TUNNEL[1] connected from (L2TPクライアントのIPアドレス) 2018/10/31 14:40:11: [L2TP] TUNNEL[1] tunnel 49629 established 2018/10/31 14:40:11: [L2TP] TUNNEL[1] session 44259 established : 2018/10/31 14:41:51: TUNNEL[1] STATUS LED is ON 2018/10/31 14:41:51: [L2TP] TUNNEL[1] keepalive timer expired tunnel 49629 : 2018/10/31 14:42:22: IP Tunnel[1] Down |

|

[解説] |

|

tunnel select 1 |

このケースは、L2TPクライアントがVPN接続を試みたときに、使用できるトンネルがないことによるVPN接続失敗事例です。

以下では、ルーターの状態を確認し原因の究明を行います。

# show log 2018/10/31 15:22:19: [IKE] receive message from unknown gateway (L2TPクライアントのIPアドレス) |

|

[解説] |

|

# L2TP接続を受け入れるための設定 |

このケースは、ネットワーク環境に問題がある場合のVPN接続失敗事例です。

以下では、ルーターの状態を確認し原因の究明を行います。

|

"show log"を実行したとき、以下のログが表示されていません。 2018/10/31 17:03:22: [IKE] respond ISAKMP phase to (L2TPクライアントのIPアドレス) |

|

[解説] |

ご相談・お問い合わせ