管理番号:YMHRT-22401

(最終更新日: 2025/7/24)

本設定例では、IPsecトンネル機能を使用しています。

IPsecトンネル機能の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX840、RTX830、NVR700W、UTX200、UTX100、FWX120、vRXです。

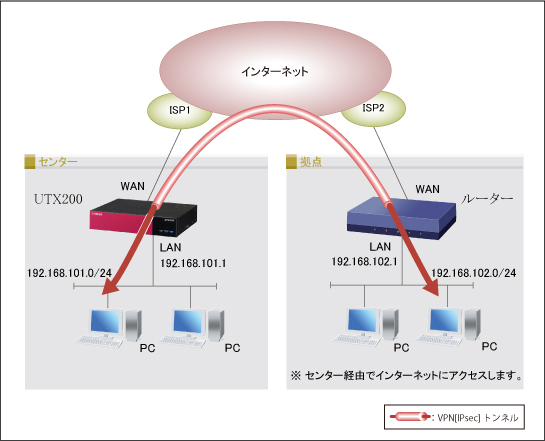

IPsecを使用して、センターと拠点をVPN接続する設定例です。

本設定例では、拠点のヤマハルーター(以降、ルーター)からのすべての通信(社内ネットワークへの接続、インターネットへの接続)をVPN経由で行います。拠点からのインターネットへの接続も UTM を経由することにより、拠点のセキュリティーを高めます。

本ページでは、以下の設定であることを前提として説明します。

※ UTM でIPsecトンネル機能を利用するためには、UTM をルーターモードで運用する必要があります。

光回線に接続するためには、別途ONUが必要です。

NVR700Wは、本体のONUポートに小型ONUを装着することで、光回線に接続できます。

本機能の対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| センター | UTX200(R81.10.08以降) | Web GUI設定例 | |

| 拠点 | RTX1300 RTX1220 RTX1210 RTX840 RTX830 NVR700W | コマンド設定例 |

次の手順で設定を行います。

1. Web GUI のトップページを表示します。

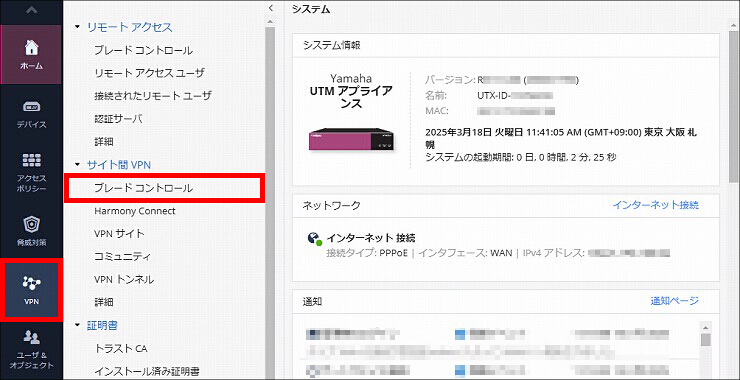

2.「VPN」、サイト間 VPNの「ブレードコントロール」の順にクリックします。

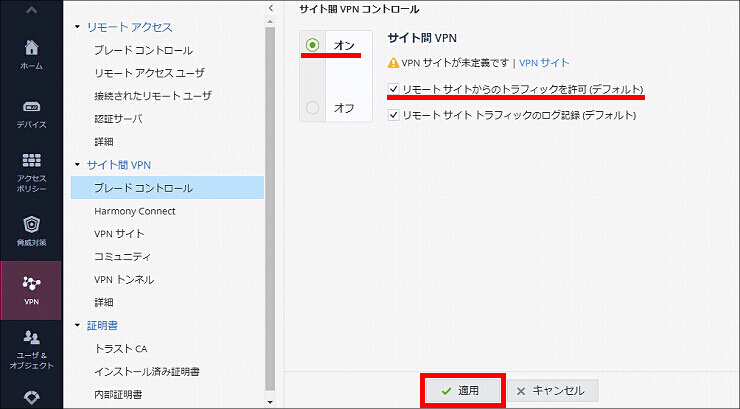

3. サイト間 VPN コントロールの設定をして、「適用」をクリックします。

| サイト間 VPN | オン |

|---|---|

| サイト間 VPN > リモート サイトからのトラフィックを許可 |

チェックを入れる |

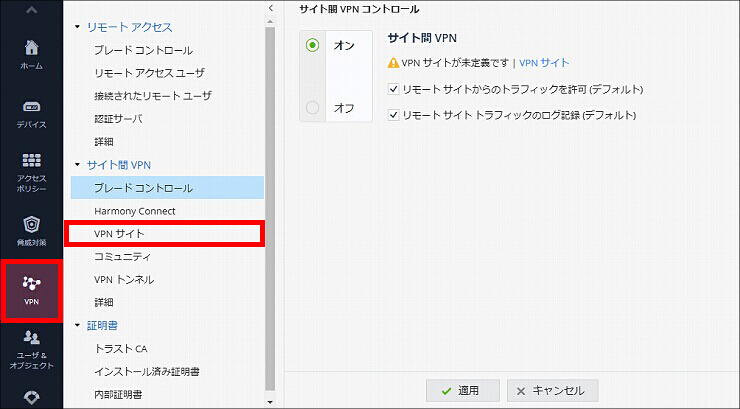

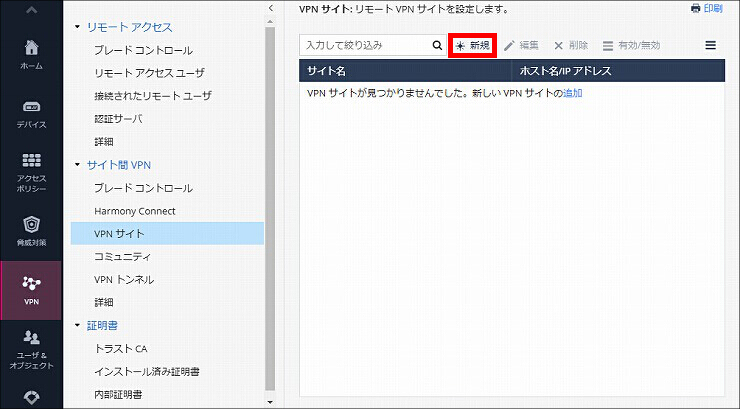

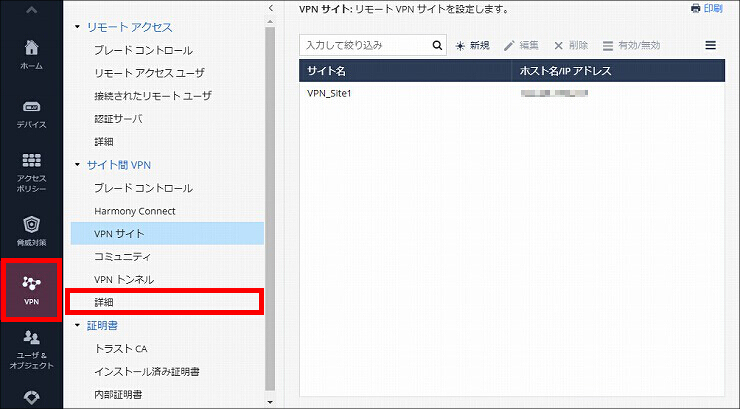

4.「VPN」、サイト間 VPNの「VPN サイト」の順にクリックします。

5.「新規」をクリックします。

6. リモート サイトの設定をします。

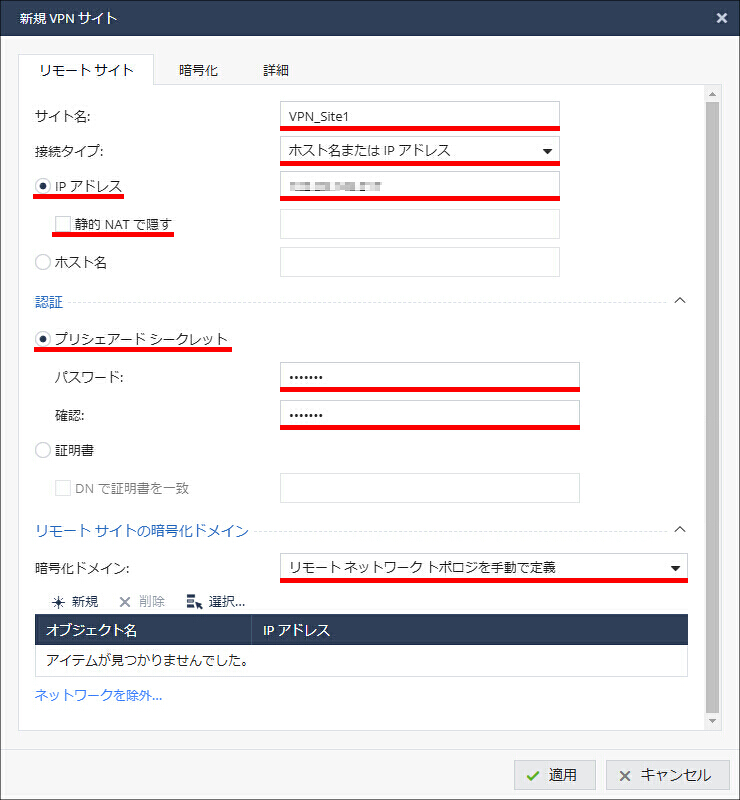

| サイト名 | 任意の文字列 |

|---|---|

| 接続タイプ | ホスト名または IP アドレス |

| 接続タイプ > IP アドレス | 拠点の固定グローバルIPアドレス |

| 接続タイプ > IP アドレス > 静的 NAT で隠す | チェックを外す |

| プリシェアード シークレット > パスワード | 事前共有鍵 |

| プリシェアード シークレット > 確認 | 「パスワード」と同じ事前共有鍵 |

| 暗号化ドメイン | リモート ネットワーク トポロジを手動で定義 |

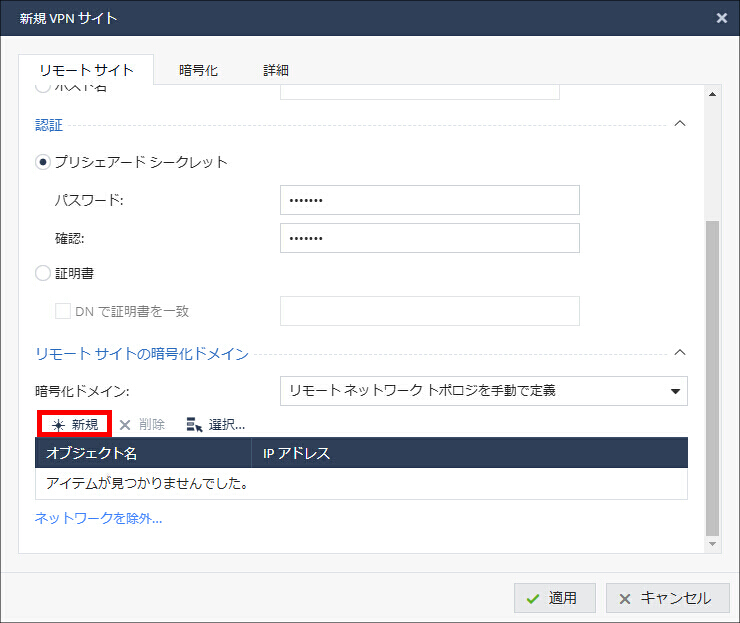

7. 暗号化ドメインの「新規」をクリックします。

8. 新しい ネットワーク オブジェクトの設定をして、「適用」をクリックします。

| タイプ | ネットワーク |

|---|---|

| ネットワーク アドレス | 拠点のLAN側ネットワークアドレス |

| サブネット マスク | 拠点のLAN側サブネットマスク |

| オブジェクト名 | 任意の文字列 |

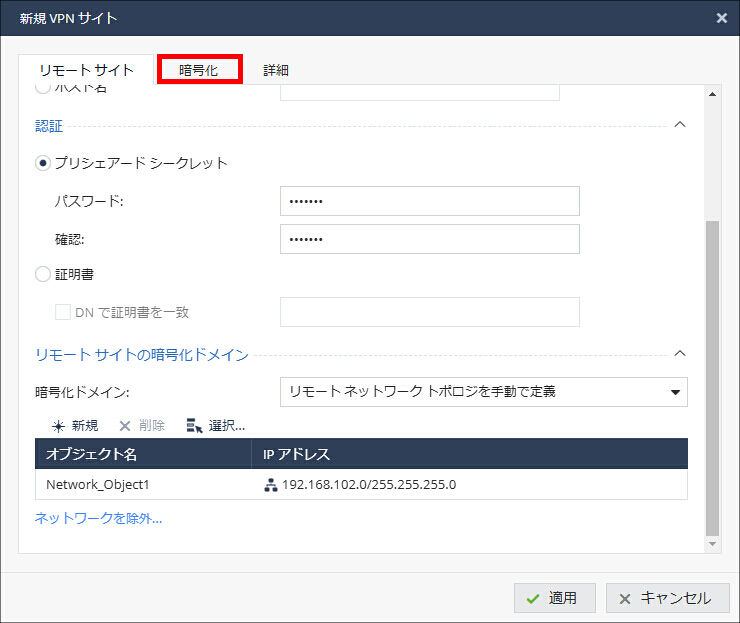

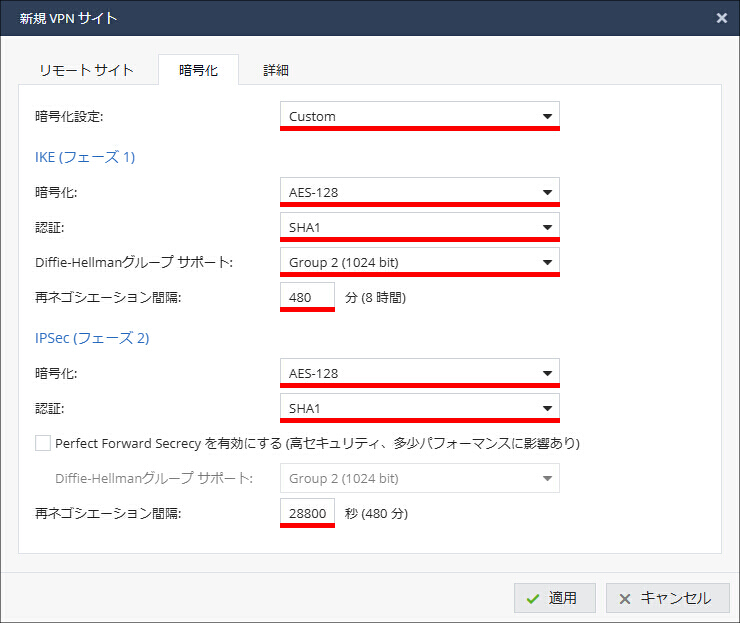

9.「暗号化」タブをクリックします。

10. 暗号化の設定をします。

| 暗号化設定 | Custom |

|---|---|

| IKE (フェーズ 1) > 暗号化 | AES-128 |

| IKE (フェーズ 1) > 認証 | SHA1 |

| IKE (フェーズ 1) > Diffie-Hellmanグループ サポート | Group 2 (1024 bit) |

| IKE (フェーズ 1) > 再ネゴシエーション間隔 | 480 |

| IPSec (フェーズ 2) > 暗号化 | AES-128 |

| IPSec (フェーズ 2) > 認証 | SHA1 |

| IPSec (フェーズ 2) > 再ネゴシエーション間隔 | 28800 |

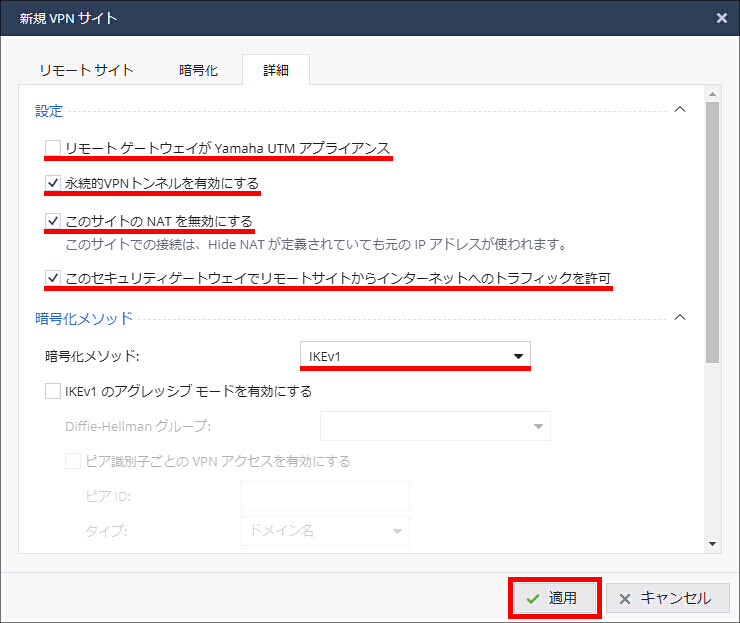

11.「詳細」タブをクリックします。

12. 以下の設定をして、「適用」をクリックします。

| リモート ゲートウェイが Yamaha UTM アプライアンス | チェックを外す |

|---|---|

| 永続的VPNトンネルを有効にする | チェックを入れる |

| このサイトの NAT を無効にする | チェックを入れる |

| このセキュリティゲートウェイでリモートサイトからインターネットへのトラフィックを許可 | チェックを入れる |

| 暗号化メソッド | IKEv1 |

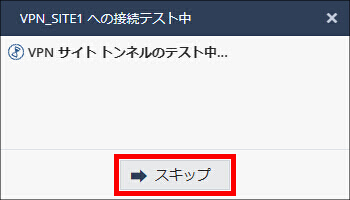

13.「スキップ」をクリックします。

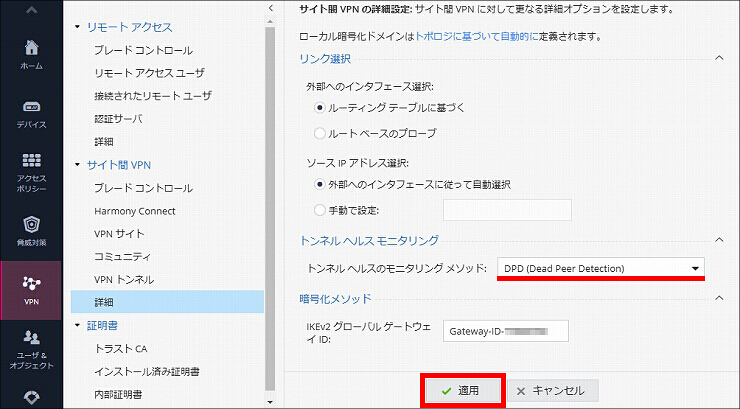

14.「VPN」、サイト間 VPNの「詳細」の順にクリックします。

15. 以下の設定をして、「適用」をクリックします。

| トンネル ヘルスのモニタリング メソッド | DPD (Dead Peer Detection) |

|---|

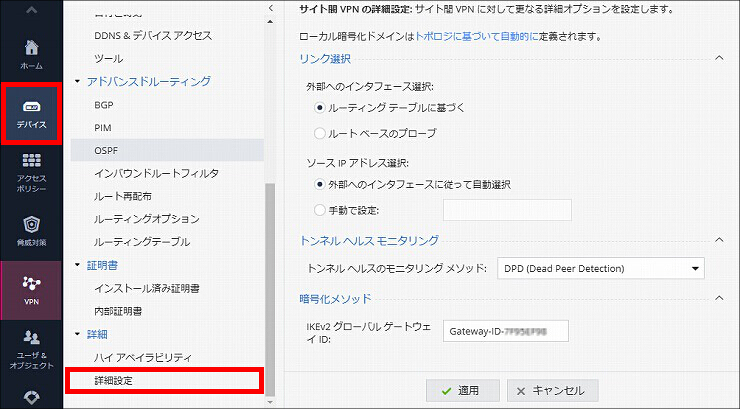

16.「デバイス」、「詳細設定」の順にクリックします。

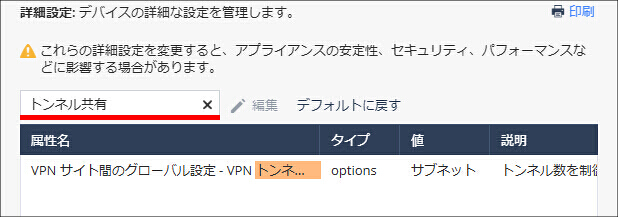

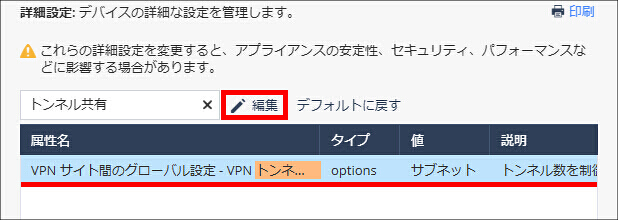

17. 検索欄に「トンネル共有」と入力します。

18. 検索結果から「VPN サイト間のグローバル設定 - VPN トンネル共有」を選択して、「編集」をクリックします。

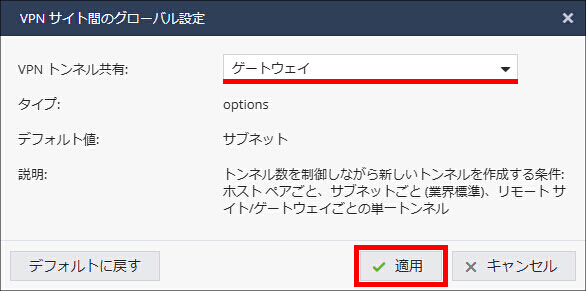

19.「VPN トンネル共有」の設定を「ゲートウェイ」に変更して、「適用」をクリックします。

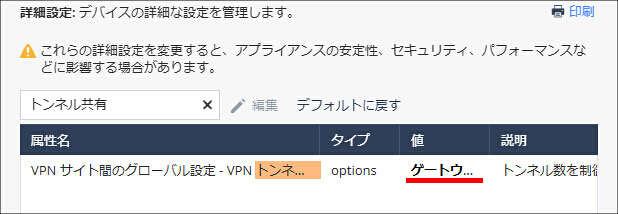

20. 値が「ゲートウェイ」に変更されていることを確認します。

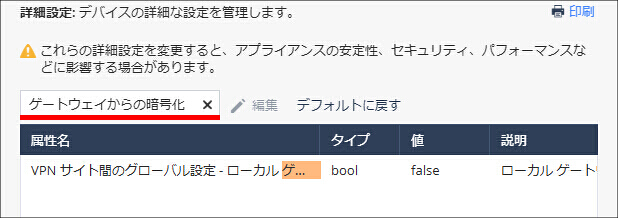

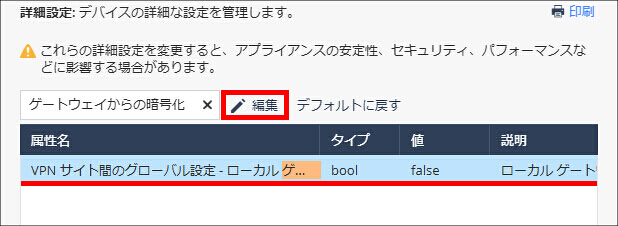

21. 検索欄に「ゲートウェイからの暗号化」と入力します。

22. 検索結果から「VPN サイト間のグローバル設定 - ローカル ゲートウェイ…」を選択して、「編集」をクリックします。

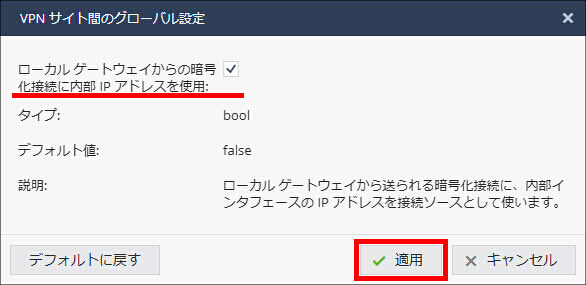

23.「ローカル ゲートウェイからの暗号化接続に内部 IP アドレスを使用」にチェックを入れて、「適用」をクリックします。

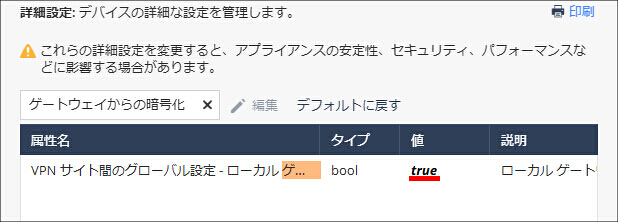

24. 値が「true」に変更されていることを確認します。以上で、UTM の設定は完了です。

| ゲートウェイの設定 | ip route default gateway tunnel 1 ip route (センターの固定グローバルIPアドレス) gateway pp 1 # 注釈1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.102.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pppoe auto connect on pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISPへ接続するID) (ISPへ接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ip pp address (拠点の固定グローバルIPアドレス) ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 |

| トンネルの設定 | tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike encryption 1 aes-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 sha ipsec ike keepalive log 1 on ipsec ike keepalive use 1 on dpd ipsec ike local address 1 192.168.102.1 ipsec ike local id 1 192.168.102.0/24 ipsec ike negotiate-strictly 1 on ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (センターの固定グローバルIPアドレス) # 注釈1 ipsec ike remote id 1 192.168.101.0/24 tunnel enable 1 ipsec auto refresh on |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.102.1 udp 500 nat descriptor masquerade static 1 2 192.168.102.1 esp |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.102.2-192.168.102.191/24 |

| DNSの設定 | dns host lan1 dns server (ISPから指定されたDNSサーバーのIPアドレス) |

注釈1:

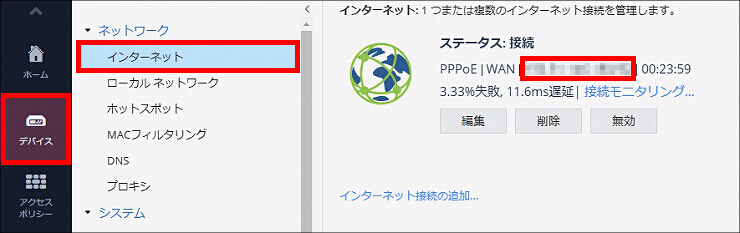

「デバイス」、「インターネット」の順にクリックすると、UTM で使用しているグローバルIPアドレスを確認できます。

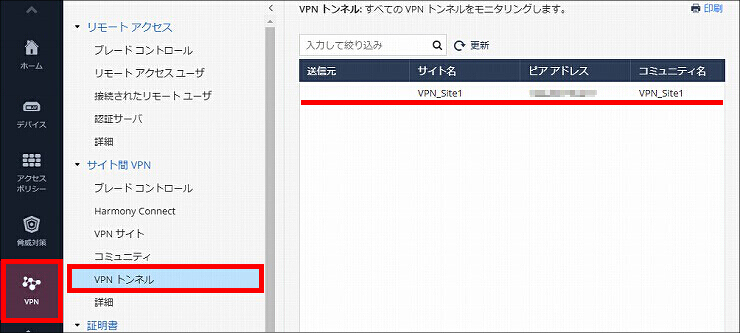

「VPN」、「VPN トンネル」の順にクリックすると、確立している VPNトンネルを確認できます。

VPNトンネルが確立していない場合、サイト名などは表示されません。

ご相談・お問い合わせ