管理番号:YMHRT-9102

本設定例の対応機種は、FWX120です。

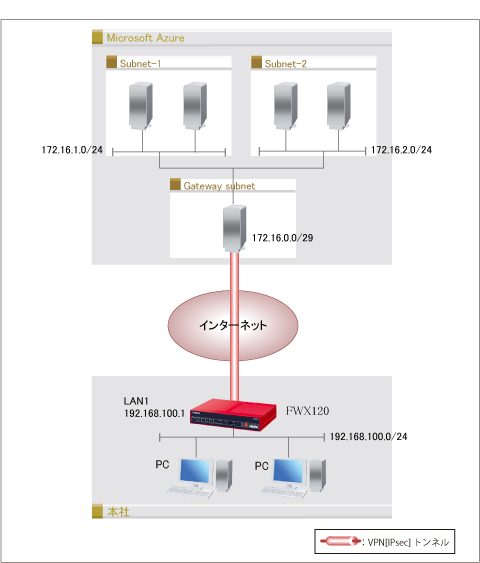

ヤマハファイアウォール(以降、ファイアウォール)とMicrosoft Azureの仮想ネットワークをVPN接続(IPsec IKEv1)するための、ファイアウォールの設定を紹介します。

光回線に接続するためには、別途ONUが必要です。

ファイアウォールの設定を行う前に、以下の確認をお願いします。

| FWX120 | Rev.11.03.08 |

|---|

Microsoft AzureとVPN接続する際に、以下のパラメーターを使用します。

| IKEフェーズ1 (ISAKMP SAのネゴシエーション) | |

|---|---|

| Microsoft AzureのゲートウェイIPアドレス | Azure Portal の「仮想ネットワークゲートウェイ」に表示された「パブリックIPアドレス」 |

| 認証方式 | 事前共有鍵(pre-shared-key) |

| 事前共有鍵(pre-shared-key) | Azure Portal の「共有キー(PSK)」で設定した文字列 |

| DHグループ | 1024-bit MODP Group |

| 暗号アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| ISAKMP SAの有効期限(時間) | 28800秒(8時間) |

| NATトラバーサル | 使用する |

| IKEのキープアライブ | 使用しない |

| IKEフェーズ2 (IPsec SAのネゴシエーション) | |

|---|---|

| 通信モード | トンネルモード |

| セキュリティープロトコル | ESP(暗号化 + 認証) |

| 暗号アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| ファイアウォールのID | 192.168.100.1 |

| Microsoft AzureのID | 172.16.0.1 |

| IPsec SAの有効期限(時間) | 3600秒(1時間) |

| トンネリング対象ネットワーク | 192.168.100.0/24 ⇔ 172.16.0.0/16 |

| トンネリング終端IPアドレス | ファイアウォールの固定グローバルIPアドレス ⇔ Microsoft AzureのゲートウェイIPアドレス |

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway pp 1 filter 500000 gateway pp 1 ip route 172.16.0.0/16 gateway tunnel 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.100.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISPへ接続するID) (ISPへ接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ip pp address (ファイアウォールの固定グローバルIPアドレス) ip pp inbound filter list 1001 1002 1003 1004 1005 1006 1007 1099 ip pp nat descriptor 1000 pp enable 1 |

| VPN(IPsec)の設定 | tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes256-cbc sha256-hmac anti-replay-check=off ipsec ike duration ipsec-sa 1 3600 ipsec ike encryption 1 aes256-cbc ipsec ike group 1 modp1024 ipsec ike hash 1 sha256 ipsec ike keepalive log 1 off ipsec ike local address 1 192.168.100.1 ipsec ike local id 1 192.168.100.1 ipsec ike nat-traversal 1 on ipsec ike backward-compatibility 1 2 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (Microsoft AzureのゲートウェイIPアドレス) ipsec ike remote id 1 172.16.0.1 ip tunnel tcp mss limit 1350 tunnel enable 1 ipsec auto refresh on |

| フィルターの設定 | ip filter 500000 restrict * * * * * ip inbound filter 1001 reject-nolog * * tcp,udp * 135 ip inbound filter 1002 reject-nolog * * tcp,udp 135 * ip inbound filter 1003 reject-nolog * * tcp,udp * netbios_ns-netbios_ssn ip inbound filter 1004 reject-nolog * * tcp,udp netbios_ns-netbios_ssn * ip inbound filter 1005 reject-nolog * * tcp,udp * 445 ip inbound filter 1006 reject-nolog * * tcp,udp 445 * ip inbound filter 1007 reject-nolog 192.168.100.0/24 * * * * ip inbound filter 1099 pass-nolog * * * * * ip policy interface group 101 name=Private local lan1 ip policy address group 101 name=Private 192.168.100.0/24 ip policy address group 102 name=Any * ip policy service group 101 name="Open Services" ip policy service group 102 name=General dns ip policy service group 103 name=Mail pop3 smtp submission ip policy service group 109 name=IPsec-NAT-T ike esp ipsec-nat-t # 注釈1 ip policy filter 1100 reject-nolog lan1 * * * * ip policy filter 1110 pass-nolog * * * * 102 ip policy filter 1122 static-pass-nolog * lan1 * * * ip policy filter 1123 static-pass-nolog * local * * * ip policy filter 1124 static-pass-log * * 192.168.100.0/24 * http ip policy filter 1130 pass-nolog * tunnel* * * * # 注釈1 ip policy filter 1150 pass-nolog * pp1 * * * ip policy filter 1500 reject-nolog pp* * * * * ip policy filter 1520 pass-log * lan1 * * 101 ip policy filter 1540 static-pass-nolog * local * * 109 # 注釈1 ip policy filter 1600 reject-nolog tunnel* * * * * # 注釈1 ip policy filter 1610 pass-nolog * 101 * * * # 注釈1 ip policy filter 1630 pass-nolog * tunnel* * * * # 注釈1 ip policy filter 1660 reject-nolog * pp* * * * # 注釈1 ip policy filter 1700 pass-nolog local * * * * ip policy filter 1710 static-pass-nolog * lan1 * * * ip policy filter 1730 static-pass-nolog * pp* * * 109 # 注釈1 ip policy filter 3000 reject-nolog * * * * * ip policy filter set 101 name="Internet Access" 1100 [1110 1123 [1124] 1122 1150 1130] 1600 [1630 1610 1660] 1500 [1520 1540] 1700 [1710 1730] 3000 ip policy filter set enable 101 |

| NATの設定 | nat descriptor type 1000 masquerade nat descriptor address outer 1000 (ファイアウォールの固定グローバルIPアドレス) nat descriptor masquerade static 1000 1 192.168.100.1 udp 500 # 注釈1 nat descriptor masquerade static 1000 2 192.168.100.1 esp # 注釈1 nat descriptor masquerade static 1000 3 192.168.100.1 udp 4500 # 注釈2 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 |

| DNSの設定 | dns server (ISPから指定されたDNSサーバーのIPアドレス) dns private address spoof on |

注釈1:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈2:

VPN(IPsec:NATトラバーサル機能を使用時)に関係するパケットを通過させる設定です。

ご相談・お問い合わせ