管理番号:YMHRT-16666

(最終更新日: 2025/7/24)

本設定例の対応機種は、RTX5000(Rev.14.00.26以降)、RTX3510、RTX3500(Rev.14.00.26以降)、RTX1300、RTX1220、RTX1210(Rev.14.01.26以降)、RTX1200(Rev.10.01.75以降)、RTX840、RTX830(Rev.15.02.03以降)、RTX810(Rev.11.01.31以降)、NVR700W(Rev.15.00.14以降)です。

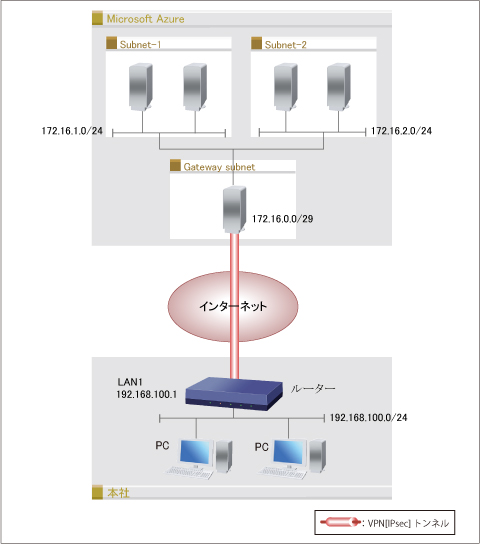

ヤマハルーター(以降、ルーター)とMicrosoft Azureの仮想ネットワークをVPN接続(IPsec IKEv2)するための、ルーターの設定を紹介します。

光回線に接続するためには、別途ONUが必要です。

NVR700Wは、本体のONUポートに小型ONUを装着することで、光回線に接続できます。

ルーターの設定を行う前に、以下の確認をお願いします。

| RTX5000 | Rev.14.00.26 |

|---|---|

| RTX3500 | Rev.14.00.26 |

| RTX1210 | Rev.14.01.32 |

| RTX1200 | Rev.10.01.76 |

| RTX830 | Rev.15.02.05 |

| RTX810 | Rev.11.01.33 |

| NVR700W | Rev.15.00.14 |

Microsoft AzureとVPN接続する際に、以下のパラメーターを使用します。

| IKE SA | |

|---|---|

| Microsoft AzureのゲートウェイIPアドレス | Azure Portal の「仮想ネットワークゲートウェイ」に表示された「パブリックIPアドレス」 |

| ルーターのゲートウェイIPアドレス | ルーターの固定グローバルIPアドレス |

| 認証方式 | 事前共有鍵(pre-shared-key) |

| 事前共有鍵(pre-shared-key) | Azure Portal の「共有キー(PSK)」で設定した文字列 |

| DHグループ | 1024-bit MODP Group |

| 暗号アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| IKE SAの有効期限(時間) | 28800秒(8時間) |

| NATトラバーサル | 使用する |

| IKEのキープアライブ | RFC4306 |

| CHILD SA | |

|---|---|

| 通信モード | トンネルモード |

| セキュリティープロトコル | ESP(暗号化 + 認証) |

| 暗号アルゴリズム | AES256-CBC |

| 認証アルゴリズム | SHA256-HMAC |

| CHILD SAの有効期限(時間) | 27000秒 |

| トンネリング対象ネットワーク | 192.168.100.0/24 ⇔ 172.16.0.0/16 |

| トンネリング終端IPアドレス | ルーターの固定グローバルIPアドレス ⇔ Microsoft AzureのゲートウェイIPアドレス |

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway pp 1 ip route 172.16.0.0/16 gateway tunnel 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.100.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISPへ接続するID) (ISPへ接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ip pp address (ルーターの固定グローバルIPアドレス) ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200080 200081 200082 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 |

| VPN(IPsec)の設定 | tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes256-cbc sha256-hmac anti-replay-check=off ipsec ike version 1 2 ipsec ike duration child-sa 1 27000 ipsec ike duration ike-sa 1 28800 ipsec ike group 1 modp1024 ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on rfc4306 ipsec ike local address 1 192.168.100.1 ipsec ike local name 1 (ルーターの固定グローバルIPアドレス) ipv4-addr ipsec ike nat-traversal 1 on ipsec ike message-id-control 1 on ipsec ike child-exchange type 1 2 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (Microsoft AzureのゲートウェイIPアドレス) ipsec ike remote name 1 (Microsoft AzureのゲートウェイIPアドレス) ipv4-addr ipsec ike negotiation receive 1 off ip tunnel tcp mss limit auto tunnel enable 1 ipsec auto refresh on |

| フィルターの設定 | ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.100.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.100.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.100.0/24 icmp * * ip filter 200031 pass * 192.168.100.0/24 established * * ip filter 200032 pass * 192.168.100.0/24 tcp * ident ip filter 200033 pass * 192.168.100.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.100.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.100.0/24 udp domain * ip filter 200036 pass * 192.168.100.0/24 udp * ntp ip filter 200037 pass * 192.168.100.0/24 udp ntp * ip filter 200080 pass * 192.168.100.1 udp * 500 # 注釈1 ip filter 200081 pass * 192.168.100.1 esp * * # 注釈1 ip filter 200082 pass * 192.168.100.1 udp * 4500 # 注釈2 ip filter 200098 reject-nolog * * established ip filter 200099 pass * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp |

| NATの設定 | nat descriptor type 1000 masquerade nat descriptor address outer 1000 (ルーターの固定グローバルIPアドレス) nat descriptor masquerade static 1000 1 192.168.100.1 udp 500 # 注釈1 nat descriptor masquerade static 1000 2 192.168.100.1 esp # 注釈1 nat descriptor masquerade static 1000 3 192.168.100.1 udp 4500 # 注釈2 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.191/24 |

| DNSの設定 | dns host lan1 dns server (ISPから指定されたDNSサーバーのIPアドレス) dns private address spoof on |

注釈1:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈2:

VPN(IPsec:NATトラバーサル機能を使用時)に関係するパケットを通過させる設定です。

ご相談・お問い合わせ