管理番号:YMHRT-4349

(最終更新日: 2025/7/30)

本設定例では、カスタムGUI機能とIPsecトンネル機能を使用しています。

カスタムGUI機能の対応機種は、RTX1300、RTX1220、RTX1210、RTX1200(Rev.10.01.16以降)、RTX840、RTX830、RTX810、NVR700W、NVR510、NVR500、FWX120です。

IPsecトンネル機能の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX1200、RTX840、RTX830、RTX810、NVR700W、FWX120、vRXです。

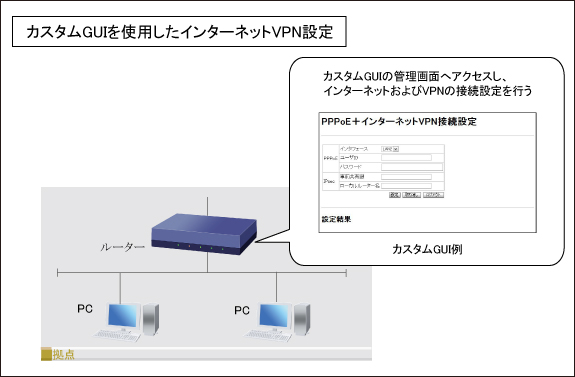

カスタムGUIを使用したインターネットVPNの設定例です。

拠点側の管理ユーザーがルーターのGUIトップページにアクセスすると、カスタムGUIの管理画面が表示されます。管理ユーザーは、この画面でインターネットおよびVPNの接続設定ができます。

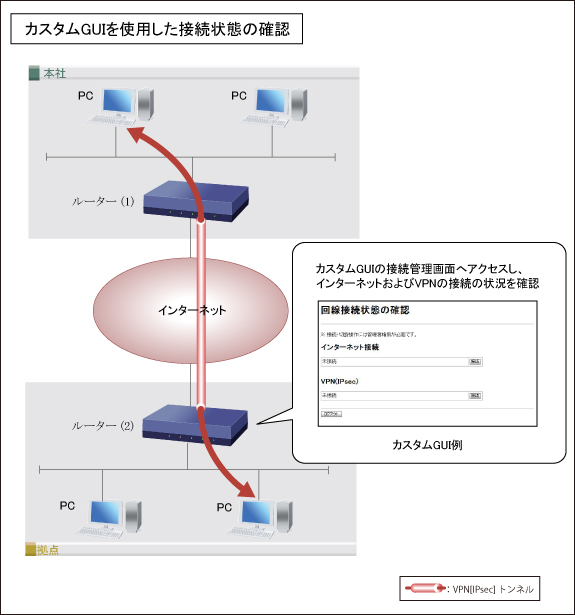

また、一般ユーザーがWeb GUIトップページにアクセスすると、カスタムGUIの接続管理画面が表示されます。一般ユーザーは、この画面でインターネット接続とVPN接続それぞれの状況確認、および接続/切断操作ができます。

光回線に接続するためには、別途ONUが必要です。

NVR700Wは、本体のONUポートに小型ONUを装着することで、光回線に接続できます。

カスタムGUI機能の詳細につきましては、技術資料「カスタムGUI」をご参照ください。

本設定例は、以下の流れで設定します。

対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| 本社 | RTX1300 RTX1220 RTX1210 RTX1200 RTX840 RTX830 RTX810 NVR700W | コマンド設定例 | IPsecトンネル機能 |

| 拠点 | RTX1300 RTX1220 RTX1210 RTX1200 RTX840 RTX830 RTX810 NVR700W FWX120 | コマンド設定例 | カスタムGUI機能、IPsecトンネル機能 |

必要に応じてHTMLファイルを編集します。

メモ帳などのテキストエディターを使用してHTMLファイルを開き、適宜書き換えて保存します。

・本社WAN側IPアドレスを指定します。

変更前 (vpn_admin.html:198行目)

var ipsec = "ipsec ike remote address 1 (本社WAN側IPアドレス)\r\n";変更後 (例)

var ipsec = "ipsec ike remote address 1 10.0.1.1\r\n";

カスタムGUIのHTMLファイルを拠点側の ルーター(2) にコピーします。

ファイルをPCからルーターにコピーするために、ここではUSBメモリとコンソールコマンドを利用する方法を説明します。

| この方法の他に、TFTPを使用してPCからルーターにファイルをコピーすることもできます。 そちらの方法については、参考資料をご参照ください。 技術資料 「RTFS」-「詳細」-「tftpを用いたファイル転送」 |

| [解説] ルーターコンソールはシリアルケーブルやtelnetで接続して使用します。 使用方法については取扱説明書をご参照ください。 |

copyコマンドを使用します

copy (コピー元のファイル) (コピー先のファイル)

ファイルを指定するパスとして相対パスは利用できません。絶対パスを使用してください。

USBメモリのルートディレクトリーからルーターのルートディレクトリーにカスタムGUIのHTMLファイルをコピーする場合:

[ルーターコンソール]

# copy usb1:/vpn_admin.html /vpn_admin.html # copy usb1:/vpn_user.html /vpn_user.html # |

| [解説] copyコマンドの詳細は、コマンド一覧「ファイルまたはディレクトリの複製」をご参照ください。 USBメモリの代わりにmicroSDメモリカードを使用することもできます。 microSDメモリカードを使用する場合は「usb1:」に代えて「sd1:」とします。 |

show file listコマンドを使用します。

[ルーターコンソール]

# show file list / 2011/09/13 19:14:16 7083 vpn_admin.html 2011/09/13 19:14:23 6139 vpn_user.html # |

| [解説] show file listコマンドの詳細は、コマンド一覧「ファイル情報の一覧の表示」をご参照ください |

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.0.1/24 |

|---|---|

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (本社側ISPと接続するID) (本社側ISPと接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ppp ipv6cp use off ip pp nat descriptor 1 ip pp address (本社WAN側IPアドレス) ip pp secure filter in 1020 1030 1040 1041 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 pp enable 1 ip route default gateway pp 1 |

| 拠点に対するVPN (IPsec) の設定 | tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 any ipsec ike remote name 1 (拠点側ルーター名) key-id ip tunnel tcp mss limit auto tunnel enable 1 ip route 192.168.1.0/24 gateway tunnel 1 |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.0.0/24 * ip filter 1030 pass * 192.168.0.0/24 icmp ip filter 1040 pass * 192.168.0.1 udp * 500 # 注釈1 ip filter 1041 pass * 192.168.0.1 udp * 4500 # 注釈2 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * submission ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.0.1 udp 500 # 注釈1 nat descriptor masquerade static 1 2 192.168.0.1 udp 4500 # 注釈2 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.0.2-192.168.0.191/24 |

| DNSの設定 | dns host lan1 dns server pp 1 dns private address spoof on |

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.1.1/24 |

|---|---|

| ログインユーザーの設定 | login user vpn_admin vpn_admin login user vpn_user vpn_user |

| カスタムGUIの設定 | httpd custom-gui use on httpd custom-gui user vpn_admin directory=/ index=vpn_admin.html httpd custom-gui user vpn_user directory=/ index=vpn_user.html |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.191/24 |

注釈1:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈2:

VPN(IPsec:NATトラバーサル機能を使用時)に関係するパケットを通過させる設定です。

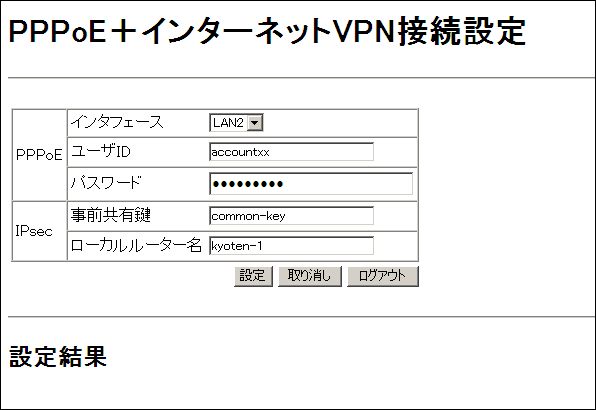

拠点側の管理ユーザーがカスタムGUIで接続設定を行う際の手順について説明します。

以下の要領で各設定項目を入力し、[設定]ボタンを押して設定内容を反映させます。

| インタフェース | pppoe useコマンドの (LANインターフェース) を選択します。 |

|---|---|

| ユーザID | pp auth mynameコマンドの (拠点側ISPと接続するID) を入力します。 |

| パスワード | pp auth mynameコマンドの (拠点側ISPと接続するパスワード) を入力します。 |

| 事前共有鍵 | ipsec ike pre-shared-keyコマンドの (事前共有鍵) を入力します。 |

| ローカルルーター名 | ipsec ike local nameコマンドの (拠点側ルーター名) を入力します。 |

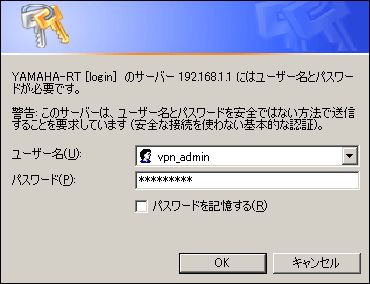

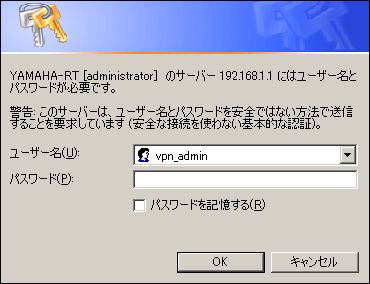

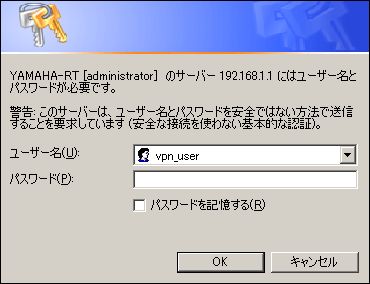

[設定]ボタンを押して管理パスワードの入力を求められた際には、ログイン時と同じユーザー名と、ルーター(2) に設定した管理パスワードを入力します。

※本設定例では ユーザー名:vpn_admin、管理パスワード:なし

設定が完了すると、設定画面の "設定結果" の下に設定後のConfigが表示されます。

なお、ここで追加設定されるコマンドは以下のとおりです。

| WANインターフェースの設定 | pp select 1 pppoe use (LANインターフェース) pp auth accept pap chap pp auth myname (拠点側ISPと接続するID) (拠点側ISPと接続するパスワード) ip pp mtu 1454 ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ppp ipcp ipaddress on ip pp nat descriptor 1 pp enable 1 pp always-on on ip route default gateway pp 1 |

|---|---|

| 本社に対する VPN(IPsec)の設定 |

tunnel select 1 ipsec tunnel 101 ip tunnel tcp mss limit auto ipsec ike remote address 1 (本社WAN側IPアドレス) ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike local name 1 (拠点側ルーター名) key-id ipsec ike nat-traversal 1 on ipsec ike keepalive use 1 on ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec auto refresh on tunnel enable 1 ip route 192.168.0.0/24 gateway tunnel 1 |

| NATの設定 | nat descriptor type 1 masquerade |

| DNSの設定 | dns host lan1 dns server pp 1 dns private address spoof on |

| 設定内の (本社WAN側IPアドレス) の情報は、事前にカスタムGUIのHTMLファイル (vpn_admin.html) 内に直接埋め込みます。実際の構成に応じて適宜変更してください。 |

拠点側の一般ユーザーがカスタムGUIで接続管理を行う際の手順について説明します。

なお、上述の管理ユーザーによるインターネット接続、およびVPN接続設定はすでに完了しているものとします。

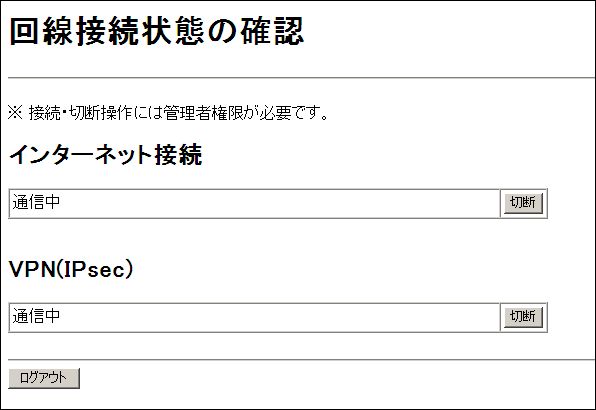

ここで、インターネット接続 (PPPoE接続) とVPN (IPsec) 接続の状態を確認することができます。上図はどちらの接続も正常に確立している状態を示しています。

また、各接続状態に応じて表示される[接続]ボタン、もしくは[切断]ボタンにより、接続・切断操作を行うことができます。期待する状態に更新されない場合は、時間をおいた後、F5キーやブラウザーの再読み込みをクリックするなどして、接続管理画面をリロードしてください。

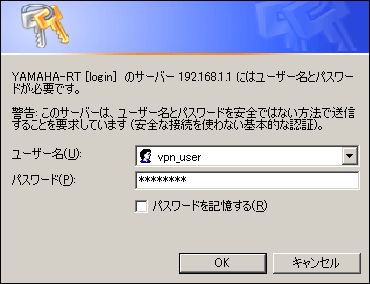

この操作を行うには管理者権限が必要となります。管理パスワードの入力を求められた際には、ログイン時と同じユーザー名と、ルーター(2) に設定した管理パスワードを入力します。

※本設定例では ユーザー名:vpn_user、管理パスワード:なし

ご相談・お問い合わせ