管理番号:YMHRT-4355

(最終更新日: 2025/7/30)

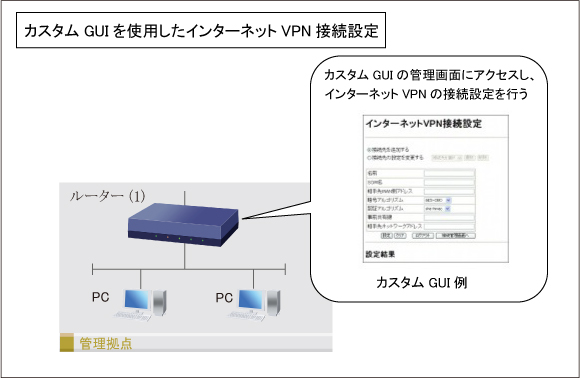

本設定例では、カスタムGUI機能とIPsecトンネル機能を使用しています。

カスタムGUI機能の対応機種は、RTX1300、RTX1220、RTX1210、RTX1200(Rev.10.01.16以降)、RTX840、RTX830、RTX810、NVR700W、NVR510、NVR500、FWX120です。

IPsecトンネル機能の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX1200、RTX840、RTX830、RTX810、NVR700W、FWX120、vRXです。

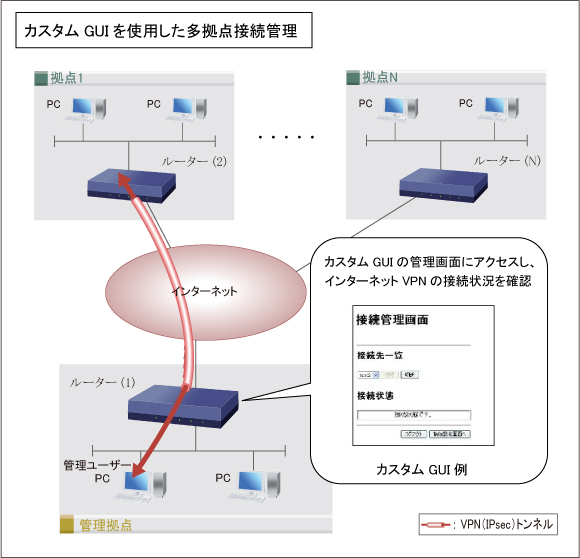

カスタムGUIを使用して多拠点とのVPN接続を管理する設定例です。

管理拠点側の管理ユーザーがリモートから各拠点のルーターをメンテナンスする際に、指定した拠点と動的にVPNで接続することができます。

管理ユーザーがルーターのWeb GUIトップページにアクセスすると、カスタムGUIのインターネットVPN接続設定画面が表示されます。

管理ユーザーは、ここでVPN接続先を追加、変更することができます。

また、インターネットVPN接続設定画面から接続管理画面へ移動すると、VPN接続の状況確認、および接続/切断操作を行うことができます。

本設定例では、同時に接続できる拠点数を1つに限定しています。

光回線に接続するためには、別途ONUが必要です。

NVR700Wは、本体のONUポートに小型ONUを装着することで、光回線に接続できます。

カスタムGUI機能の詳細につきましては技術資料「カスタムGUI」をご参照ください。

本設定例は、以下の流れで設定します。

対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| 管理拠点 | RTX1300 RTX1220 RTX1210 RTX1200 RTX840 RTX830 RTX810 NVR700W FWX120 | コマンド設定例 | カスタムGUI機能、IPsecトンネル機能 |

| 拠点1 | RTX1300 RTX1220 RTX1210 RTX1200 RTX840 RTX830 RTX810 NVR700W FWX120 | コマンド設定例 | IPsecトンネル機能 |

カスタムGUIのHTMLファイルを管理拠点側の ルーター(1) にコピーします。

ファイルをPCからルーターにコピーするために、ここではUSBメモリとコンソールコマンドを利用する方法を説明します。

| この方法の他に、TFTPを使用してPCからルーターにファイルをコピーすることもできます。 そちらの方法については、参考資料をご参照ください。 技術資料「RTFS」-「詳細」-「tftpを用いたファイル転送」 |

| [解説] ルーターコンソールはシリアルケーブルやtelnetで接続して使用します。 使用方法については取扱説明書をご参照ください。 |

copyコマンドを使用します

copy (コピー元のファイル) (コピー先のファイル)

ファイルを指定するパスとして相対パスは利用できません。絶対パスを使用してください。

USBメモリのルートディレクトリーからルーターのルートディレクトリーにカスタムGUIのHTMLファイルをコピーする場合:

[ルーターコンソール]

# copy usb1:/vpn_setup.html /vpn_setup.html # copy usb1:/connect.html /connect.html # |

| [解説] copyコマンドの詳細は、コマンド一覧「ファイルまたはディレクトリの複製」をご参照ください。 USBメモリの代わりにmicroSDメモリカードを使用することもできます。 microSDメモリカードを使用する場合は「usb1:」に代えて「sd1:」とします。 |

show file listコマンドを使用します。

[ルーターコンソール]

# show file list / 2011/12/20 15:51:39 14236 connect.html 2011/12/20 15:52:41 9438 vpn_setup.html # |

| [解説] show file listコマンドの詳細は、コマンド一覧「ファイル情報の一覧の表示」をご参照ください |

| ログインユーザーの設定 | login user vpn_admin vpn_admin |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.1.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (管理拠点側ISPと接続するID) (管理拠点側ISPと接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp nat descriptor 1000 pp enable 1 ip route default gateway pp 1 |

| NATの設定 | nat descriptor type 1000 masquerade |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.191/24 |

| DNSの設定 | dns host lan1 dns server pp 1 dns private address spoof on |

| カスタムGUIの設定 | httpd custom-gui use on httpd custom-gui user vpn_admin directory=/ index=vpn_setup.html |

| LANインターフェースの設定 | ip lan1 address 192.168.2.1/24 |

|---|---|

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp keepalive interval 30 retry-interval=30 count=12 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (拠点側ISPと接続するID) (拠点側ISPと接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ip pp address (拠点WAN側IPアドレス) ip pp mtu 1454 ip pp nat descriptor 1000 pp enable 1 ip route default gateway pp 1 |

| 拠点に対する VPN (IPsec) の設定 |

tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on ipsec ike local address 1 (拠点WAN側IPアドレス) ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (パスワード) ipsec ike remote address 1 any ipsec ike remote name 1 (管理拠点側ルーター名) key-id ipsec auto refresh 1 on ip tunnel tcp mss limit auto tunnel enable 1 ip route 192.168.1.0/24 gateway tunnel 1 |

| NATの設定 | nat descriptor type 1000 masquerade nat descriptor address outer 1000 (拠点WAN側IPアドレス) nat descriptor masquerade static 1000 1 192.168.2.1 udp 500 # 注釈1 nat descriptor masquerade static 1000 2 192.168.2.1 udp 4500 # 注釈2 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.2.2-192.168.2.191/24 |

| DNSの設定 | dns host lan1 dns server pp 1 dns private address spoof on |

注釈1:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈2:

VPN(IPsec:NATトラバーサル機能を使用時)に関係するパケットを通過させる設定です。

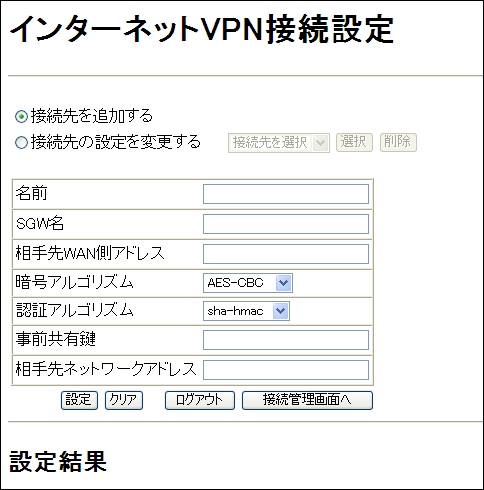

管理拠点側の管理ユーザーがカスタムGUIでVPN接続先を追加、変更する際の手順を説明します。

なお、ここではインターネット接続の設定はすでに完了しているものとします。

ラジオボタンで、"接続先を追加する"を選択します。以下の要領で各設定項目を入力し、[設定]ボタンを押します。

| 名前 | description tunnelコマンドの (トンネル名) を入力します。 |

|---|---|

| SGW名 | ipsec ike local nameコマンドの (管理拠点側ルーター名) を入力します。 |

| 相手先WAN側アドレス | ipsec ike remote addressコマンドの (拠点WAN側IPアドレス) を入力します。 |

| 暗号アルゴリズム | ipsec sa policyコマンドの (暗号アルゴリズム) を選択します。 |

| 認証アルゴリズム | ipsec sa policyコマンドの (認証アルゴリズム) を選択します。 |

| 事前共有鍵 | ipsec ike pre-shared-keyコマンドの (パスワード) を選択します。 |

| 相手先ネットワークアドレス | description tunnelコマンドの (拠点LAN側ネットワークアドレス) を入力します。 VPN接続管理画面にて[接続]ボタンを押した際に (拠点LAN側ネットワークアドレス) 宛ての経路が設定されます。 |

ラジオボタンで、"接続先の設定を変更する"を選択します。

既登録の接続先名前をリストから選択し、[選択]ボタンを押します。

各設定項目がそれぞれの接続先に連動したパラメーターに更新されますので、

変更したい設定項目を修正し、[設定]ボタンを押します。

ラジオボタンで、"接続先の設定を変更する"を選択します。

既登録の接続先名前をリストから選択し、[削除]ボタンを押します。

[クリア]ボタンを押すと、表示されているすべての設定項目が空白状態に更新されます。

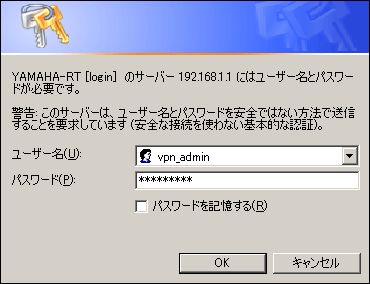

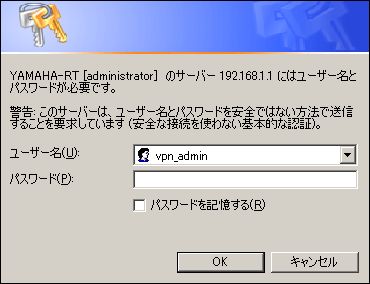

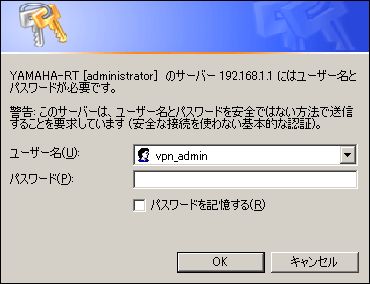

[選択]、[削除]、[設定]ボタンのいずれかを押して管理パスワードの入力を求められた際には、ログイン時と同じユーザー名と、ルーター に設定した管理パスワードを入力します。

※本設定例では ユーザー名:vpn_admin、管理パスワード:なし

設定が完了すると、VPN接続設定画面の "設定結果" の下に設定後のconfigが表示されます。

なお、ここで追加設定されるコマンドは以下のとおりです。

| 拠点に対するVPN(IPsec)の設定 | tunnel select (トンネルID) description tunnel (トンネル名)_(拠点LAN側ネットワークアドレス) ipsec tunnel (トンネルID) ip tunnel tcp mss limit auto ipsec ike remote address (トンネルID) (拠点WAN側IPアドレス) ipsec ike pre-shared-key text (トンネルID) (パスワード) ipsec ike local name (トンネルID) (管理拠点側ルーター名) key-id ipsec ike nat-traversal (トンネルID) on ipsec sa policy (トンネルID) (トンネルID) (暗号アルゴリズム) (認証アルゴリズム) ipsec auto refresh (トンネルID) off ipsec auto refresh on |

|---|

管理拠点側の管理ユーザーがカスタムGUIで接続拠点を切り替える際の手順を説明します。

なお、ここでは上述の管理ユーザーによるVPN接続設定はすでに完了しているものとします。

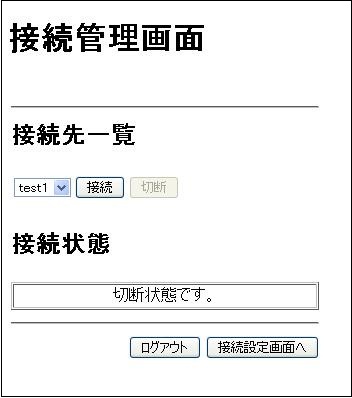

ここでは、VPN (IPsec) 接続の接続先と状態を確認することができます。上図は切断状態を示しています。

また、各接続状態に応じて表示される[接続]ボタン、もしくは[切断]ボタンにより、指定した拠点に対して、接続・切断操作を行うことができます。

・1つの拠点と接続中は、他の拠点との接続は行えません。(同時接続数1)

・接続中は画面を定期的にリロードし、ステータスを更新します。

この操作を行うには管理者権限が必要となりますので、管理パスワードの入力を求められた際には、ログイン時と同じユーザー名と、ルーター に設定した管理パスワードを入力します。

※本設定例では ユーザー名:vpn_admin、管理パスワード:なし

なお、接続操作で管理拠点側のルーター(1)に設定されるコマンドは以下のとおりです。

| 拠点に対するVPN(IPsec)の設定 | tunnel select (トンネルID) tunnel enable (トンネルID) ipsec ike keepalive use (トンネルID) on ipsec auto refresh (トンネルID) on ip route (拠点LAN側ネットワークアドレス) gateway tunnel (トンネルID) |

|---|

切断操作で管理拠点側のルーター(1)に設定されるコマンドは以下のとおりです。

| 拠点に対するVPN(IPsec)の設定 | tunnel select (トンネルID) tunnel disable (トンネルID) no ipsec ike keepalive use (トンネルID) on ipsec auto refresh (トンネルID) off no ip route (拠点LAN側ネットワークアドレス) gateway tunnel (トンネルID) |

|---|

ご相談・お問い合わせ