管理番号:YMHRT-3981

(最終更新日: 2024/10/31)

本設定例の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX1200、RTX1100です。

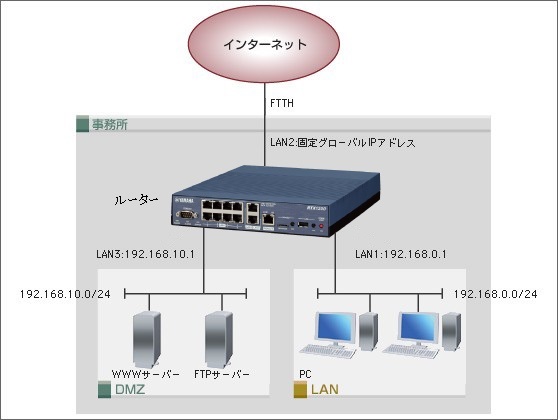

安全にインターネットを利用するとともに、自社ネットワークに設置したサーバーをインターネットへ公開するケースです。3つのイーサネットインターフェースを装備したルーターでは、WAN・LAN・DMZのネットワーク構成を1台で構築・運用できます。

FTTH(光ファイバー)など高速化を続けるブロードバンド環境に対応するため、高速パケット処理技術「ファストパス」を搭載。パケットを効率的に処理することができるため、ブロードバンドのアクセス回線帯域を十分に活かすことができます。

定評のあるヤマハルーターの高度なフィルタリングによるファイアウォールを搭載しました。 不正アクセス検知機能で、ネットワークを通過するパケットをIPヘッダやIPオプションヘッダ、ICMP、UDP、TCP、FTP、SMTPなど41種類のカテゴリーから監視します。 不正なアクセストライを発見後は、侵入やデータの漏洩・改ざんを未然に防止。 さらに、設定によってはパケットを破棄して、より高いセキュリティを確保することもできます。

3つのイーサネットインターフェースはそれぞれ独立しており、WANを含むインターネット、LAN、そしてDMZを同時に運用可能です。 ファイアウォール機能によってLANセグメントを保護しながら、DMZセグメントでサーバーを公開することができます。

複数の固定グローバルアドレスを持っている場合の設定例はこちらになります

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.0.1/24 |

|---|---|

| DMZインターフェースの設定 (LAN3ポートを使用) |

ip lan3 address 192.168.10.1/24 ip lan3 secure filter in 2000 ip lan3 secure filter out 3000 dynamic 100 101 200 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPに接続するID) (ISPに接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ip pp mtu 1454 ip pp address (固定グローバルIPアドレス) ip pp secure filter in 1020 1030 1031 1032 2000 dynamic 201 202 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp nat descriptor 1 ip pp intrusion detection in on # 注釈1 pp enable 1 ip route default gateway pp 1 |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.0.0/24 * ip filter 1030 pass * 192.168.0.0/24 icmp ip filter 1031 pass * 192.168.10.2 tcpflag=0x0002/0x0017 * www # 注釈4 ip filter 1032 pass * 192.168.10.3 tcpflag=0x0002/0x0017 * 21 # 注釈5 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * tcp ip filter dynamic 106 * * udp ip filter dynamic 200 192.168.0.0/24 * telnet # 注釈6 ip filter dynamic 201 * 192.168.10.2 www # 注釈7 ip filter dynamic 202 * 192.168.10.3 ftp # 注釈8 |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor address outer 1 (固定グローバルIPアドレス) nat descriptor masquerade static 1 1 192.168.10.2 tcp www # 注釈2 nat descriptor masquerade static 1 2 192.168.10.3 tcp 21 # 注釈3 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.0.2-192.168.0.100/24 |

| DNSの設定 | dns server (ISPより指定されたDNSサーバーのIPアドレス) dns private address spoof on |

注釈1:

WANインターフェースで不正アクセス検知機能を有効にします。検知した結果はshow ip intrusion detectionコマンドで確認できます。

注釈2:

NATの影響で外側からのアクセスができなくなるので、WWWサーバーへアクセスできるように穴を開けます。

注釈3:

注釈2と同様に、FTPサーバーへアクセスできるように穴を開けます。

注釈4、注釈7:

WWWサーバーへのアクセスのうち、最初のパケット(SYN)だけを通すフィルターです。その後に引き続く通信は、注釈7の動的フィルターで通します。

注釈5、注釈8:

注釈4と同様に、FTPサーバーへのアクセスのうち、最初のパケット(SYN)を通すフィルターです。その後に引き続く通信は、注釈8の動的フィルターで通します。

注釈6:

WWWサーバーとFTPサーバーをメンテナンスするために使うtelnetの通信を通すフィルターです。

ご相談・お問い合わせ