管理番号:YMHRT-17482

(最終更新日: 2025/7/24)

本設定例の対応機種は、RTX1220、RTX840、RTX830、RTX810、NVR700Wです。

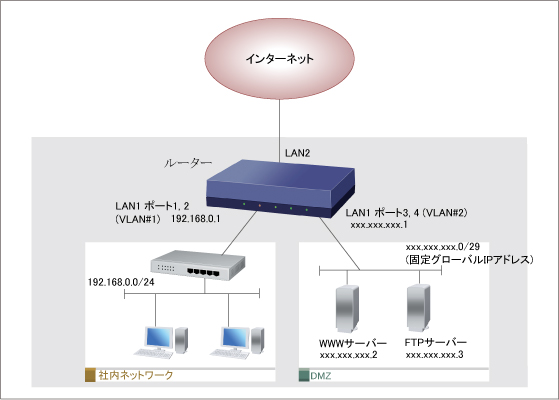

ヤマハルーターを使って、安全にインターネットを利用するとともに、自社ネットワークに設置したWWWサーバーとFTPサーバーをインターネットへ公開する設定例です。LAN分割機能を使用して、ルーターのLAN1ポートを、公開サーバーを設置するセグメントと社内ネットワークのセグメントに分けています。

ファイアウォールの機能が、インターネットからの不正な侵入を防ぎ、公開サーバーに対する攻撃を検知します。

■LAN1ポートのLAN分割設定

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| 経路の設定 | ip route default gateway pp 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

vlan port mapping lan1.1 vlan1 vlan port mapping lan1.2 vlan1 vlan port mapping lan1.3 vlan2 vlan port mapping lan1.4 vlan2 lan type lan1 port-based-option=divide-network ip vlan1 address 192.168.0.1/24 ip vlan2 address (xxx.xxx.xxx.1)/29 ip vlan2 secure filter in 2000 ip vlan2 secure filter out 3000 dynamic 100 101 200 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPに接続するID) (ISPに接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ip pp mtu 1454 ip pp secure filter in 1020 1030 1031 1032 2000 dynamic 201 202 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp intrusion detection in on # 注釈1 ip pp nat descriptor 1 pp enable 1 |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.0.0/24 * ip filter 1030 pass * 192.168.0.0/24 icmp ip filter 1031 pass * (xxx.xxx.xxx.2) tcpflag=0x0002/0x0fff * www # 注釈2 ip filter 1032 pass * (xxx.xxx.xxx.3) tcpflag=0x0002/0x0fff * 21 # 注釈3 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * tcp ip filter dynamic 106 * * udp ip filter dynamic 200 192.168.0.0/24 * telnet # 注釈4 ip filter dynamic 201 * (xxx.xxx.xxx.2) www # 注釈5 ip filter dynamic 202 * (xxx.xxx.xxx.3) ftp # 注釈6 |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor address outer 1 (xxx.xxx.xxx.1) nat descriptor address inner 1 192.168.0.1-192.168.0.254 |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.0.2-192.168.0.191/24 |

| DNSの設定 | dns server (ISPから指定されたDNSサーバーのIPアドレス) dns private address spoof on |

注釈1:

WANインターフェースで不正アクセス検知機能を有効にします。検知した結果は、show ip intrusion detectionコマンドで確認できます。

注釈2、注釈5:

WWWサーバーへのアクセスのうち、最初のパケット(SYN)だけを通すフィルターです。その後に引き続く通信は、注釈5の動的フィルターで通します。

注釈3、注釈6:

注釈2と同様に、FTPサーバーへのアクセスのうち、最初のパケット(SYN)を通すフィルターです。その後に引き続く通信は、注釈6の動的フィルターで通します。

注釈4:

WWWサーバーとFTPサーバーをメンテナンスするために使うtelnetの通信を通すフィルターです。

ご相談・お問い合わせ