管理番号:YMHRT-19603

(最終更新日: 2025/7/24)

本設定例では、IPsecトンネル機能とDPIを使用しています。

IPsecトンネル機能の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX840、RTX830、NVR700W、FWX120、vRXです。

DPIの対応機種は、RTX1300、RTX840、RTX830(Rev.15.02.13以降)、NVR700W(Rev.15.00.17以降)です。

アプリケーション制御「DPI」を利用する設定例です。

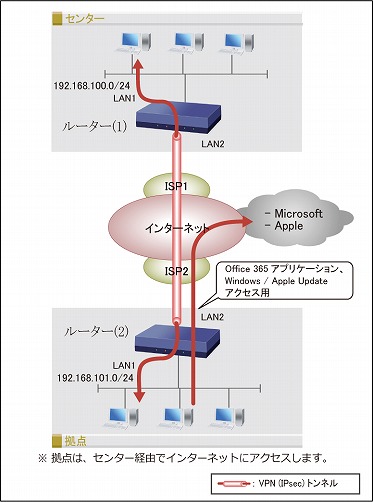

拠点のトラフィックが増加する中、従来のように拠点からのすべてのパケットをセンター経由でインターネットへアクセスすると、センター側でインターネット回線の輻輳を招く恐れがあります。

「DPI」を利用すると、ルーターのWeb GUIで、かんたんに、アプリケーションのインターネットブレイクアウトが実現できます。また、各アプリケーションの通信量(通信状況)をWeb GUIのダッシュボードで可視化できるため、通信トラブルの解決への近道となります。

技術情報:DPI

本設定例では、アプリケーション制御として次の内容を設定しています。

| アプリケーション | 設定 |

|---|---|

| Office365 | インターネットブレイクアウト |

| Windows/Apple Update | インターネットブレイクアウト |

| 動画&音楽配信 | 振り分けない(センター経由) |

| ゲーム | 破棄 |

| P2P | 破棄 |

| SNS | 振り分けない(センター経由) |

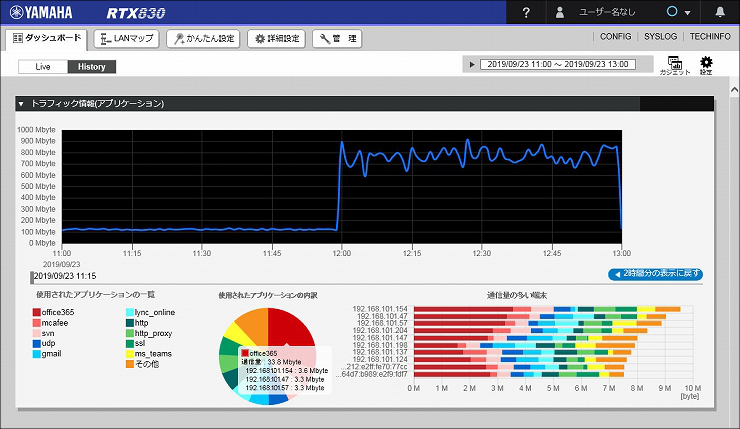

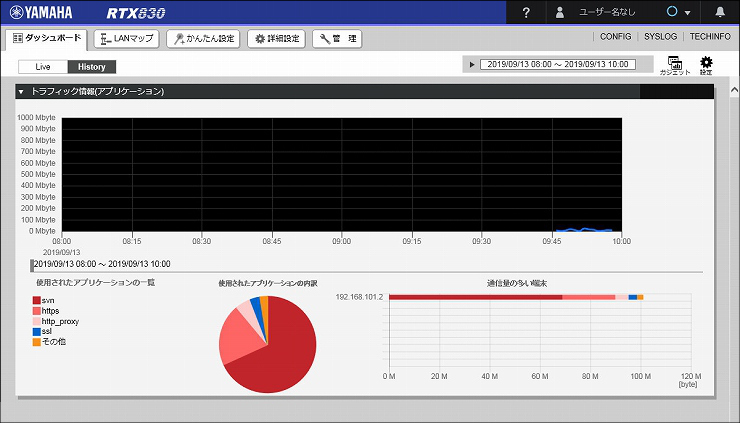

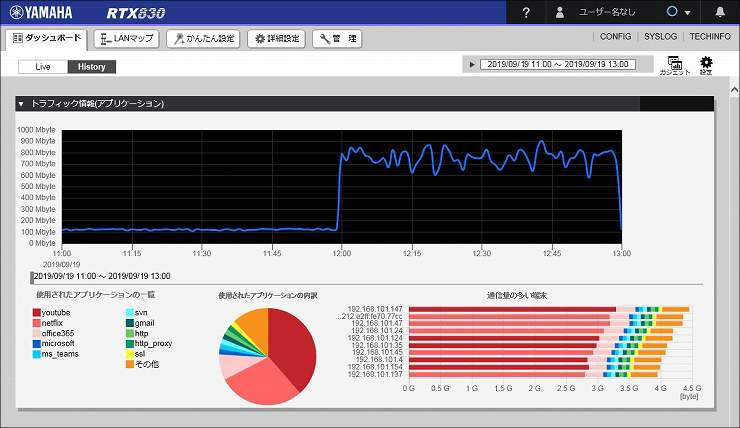

アプリケーション制御の設定を行うと、ルーターのWeb GUIのダッシュボードで、ルーター配下の通信トラフィックを見える化できるようになります。表示内容として、以下のようなものがあります。

・すべての通信トラフィック

・通信トラフィックの多いアプリケーション

・通信トラフィックの多い端末

たとえば、インターネット回線が遅いと感じたとき、「いつ」「誰が」「どのアプリケーションを」「どのくらい」使っているか、すぐに把握できます。通信トラブルを解決するための、判断材料としてお使いいただけます。

※外部メモリーを使用すると、長期間の統計情報を蓄積できます。

DPIをご利用いただくためには、インターネットの接続設定が必要です。

光回線に接続するためには、別途ONUが必要です。

対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| センター | RTX5000 RTX3510 RTX3500 RTX1300 RTX1220 RTX1210 | コマンド設定例 | IPsecトンネル機能 |

| 拠点 | RTX840 RTX830 | コマンド設定例 Web GUI設定例 |

IPsecトンネル機能、 DPI |

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway pp 1 ip route 192.168.101.0/24 gateway tunnel 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.100.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISP1に接続するID) (ISP1に接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ip pp address (センターの固定グローバルIPアドレス) ip pp secure filter in 1020 1030 1040 1041 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 ip pp nat descriptor 1 pp enable 1 |

| VPN(IPsec)の設定 | tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.100.1 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (拠点の固定グローバルIPアドレス) ip tunnel tcp mss limit auto tunnel enable 1 |

| VPN(IPsec)の設定 (共通項目) |

ipsec auto refresh on |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.100.0/24 * ip filter 1030 pass * 192.168.0.0/16 icmp ip filter 1040 pass (拠点の固定グローバルIPアドレス) * udp * 500 ip filter 1041 pass (拠点の固定グローバルIPアドレス) * esp ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * tcp ip filter dynamic 106 * * udp |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.100.1 udp 500 nat descriptor masquerade static 1 2 192.168.100.1 esp |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.100.2-192.168.100.100/24 |

| DNSの設定 | dns server (ISP1から指定されたDNSサーバーのアドレス) dns private address spoof on |

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway tunnel 1 ip route (センターの固定グローバルIPアドレス) gateway pp 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.101.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISP2に接続するID) (ISP2に接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ppp ccp type none ip pp address (拠点の固定グローバルIPアドレス) ip pp nat descriptor 1 pp enable 1 |

| VPN(IPsec)の設定 | tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.101.1 ipsec ike nat-traversal 1 on ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (センターの固定グローバルIPアドレス) tunnel enable 1 |

| VPN(IPsec)の設定 (共通項目) |

ipsec auto refresh on |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor masquerade static 1 1 192.168.101.1 udp 500 nat descriptor masquerade static 1 2 192.168.101.1 esp |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.101.2-192.168.101.100/24 |

| DNSの設定 | dns host lan1 dns server 192.168.100.1 dns private address spoof on |

※ルーター(2)に、外部メモリーを挿します。本設定例では、USBメモリーを使用しています。

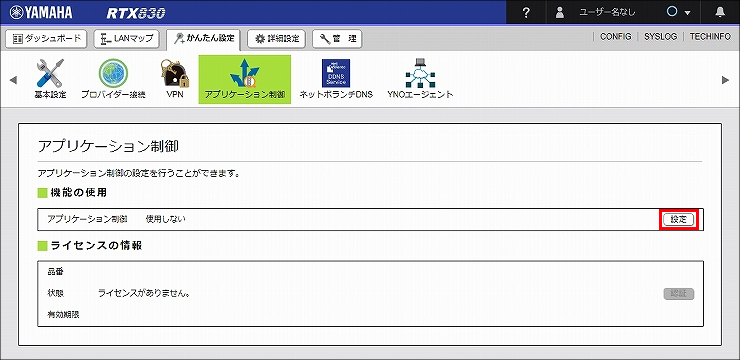

1. ルーターの設定画面を開きます。

2.「かんたん設定」をクリックします。

3.「アプリケーション制御」をクリックします。

4.「機能の使用」の「設定」をクリックします。

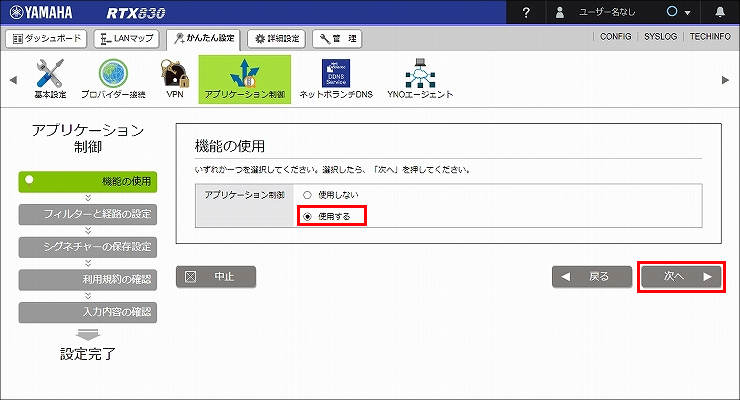

5.「使用する」を選択して、「次へ」をクリックします。

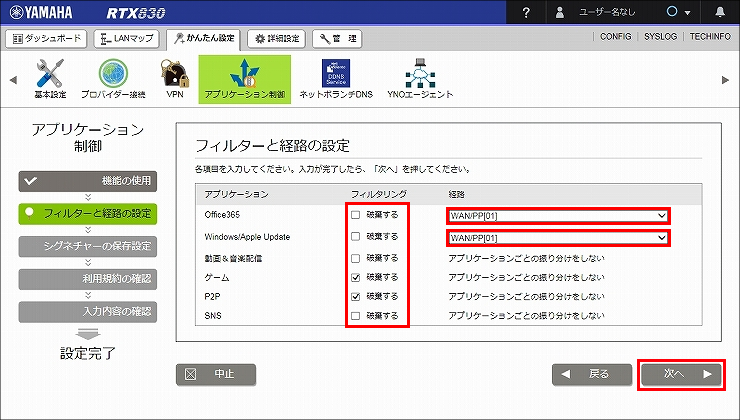

6. 各アプリケーションのフィルタリングと経路を設定して、「次へ」をクリックします。

なお、本設定例では、以下の内容を設定しています。

| アプリケーション | フィルタリング | 経路 |

|---|---|---|

| Office365 | チェックOFF | WAN/PP[01] |

| Windows/Apple Update | チェックOFF | WAN/PP[01] |

| 動画&音楽配信 | チェックOFF | アプリケーションごとの振り分けをしない |

| ゲーム | チェックON | アプリケーションごとの振り分けをしない |

| P2P | チェックON | アプリケーションごとの振り分けをしない |

| SNS | チェックOFF | アプリケーションごとの振り分けをしない |

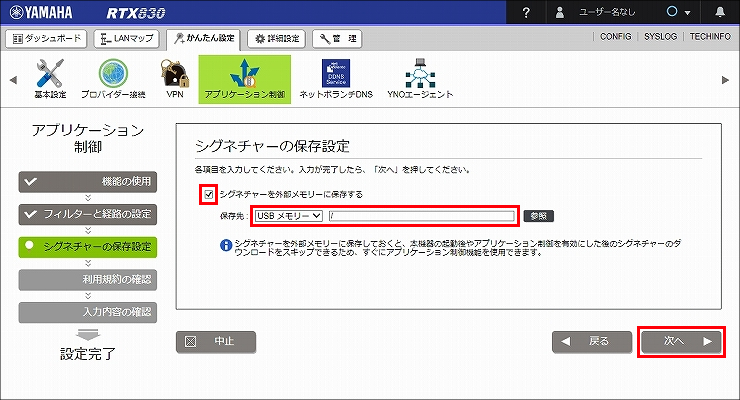

7. 必要な設定を入力して、「次へ」をクリックします。

| シグネチャーを外部メモリーに保存する | チェックON |

|---|---|

| 保存先 (ドロップダウンリスト) |

「事前準備」で接続した外部メモリー |

| 保存先 (テキストボックス) |

任意のディレクトリーパス ※ ルートディレクトリーを指定する場合は、「/」を入力します。 ※「参照」をクリックすると、Web GUIでディレクトリーを選択できます。 |

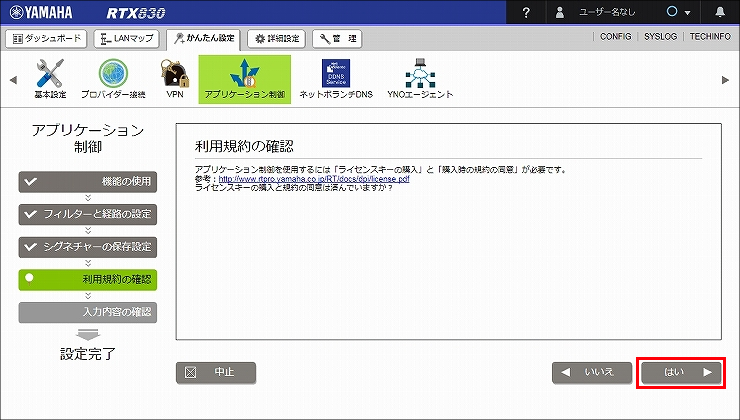

8. 利用規約を確認して、「はい」をクリックします。

9. 設定内容を確認します。問題がなければ、「設定の確定」をクリックします。

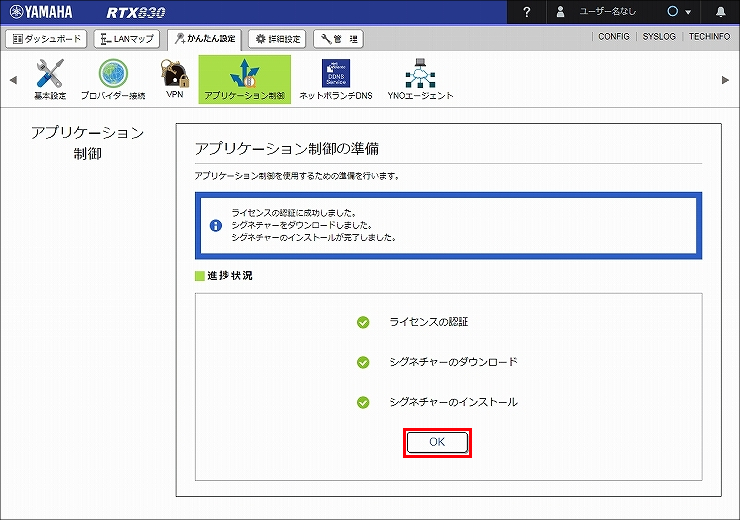

10. アプリケーション制御の準備が行われます。

すべての処理が完了したことを確認して、「OK」をクリックします。

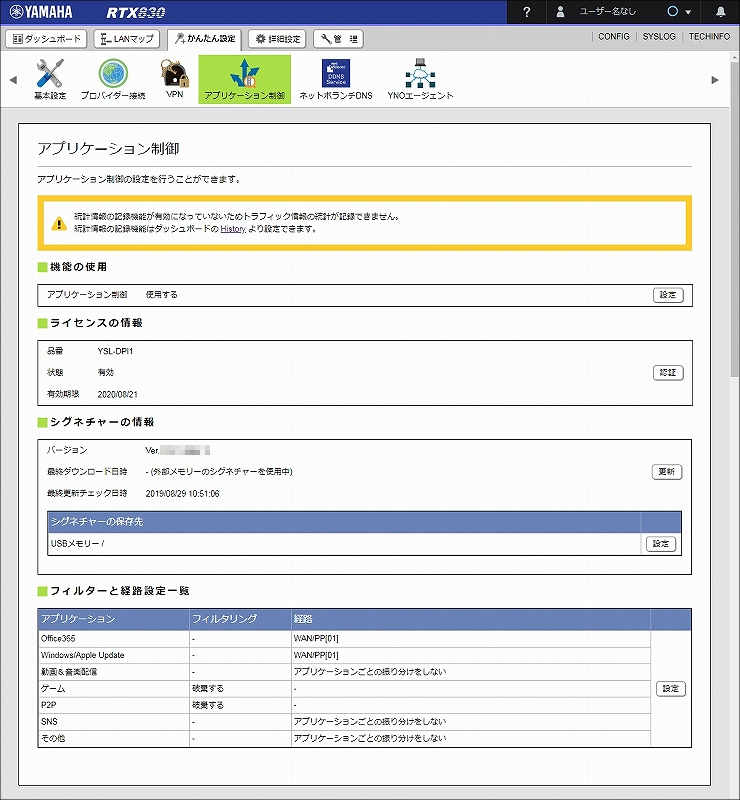

11. アプリケーション制御の設定が完了しました。

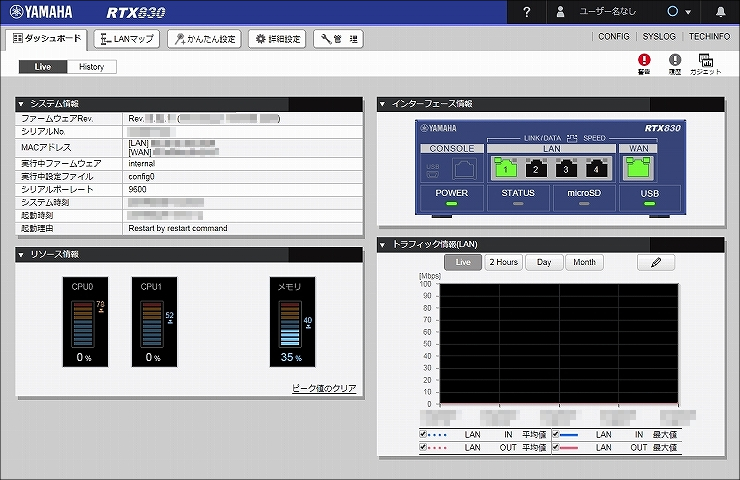

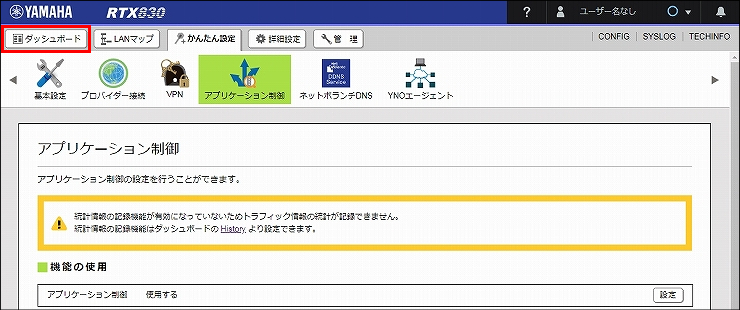

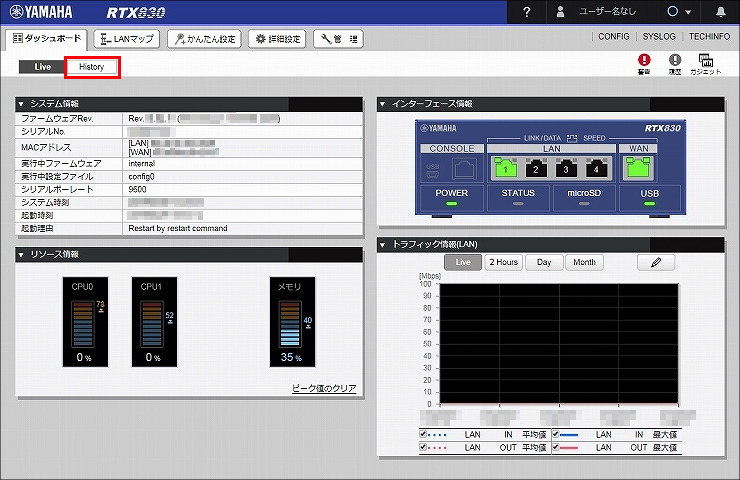

1.「ダッシュボード」をクリックします。

2.「History」をクリックします。

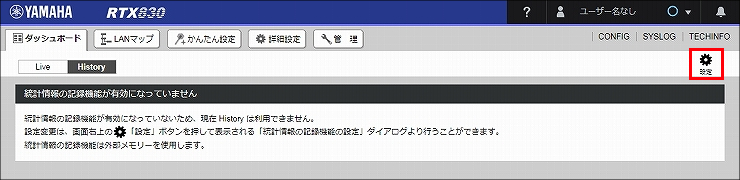

3.「設定」をクリックします。

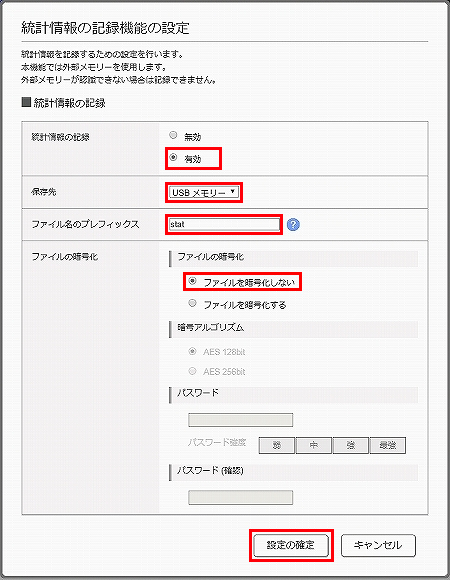

4. 以下の項目を入力して、「設定の確定」をクリックします。

※すでに、統計情報が有効な場合であっても、この手順を実行してください。

| 統計情報の記録 | 有効 |

|---|---|

| 保存先 | 「事前準備」で接続した外部メモリー |

| ファイル名のプレフィックス | 任意の文字列 |

| ファイルの暗号化 | ファイルを暗号化しない ※ 統計情報を記録するファイルを暗号化するかどうかの設定です。 トラフィック情報の暗号化ではありませんので、ご注意ください。 |

5.「閉じる」をクリックします。以上で、統計機能の利用設定は完了です。

[ダッシュボード] - [history] - [ガジェット] で 以下を選択すると、各アプリケーションの統計情報を確認できます。

※ [ガジェット] は、アプリケーション制御の設定が完了すると表示されます。

[設定直後の表示サンプル (管理PCのトラフィック情報だけを表示)]

[社内ネットワークに導入後の表示サンプル (すべてのPCのトラフィック情報を表示)]

ご相談・お問い合わせ