VPNの概要は、「VPNとは」をご覧ください。

ここでは、VPN接続方式について説明します。VPN接続方式は、目的や用途に応じて以下のように使い分けます。

最初に、VPN接続方式に共通する用語を解説します。

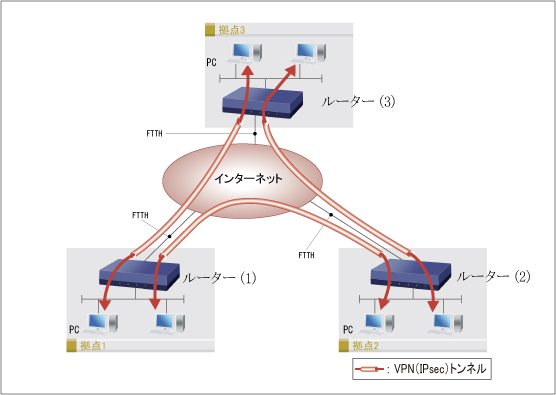

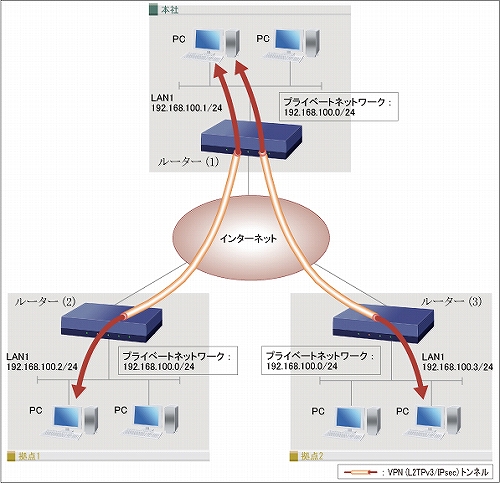

IPsec(IP Security Architecture)は、インターネットで安全な通信を実現するために考えられたVPN接続方式です。盗聴や改ざんなどの脅威があるインターネットにおいて、データの暗号化や接続相手の認証、トンネリングなどを行う仕組みを提供します。各拠点のLAN同士を接続(LAN間接続)する場合、最も安全性の高いVPN接続方式です。

実際にVPN(LAN間接続)を構築するには、各拠点にIPsecに対応したルーターが必要です。

では、簡単にIPsecの仕組みを紹介します。

IPsecでVPNを実現するには、一般的にIKEやESPといったプロトコルを利用します。ESPは暗号化を行うプロトコルで、IKEは暗号化に必要な「鍵」と呼ばれる情報を管理するプロトコルです。

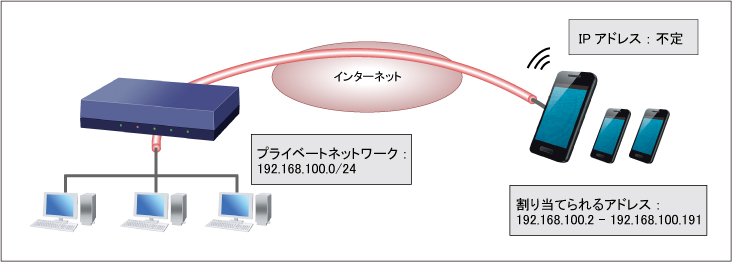

外出先PCやスマートフォンから会社のLANに接続することも可能です。一般的にリモートアクセスVPNといいます。

ヤマハでは、無線LANルーターを使用して、「IKEv2を用いたリモートアクセスVPN」での接続もできます。

IKEv2を用いたリモートアクセスVPN接続をするには、外出先に、VPNクライアントソフトウェア(*)がインストールされたPCや、スマートフォンなどが必要です。

(*)ヤマハでは、無線LANルーター(NWR100)向けに、VPNクライアントアプリ「RTSIA」 for Windowsを無料で提供しています。

IKEとは、Internet Key Exchage の略です。

IPsecでは、安全性の高い通信を行うために、鍵と呼ばれる情報(パスワードや暗証番号のようなもの)を使用してデータを暗号化します。IPsecで使用される鍵は、データの暗号化、復号の両方に同じ鍵を使用することから「共通鍵」と呼ばれます。この共通鍵の生成、交換、更新を自動で行い、管理するプロトコルです。

IKEには、IKEv1とIKEv2があります。

2つの段階(フェーズ1、フェーズ2)を経て、暗号化通信に必要な鍵情報の交換を行います。それぞれのフェーズでは、暗号アルゴリズム(3DES/AESなど)や認証アルゴリズム(MD5/SHA-1など)、鍵などの情報を交換して、合意を交わします。合意した情報の集合体をSA(Security Association)と呼びます。

IKEv1の後継として開発された、VPN接続を安全に確立するためのプロトコルです。IKEv1と同様に、暗号化に必要な共通鍵を使用します。

IKEv1と比較して必要なメッセージ交換が少ないため、処理能力に優れています。IKEv1の仕様の複雑さが解消されたこと、NATトラバーサルが標準で組み込まれたこと、これらにより、さまざまな機器と接続しやすく、ネットワークを手軽に構築できるようになりました。今日では、VPNプロトコルの標準として広く使われています。

ESP(Encapsulating Security Payload)は、データの暗号化や認証(※)を提供するプロトコルです。データをESPパケットとしてカプセル化することにより、暗号化を実現します。暗号化、および復号には、IKEで交換した共通鍵を使います。

※ ここでの認証とは、発信者の認証、およびデータの完全性(改ざんされていないこと)の認証を指します。

IPsecに関連する用語です。IPsecをより理解したいときに、ご覧ください。

L2TP/IPsec は、「L2TP」と「IPsec」の2つのプロトコルを併用したVPN接続方式です。モバイル端末(スマートフォン、PCなど)から、インターネット経由で企業などのプライベートネットワークへ安全に通信(リモートアクセス)できる仕組みを提供します。

なお、リモートアクセスは、PPTPでも実現できます。L2TP/IPsecとの違いの1つは、認証するタイミングです。PPTPでは、暗号化されていない状態で認証を行います。一方、L2TP/IPsecでは、IPsecで暗号化されたトンネルの中で認証を行います。そのため、PPTPよりもL2TP/IPsecの方が、安全性が高いといわれています。

L2TPには、L2TPv2(L2TP version 2)とL2TPv3(L2TP version 3)の異なる2つのプロトコルが存在します。バージョンによって用途が異なりますので、ご注意ください。L2TP/IPsecでは、L2TPv2を使用しています。一般的に、L2TPv2をL2TP、L2TPv3をL2TPv3と表現することが多いため、本稿でもそのように呼ぶことにします。L2TPv3については、こちらをご覧ください。

実際にVPNを構築するには、会社側にL2TP/IPsecに対応したルーターが必要です。また、外出先には、VPNクライアントソフトウェア(*)がインストールされたPCや、スマートフォンなどが必要です。

(*)ヤマハでは、YMS-VPN8ソフトウェアライセンス版、または、YMS-VPN8同時接続ライセンス版をご用意しています。

では、簡単にL2TP/IPsecの仕組みを紹介します。

L2TP/IPsecは、前述したとおり、L2TPとIPsecを併用したものです。L2TPはリモートアクセスを可能にするプロトコルで、IPsecはインターネットで安全な通信を実現するために考えられたプロトコルです。

L2TP(Layer 2 Tunneling Protocol)とは、データリンク層(L2)でのトンネリングを実現するプロトコルです。認証、トンネリングに対応しています。PPPフレームに、L2TPヘッダーとUDPヘッダーを付加することで、IPネットワークで転送できるようにします。

L2TPは暗号化に対応していません。そこで、IPsec(トランスポートモード)と組み合わせることによって、データを暗号化し、機密性や完全性を確保します。IPsecの詳細は、こちらをご参照ください。

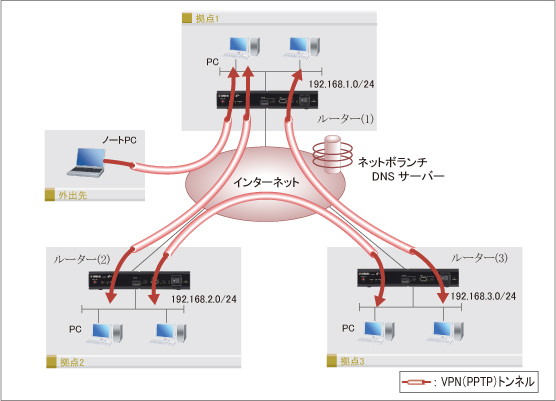

PPTP(Point to Point Tunneling Protocol)は、Microsoft社によって提案されたプロトコルで、Point-to-Pointプロトコル(PPP)と呼ばれる2点間を接続する技術を拡張したVPN接続方式です。1つの接続方式で、LAN間接続とリモートアクセスを実現できます。

PPTPは、認証、暗号化、トンネリングに対応していますが、IPsecに比べて安全性は低くなります。一方、LAN間接続とリモートアクセスを併用する場合、1つのVPN接続方式で実現できる手軽さがメリットです。また、Windows PCをPPTPクライアントとして気軽に利用できる点もメリットです。

実際にVPNを構築するには、各拠点にPPTPに対応したルーターが必要です。また、リモートアクセスする場合は、外出先にPPTPに対応したスマートフォンやPCなどが必要です。

では、簡単にPPTPの仕組みを紹介します。

PPTPの実現には、GRE(Generic Routing Encapsulation)とMPPE(Microsoft Point-to-Point Encryption)を利用します。GREは、PPPフレームをカプセル化するプロトコルで、MPPEは暗号化方式です。

PPTPに関連する用語です。PPTPをより理解したいときに、ご覧ください。

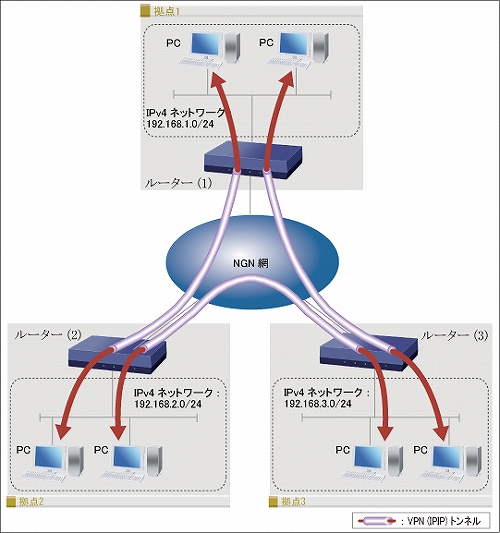

IPIP(IP over IP)は、トンネリングに特化した簡易的なVPN接続方式です。IPsecやPPTPのような認証や暗号化には、対応していません。機密性の高い閉域網などを使って、簡単な設定でLAN間接続を実現できます。

一般的に、以下のような環境で利用します。

実際にVPNを構築するには、各拠点にIPIPに対応したルーターが必要です。

では、簡単にIPIPの仕組みを紹介します。

IPIPは、IPパケットにさらにIPヘッダーを付加することで、トンネリングを実現します。たとえば、LAN側にIPv4のIPアドレス、WAN側にIPv6のIPアドレスを利用している場合を考えてください。IPv4とIPv6には互換性がありませんが、IPv4パケットにIPv6ヘッダーを付加してカプセル化することで、LAN間で通信が可能になります。

L2TPv3(Layer 2 Tunneling Protocol version 3)は、データリンク層(L2)でルーター間でのトンネリングを実現するVPN接続方式です。各拠点をLAN間接続して、同一セグメントのネットワークを構築できます。

L2TPには、L2TPv2(L2TP version 2)とL2TPv3(L2TP version 3)の異なる2つのプロトコルが存在します。バージョンによって用途が異なりますので、ご注意ください。リモートアクセスを実現するためのプロトコルであるL2TPv2(L2TP version 2)については、こちらをご覧ください。

L2TPv3は、認証、トンネリングに対応していますが、暗号化には対応していません。そのため、L2TPv3だけで使用する場合は、閉域網など安全性が確保された環境で使用するのが一般的です。インターネットで使用する場合は、IPsec(トランスポートモード)を併用して、暗号化することができます。併用した方式を、「L2TPv3/IPsec」といいます。

実際にVPNを構築するには、各拠点にL2TPv3に対応したルーターが必要です。

では、簡単にL2TPv3の仕組みを紹介します。

L2TPv3は、L2フレームにL2TPv3ヘッダーを付与します。さらに、UDPヘッダーを付加することで、ルーター間でのL2フレーム転送を可能にします。

L2TPv3に関連する用語です。L2TPv3をより理解したいときに、ご覧ください。

ご相談・お問い合わせ