管理番号:YMHRT-14613

(最終更新日: 2025/7/24)

マルチポイントトンネル機能の対応機種は、RTX5000(Rev.14.00.26以降)、RTX3510、RTX3500(Rev.14.00.26以降)、RTX1300、RTX1220、RTX1210(Rev.14.01.20以降)、RTX840、RTX830、NVR700W(Rev.15.00.10以降)、vRXです。

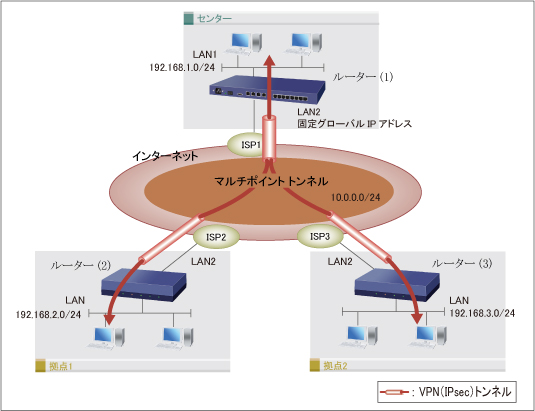

本設定例は、マルチポイントトンネル機能を利用して、センターと拠点を接続する構成です。

マルチポイントトンネルとは、接続先を1箇所しか持たないpoint-to-pointトンネルとは異なり、複数の接続先を持つpoint-to-multipointトンネルのことです。センターは、複数拠点とのトンネル接続をひとつの TUNNEL インターフェースで収容します。そのため、拠点が増えた場合でも、センターで使用中のルーターは設定を変更する必要がありません。

本設定例では、センターは固定グローバルIPアドレスを割り当てています。

光回線に接続するためには、別途ONUが必要です。

NVR700Wは、本体のONUポートに小型ONUを装着することで、光回線に接続できます。

技術情報:マルチポイントトンネル

本機能の対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| ゲートウェイの設定 | ip route default gateway pp 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) | ip lan1 address 192.168.1.1/24 ip lan1 ospf area backbone |

| WAN(ISP1)インターフェースの設定 (LAN2ポートを使用) | pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISP1と接続するID) (ISP1と接続するパスワード) ppp lcp mru on 1454 ppp ccp type none ip pp address (センターの固定グローバルIPアドレス) ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 |

| VPN(IPsec)の設定 (マルチポイントトンネル) | tunnel select 1 tunnel type multipoint server tunnel multipoint local name (拠点のルーターに通知する名前) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.1.1 ipsec ike pre-shared-key 1 text (事前共有鍵) # 注釈1 ipsec ike remote address 1 any ipsec ike remote name 1 (拠点側 セキュリティーゲートウェイの名前) key-id # 注釈1 ip tunnel address 10.0.0.1/24 ip tunnel ospf area backbone ip tunnel tcp mss limit auto tunnel enable 1 ipsec auto refresh on |

| フィルターの設定 | ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.1.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.1.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.1.0/24 icmp * * ip filter 200031 pass * 192.168.1.0/24 established * * ip filter 200032 pass * 192.168.1.0/24 tcp * ident ip filter 200033 pass * 192.168.1.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.1.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.1.0/24 udp domain * ip filter 200036 pass * 192.168.1.0/24 udp * ntp ip filter 200037 pass * 192.168.1.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.1.1 udp * 500 # 注釈2 ip filter 200101 pass * 192.168.1.1 esp * * # 注釈2 ip filter 500000 restrict * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp |

| NATの設定 | nat descriptor type 1000 masquerade nat descriptor masquerade static 1000 1 192.168.1.1 udp 500 # 注釈2 nat descriptor masquerade static 1000 2 192.168.1.1 esp # 注釈2 |

| OSPFの設定 | ospf use on ospf router id 192.168.1.1 ospf area backbone |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.1.2-192.168.1.191/24 |

| DNSの設定 | dns host lan1 dns server (ISP1より指定されたDNSサーバーのアドレス) dns private address spoof on |

| OSPFの有効設定 | ospf configure refresh # 注釈3 |

| ゲートウェイの設定 | ip route default gateway pp 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) | ip lan1 address 192.168.2.1/24 ip lan1 ospf area backbone |

| WAN(ISP2)インターフェースの設定 (LAN2ポートを使用) | pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISP2と接続するID) (ISP2と接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 |

| VPN(IPsec)の設定 (マルチポイントトンネル) | tunnel select 1 tunnel type multipoint tunnel multipoint local name (センターのルーターに通知する名前1) tunnel multipoint server 1 (センターの固定グローバルIPアドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.2.1 ipsec ike local name 1 (拠点側 セキュリティーゲートウェイの名前) key-id # 注釈1 ipsec ike pre-shared-key 1 text (事前共有鍵) # 注釈1 ip tunnel address 10.0.0.2/24 ip tunnel ospf area backbone ip tunnel tcp mss limit auto tunnel enable 1 ipsec auto refresh on |

| フィルターの設定 | ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.2.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.2.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.2.0/24 icmp * * ip filter 200031 pass * 192.168.2.0/24 established * * ip filter 200032 pass * 192.168.2.0/24 tcp * ident ip filter 200033 pass * 192.168.2.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.2.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.2.0/24 udp domain * ip filter 200036 pass * 192.168.2.0/24 udp * ntp ip filter 200037 pass * 192.168.2.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.2.1 udp * 500 # 注釈2 ip filter 200101 pass * 192.168.2.1 esp * * # 注釈2 ip filter 500000 restrict * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp |

| NATの設定 | nat descriptor type 1000 masquerade nat descriptor masquerade static 1000 1 192.168.2.1 udp 500 # 注釈2 nat descriptor masquerade static 1000 2 192.168.2.1 esp # 注釈2 |

| OSPFの設定 | ospf use on ospf router id 192.168.2.1 ospf export from ospf filter 1 2 3 # 注釈4 ospf export filter 1 equal 192.168.1.0/24 # 注釈4 ospf export filter 2 include 10.0.0.0/24 # 注釈4 ospf export filter 3 reject include 0.0.0.0/0 # 注釈4 ospf area backbone |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.2.2-192.168.2.191/24 |

| DNSの設定 | dns host lan1 dns server (ISP2より指定されたDNSサーバーのアドレス) dns private address spoof on |

| OSPFの有効設定 | ospf configure refresh # 注釈3 |

| ゲートウェイの設定 | ip route default gateway pp 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) | ip lan1 address 192.168.3.1/24 ip lan1 ospf area backbone |

| WAN(ISP3)インターフェースの設定 (LAN2ポートを使用) | pp select 1 pp always-on on pppoe use lan2 pppoe auto disconnect off pp auth accept pap chap pp auth myname (ISP3と接続するID) (ISP3と接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp secure filter in 200003 200020 200021 200022 200023 200024 200025 200030 200032 200100 200101 ip pp secure filter out 200013 200020 200021 200022 200023 200024 200025 200026 200027 200099 dynamic 200080 200081 200082 200083 200084 200085 200098 200099 ip pp nat descriptor 1000 pp enable 1 |

| VPN(IPsec)の設定 (マルチポイントトンネル) | tunnel select 1 tunnel type multipoint tunnel multipoint local name (センターのルーターに通知する名前2) tunnel multipoint server 1 (センターの固定グローバルIPアドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike always-on 1 on ipsec ike keepalive use 1 on heartbeat ipsec ike local address 1 192.168.3.1 ipsec ike local name 1 (拠点側 セキュリティーゲートウェイの名前) key-id # 注釈1 ipsec ike pre-shared-key 1 text (事前共有鍵) # 注釈1 ip tunnel address 10.0.0.3/24 ip tunnel ospf area backbone ip tunnel tcp mss limit auto tunnel enable 1 ipsec auto refresh on |

| フィルターの設定 | ip filter 200000 reject 10.0.0.0/8 * * * * ip filter 200001 reject 172.16.0.0/12 * * * * ip filter 200002 reject 192.168.0.0/16 * * * * ip filter 200003 reject 192.168.3.0/24 * * * * ip filter 200010 reject * 10.0.0.0/8 * * * ip filter 200011 reject * 172.16.0.0/12 * * * ip filter 200012 reject * 192.168.0.0/16 * * * ip filter 200013 reject * 192.168.3.0/24 * * * ip filter 200020 reject * * udp,tcp 135 * ip filter 200021 reject * * udp,tcp * 135 ip filter 200022 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 200023 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 200024 reject * * udp,tcp 445 * ip filter 200025 reject * * udp,tcp * 445 ip filter 200026 restrict * * tcpfin * www,21,nntp ip filter 200027 restrict * * tcprst * www,21,nntp ip filter 200030 pass * 192.168.3.0/24 icmp * * ip filter 200031 pass * 192.168.3.0/24 established * * ip filter 200032 pass * 192.168.3.0/24 tcp * ident ip filter 200033 pass * 192.168.3.0/24 tcp ftpdata * ip filter 200034 pass * 192.168.3.0/24 tcp,udp * domain ip filter 200035 pass * 192.168.3.0/24 udp domain * ip filter 200036 pass * 192.168.3.0/24 udp * ntp ip filter 200037 pass * 192.168.3.0/24 udp ntp * ip filter 200099 pass * * * * * ip filter 200100 pass * 192.168.3.1 udp * 500 # 注釈2 ip filter 200101 pass * 192.168.3.1 esp * * # 注釈2 ip filter 500000 restrict * * * * * ip filter dynamic 200080 * * ftp ip filter dynamic 200081 * * domain ip filter dynamic 200082 * * www ip filter dynamic 200083 * * smtp ip filter dynamic 200084 * * pop3 ip filter dynamic 200085 * * submission ip filter dynamic 200098 * * tcp ip filter dynamic 200099 * * udp |

| NATの設定 | nat descriptor type 1000 masquerade nat descriptor masquerade static 1000 1 192.168.3.1 udp 500 # 注釈2 nat descriptor masquerade static 1000 2 192.168.3.1 esp # 注釈2 |

| OSPFの設定 | ospf use on ospf router id 192.168.3.1 ospf export from ospf filter 1 2 3 # 注釈4 ospf export filter 1 equal 192.168.1.0/24 # 注釈4 ospf export filter 2 include 10.0.0.0/24 # 注釈4 ospf export filter 3 reject include 0.0.0.0/0 # 注釈4 ospf area backbone |

| DHCPの設定 | dhcp service server dhcp server rfc2131 compliant except remain-silent dhcp scope 1 192.168.3.2-192.168.3.191/24 |

| DNSの設定 | dns host lan1 dns server (ISP3より指定されたDNSサーバーのアドレス) dns private address spoof on |

| OSPFの有効設定 | ospf configure refresh # 注釈3 |

注釈1:

拠点間の接続をひとつのTUNNELインターフェースで収容するために、"事前共有鍵"と"拠点側 セキュリティーゲートウェイの名前"は、すべて同じ文字列を設定してください。

注釈2:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈3:

OSPF関係の設定を有効にします。実行コマンドのため、設定内容「show config」では表示されません。

注釈4:

OSPFで受け取った経路のうち、センター LAN側への経路を反映する設定です。

他拠点のLAN側への経路を反映していないため、拠点間では通信できません。

拠点間の通信を許可したい場合、経路を反映する設定を追加するか、これらの設定をすべて外してください。

本設定例では、センター ルーター(1)で確認しています。拠点1, 拠点2 も同じコマンドで確認できます。

・「show status pp 1」コマンドで、インターネットの接続状態を確認できます。

[コンソール]

# show status pp 1

PP[01]:

説明:

PPPoEセッションは接続されています ★

接続相手: BAS

通信時間: 2分15秒

受信: 19 パケット [1144 オクテット] 負荷: 0.0%

送信: 17 パケット [712 オクテット] 負荷: 0.0%

PPPオプション

LCP Local: Magic-Number MRU, Remote: CHAP Magic-Number MRU

IPCP Local: IP-Address Primary-DNS(xxx.xxx.xx.xx) Secondary-DNS(xxx.xxx.xx.

xx), Remote: IP-Address

PP IP Address Local: xxx.xxx.xxx.xxx, Remote: xxx.xxx.xxx.xxx

CCP: None

|

| [解説] 相手先との接続状態が表示されます。xxxの部分は、IPアドレスが表示されます。 コマンドの詳細は、各相手先の状態の表示 をご覧ください。 |

・「show status tunnel 1」コマンドで、トンネルインターフェースの接続状態を確認できます。

[コンソール]

# show status tunnel 1

TUNNEL[1]:

説明:

インタフェースの種類: IPsec (point-to-multipoint)

接続先数: 2

[接続先 10.0.0.2 (センターのルーターに通知する拠点1の名前)]

トンネルインタフェースは接続されています ★

開始: 2017/07/13 14:54:39

通信時間: 38分40秒

受信: (IPv4) 273 パケット [18664 オクテット]

(IPv6) 0 パケット [0 オクテット]

送信: (IPv4) 279 パケット [19716 オクテット]

(IPv6) 0 パケット [0 オクテット]

[接続先 10.0.0.3 (センターのルーターに通知する拠点2の名前)]

トンネルインタフェースは接続されています ★

開始: 2017/07/13 15:32:29

通信時間: 50秒

受信: (IPv4) 22 パケット [1600 オクテット]

(IPv6) 0 パケット [0 オクテット]

送信: (IPv4) 18 パケット [1460 オクテット]

(IPv6) 0 パケット [0 オクテット]

|

| [解説] 拠点1, 拠点2とのVPN接続状態が表示されます。 コマンドの詳細は、トンネルインタフェースの状態の表示 をご覧ください。 |

ご相談・お問い合わせ