管理番号:YMHRT-4027

(最終更新日: 2025/7/24)

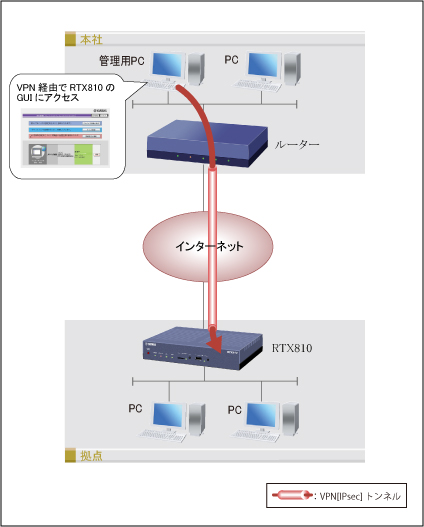

本設定例では、IPsecトンネル機能を使用しています。

IPsecトンネル機能の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX1200、RTX840、RTX830、RTX810、NVR700W、FWX120、vRXです。

本社と拠点間をVPNで接続し、本社側の管理用PCから、拠点のRTX810のGUIにアクセスして、拠点のネットワークを管理する設定例です。GUIを使用することで、本社側から簡単に拠点ネットワークを管理、運用することができます。

本設定例では、VPNを経由して対向拠点のルーターにアクセスするための最小限の設定手順を紹介しています。セキュリティーを高めるために、ログインユーザーの設定や、HTTPにアクセスするホストを制限するなど、必要に応じて、設定を追加、変更してください。

RTX810のGUIでは、ログインする際に管理パスワードの入力を求められるため、本設定例では、管理パスワードの設定手順のみを紹介しています。

光回線に接続するためには、別途ONUが必要です。

NVR700Wは、本体のONUポートに小型ONUを装着することで、光回線に接続できます。

本機能の対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| 本社 | RTX5000 RTX3510 RTX3500 RTX1300 RTX1220 RTX1210 RTX1200 RTX840 RTX830 RTX810 NVR700W | コマンド設定例 | |

| 拠点 | RTX810 | Web GUI設定例 |

| ゲートウェイの設定 | ip route default gateway pp 1 ip route 192.168.100.0/24 gateway tunnel 1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 192.168.0.1/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISP1へ接続するID) (ISP1へ接続するパスワード) ppp lcp mru on 1454 ppp ipcp msext on ip pp address (固定グローバルIPアドレス) ip pp mtu 1454 ip pp secure filter in 1020 1030 1040 1041 2000 ip pp secure filter out 1010 1011 1012 1013 1014 1015 3000 dynamic 100 101 102 103 104 105 106 107 ip pp nat descriptor 1 pp enable 1 |

| VPN(IPsec)の設定 | tunnel select 1 ipsec tunnel 1 ipsec sa policy 1 1 esp aes-cbc sha-hmac ipsec ike keepalive log 1 off ipsec ike local address 1 192.168.0.1 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 any ipsec ike remote name 1 (拠点ルーターに設定された名前) tunnel enable 1 ipsec auto refresh on |

| フィルターの設定 | ip filter source-route on ip filter directed-broadcast on ip filter 1010 reject * * udp,tcp 135 * ip filter 1011 reject * * udp,tcp * 135 ip filter 1012 reject * * udp,tcp netbios_ns-netbios_ssn * ip filter 1013 reject * * udp,tcp * netbios_ns-netbios_ssn ip filter 1014 reject * * udp,tcp 445 * ip filter 1015 reject * * udp,tcp * 445 ip filter 1020 reject 192.168.0.0/24 * ip filter 1030 pass * 192.168.0.0/24 icmp ip filter 1040 pass * 192.168.0.1 udp * 500 # 注釈1 ip filter 1041 pass * 192.168.0.1 esp # 注釈1 ip filter 2000 reject * * ip filter 3000 pass * * ip filter dynamic 100 * * ftp ip filter dynamic 101 * * www ip filter dynamic 102 * * domain ip filter dynamic 103 * * smtp ip filter dynamic 104 * * pop3 ip filter dynamic 105 * * submission ip filter dynamic 106 * * tcp ip filter dynamic 107 * * udp |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor address outer 1 (固定グローバルIPアドレス) nat descriptor masquerade static 1 1 192.168.0.1 udp 500 # 注釈1 nat descriptor masquerade static 1 2 192.168.0.1 esp # 注釈1 |

| DNSの設定 | dns host lan1 dns server (ISP1より指定されたDNSサーバーのアドレス) dns private address spoof on |

| DHCPの設定 | dhcp scope 1 192.168.0.2-192.168.0.100/24 dhcp server rfc2131 compliant except remain-silent dhcp service server |

注釈1:

VPN(IPsec)に関係するパケットを通過させる設定です。

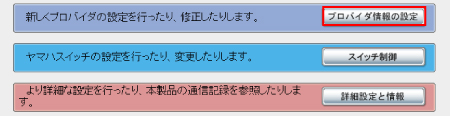

1.「プロバイダ情報の設定」をクリックします。

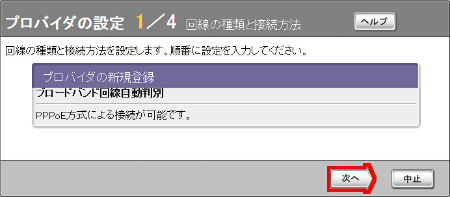

2. ブロードバンド回線自動判別の表示を確認して「次へ」をクリックします。

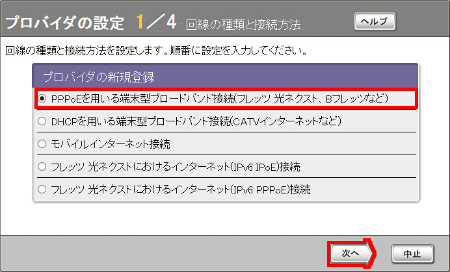

3.「PPPoEを用いる端末型ブロードバンド接続(フレッツ 光ネクスト、Bフレッツなど)」を選択して「次へ」をクリックします。

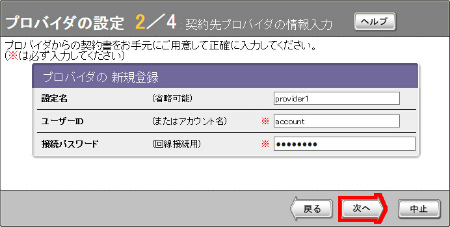

4. 契約しているプロバイダの情報を設定します。

必要な項目の入力が完了したら「次へ」をクリックします。

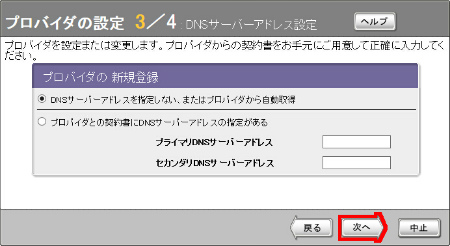

5. プロバイダとの契約内容にしたがってDNSの設定を行います。

項目を入力したら「次へ」をクリックします。

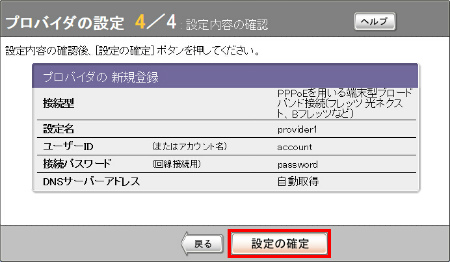

6. 内容を確認して「設定の確定」をクリックします。

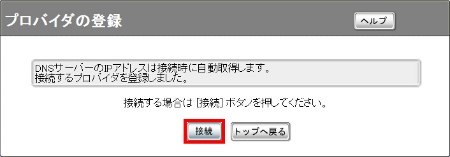

7.「接続」をクリックするとプロバイダに接続します。

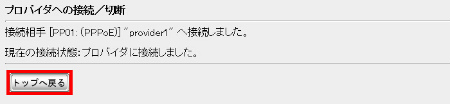

8.「プロバイダに接続しました。」というメッセージを確認したら「トップへ戻る」をクリックします。

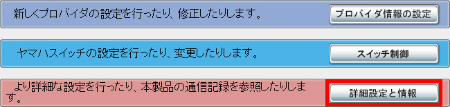

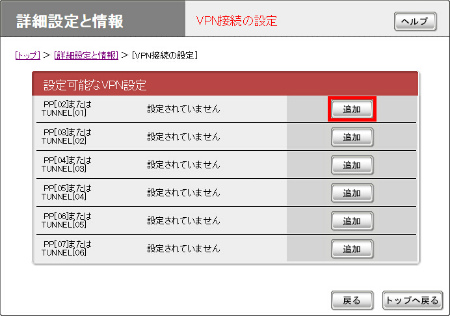

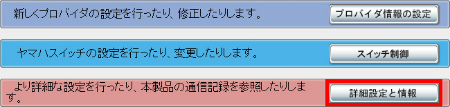

1.「詳細設定と情報」をクリックします。

2.「VPN接続の設定」の行にある「設定」をクリックします。

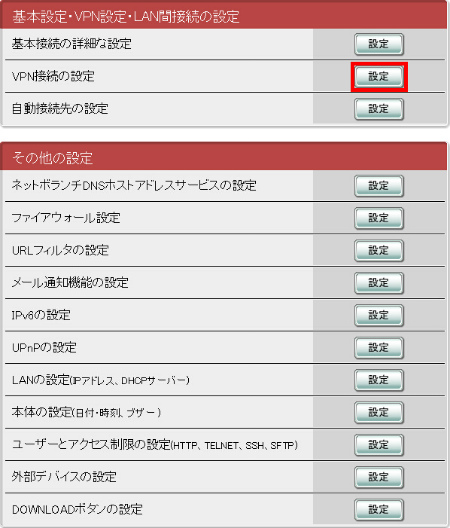

3. 任意のPP(TUNNEL)番号を選択し「追加」をクリックします。

ここでは、「PP[02]またはTUNNEL[01]」を選択します。

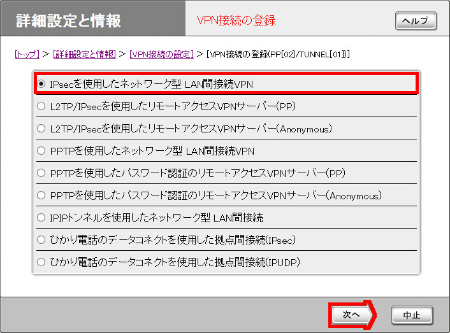

4.「IPsecを使用したネットワーク型 LAN間接続VPN」を選択し「次へ」をクリックします。

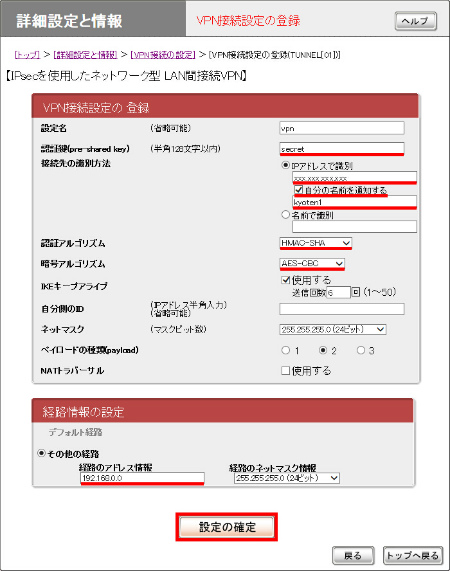

5.「VPN接続設定の登録」と「経路情報の設定」に必要事項を入力し、「設定の確定」をクリックします。

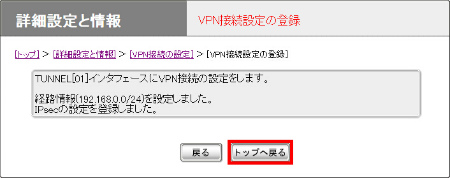

6.「トップへ戻る」をクリックします。

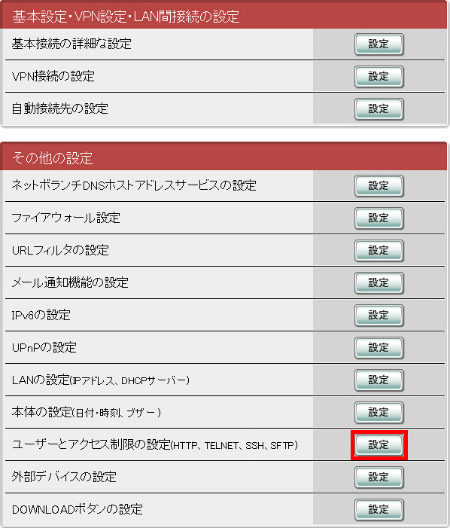

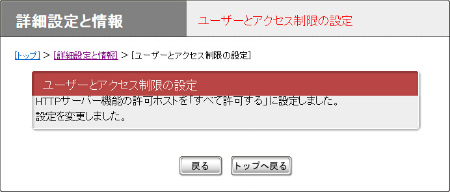

1.「詳細設定と情報」をクリックします。

2.「ユーザーとアクセス制限の設定(HTTP、TELNET、SSH、SFTP)」の行にある「設定」をクリックします。

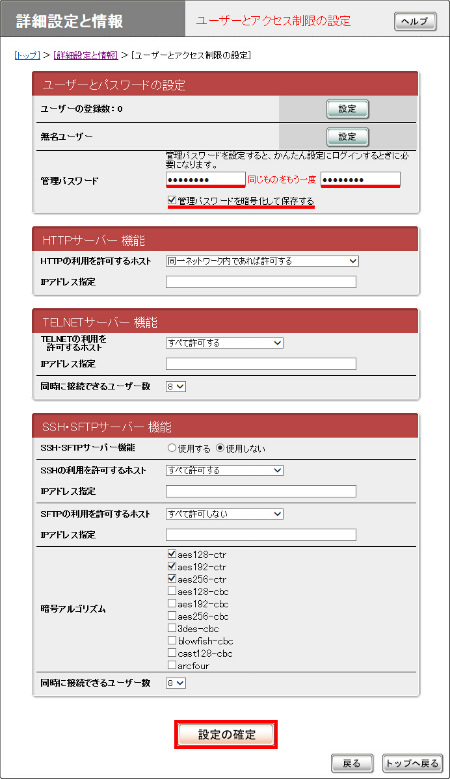

3.「管理パスワード」を入力し、「管理パスワードを暗号化して保存する」をチェックします。「設定の確定」をクリックします。

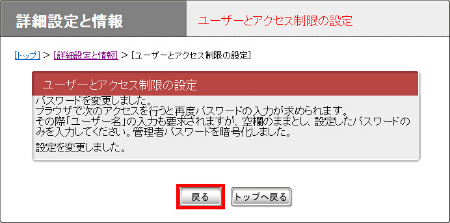

4.「戻る」ボタンをクリックします。

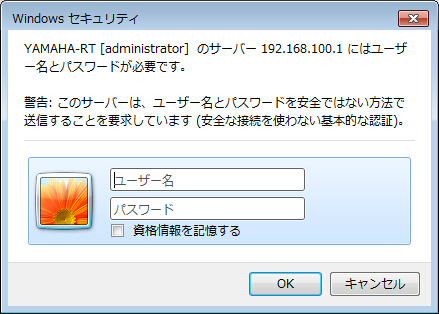

5.「パスワード」に先ほど設定した管理パスワードを入力し、「OK」をクリックします。

6.「HTTPの利用を許可するホスト」で「すべて許可する」を選択し、「設定の確定」をクリックします。

7. 設定が変更されました。以上で設定は終了です。

ご相談・お問い合わせ