セキュリティーの概要は、「セキュリティーとは」をご覧ください。

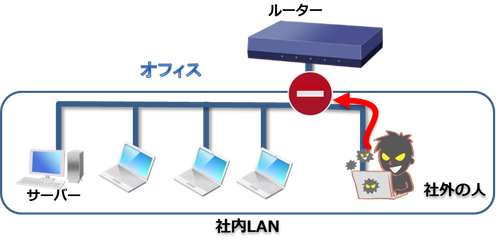

ここでは、ルーターのセキュリティー対策について説明します。ルーターのセキュリティー対策で使用する機能は、目的や用途に応じて以下のように使い分けます。

MACアドレスフィルターは、あらかじめ設定した条件に従って、フレームを通過させたり、破棄したりする機能です。条件として、フレームの「方向(送信/受信)」、「送信元 MACアドレス」、「宛先 MACアドレス」などを指定できます。

MACアドレスフィルターを使えば、たとえば、LANへのアクセスを特定の端末だけ許可、または拒否といったことが、できるようになります。

MACアドレスフィルターを利用する際は、メール通知機能を併用すると便利です。不正アクセスを検知したときに、指定したメールアドレスに通知が届くようになります。

では、簡単にMACアドレスフィルターの設定方法を紹介します。

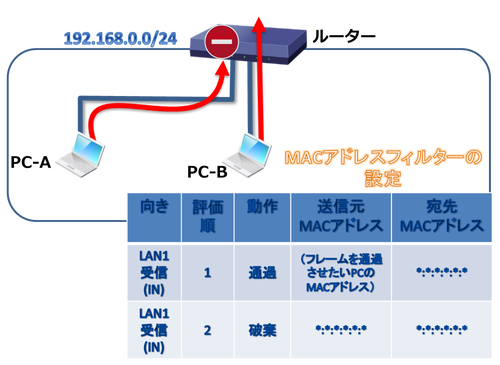

まずは、LANへのアクセスを、特定の端末だけ許可したい場合の設定です。下の図を例に、説明します。

ルーターは、LAN1でフレームを受信すると「評価順:1」のフィルターを確認します。もし、送信元MACアドレスがあらかじめ設定されたアドレスと一致した場合、そのフレームを通過させます。「評価順:1」のフィルターに一致しなかった場合は、「評価順:2」のフィルターを確認します。「評価順:2」のフィルターでは、すべてのフレームが破棄されます。よって、特定の端末だけLANへアクセスできるようになります。

ちなみに、"*"は、"とりうる値すべて"という意味になります。たとえば、宛先MACアドレスが 「*:*:*:*:*:*」 となっている場合は、どのMACアドレスが宛先であっても対象になります。

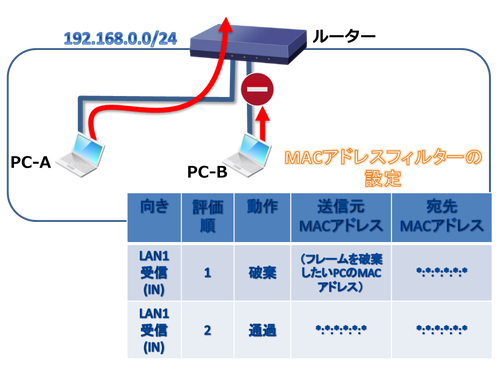

今度は、LANへのアクセスを、特定の端末だけ拒否したい場合の設定です。下の図を例に、説明します。

ルーターは、LAN1でフレームを受信すると「評価順:1」のフィルターを確認します。もし、送信元MACアドレスがあらかじめ設定されたアドレスと一致した場合、そのフレームを破棄します。「評価順:1」のフィルターに一致しなかった場合は、「評価順:2」のフィルターを確認します。「評価順:2」のフィルターでは、すべてのフレームを通過させます。よって、特定の端末だけLANへアクセスできないようになります。

IPフィルターは、あらかじめ設定した条件に従って、パケットを通過させたり、破棄したりする機能です。条件として、パケットの「方向(送信/受信)」、「プロトコル」、「送信元 IPアドレス」、「宛先 IPアドレス」、「送信元 ポート番号」、「宛先 ポート番号」などを指定できます。

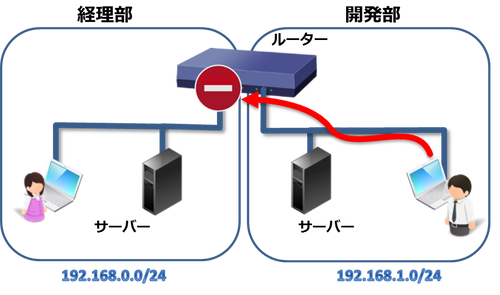

IPフィルターを使えば、たとえば、インターネットとLANでの通信を制限したり、部門間での通信を制限したりできます。

WANからLANへの通信を制御

社内のLAN同士の通信を制御

では、簡単にIPフィルターの仕組みを紹介します。

IPフィルターには、静的フィルターと動的フィルターの2種類が存在します。

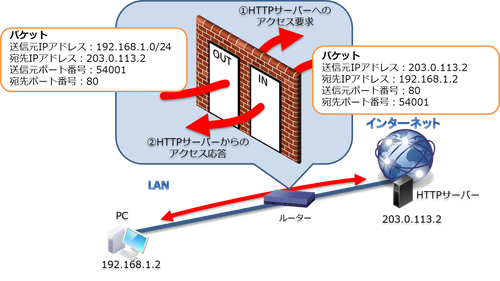

静的フィルターは、通信を制御するための出入り口が常に開いているか、常に閉じているフィルターです。基本的に、出入り口の開閉はフィルターの設定によってあらかじめ決まっていて、途中で開いたり閉じたりはしません。

以下のように静的フィルターを設定すると、LANとインターネットでHTTP(TCP ポート番号:80)による通信だけを許可することができます。それ以外の通信は、破棄されます。静的フィルターは、"条件に一致したパケットを常に通過させる、または、常に破棄する"というのがポイントです。

設定している静的フィルターのイメージは、このようになります。

この例を、少しだけ説明します。ルーターは、パケットを受信すると「評価順:1」のフィルターを確認します。もし、IPアドレスやプロトコルなどの条件がフィルターと一致した場合、このパケットを通過させます。「評価順:1」のフィルターに一致しなかった場合は、「評価順:2」のフィルターを確認します。「評価順:2」のフィルターでは、すべてのパケットが破棄されます。よって、192.168.1.0/24の端末だけがHTTPで通信できるようになります。

※このフィルターの設定は、説明のために簡略化した内容になっています。このままでは、たとえば、DNSでホスト名を名前解決(UDP ポート番号:53)するためのパケットなどが通りません。

ちなみに、"*"は、"とりうる値すべて"という意味になります。たとえば、宛先IPアドレスが 「*.*.*.*」 となっている場合は、どのIPアドレスが宛先であっても対象になります。また、宛先ポート番号が「*」となっている場合も同様で、どのポート番号が宛先であっても対象になります。

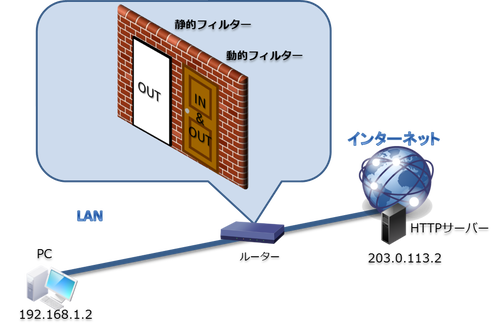

動的フィルターは、通信の状態に応じてドアを開閉させるフィルターです。具体的には、通信が始まったらドアを開け、通信が終了したらドアを閉じます。"通信がないときは、ドアは閉まったまま"なのがポイントです。必要のない限りは、ドアが開くことはありません。

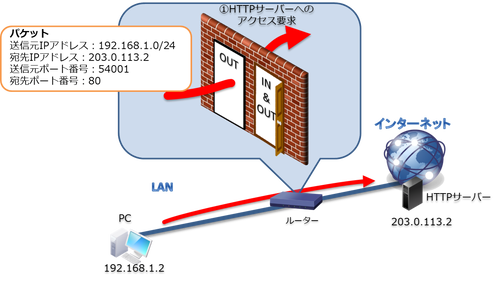

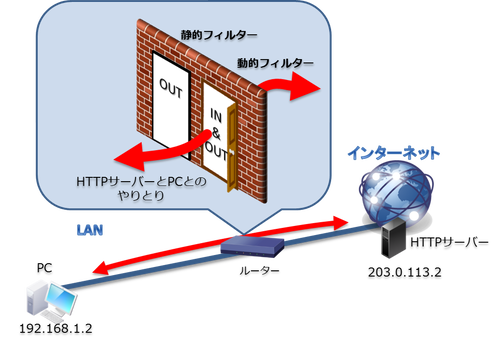

もう少し具体的に動きを見てみましょう。LANからインターネットへの出口に、静的フィルターを設定します。そして、もう1つ動的フィルターを設定します。イメージは、このようになります。

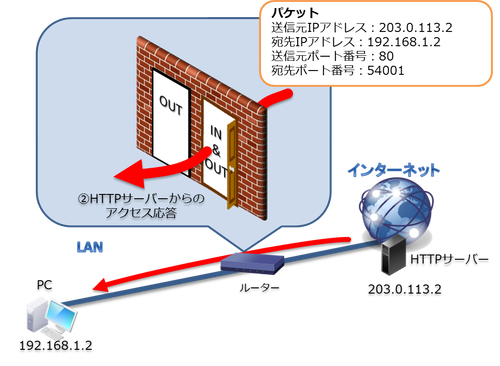

これで、LANからインターネットへの方向(OUT)は、パケットが自由に出て行けます。一方、インターネットからLANへの方向(IN)は、開いているドアがありません。このままでは、HTTPサーバーからの戻りパケットが通れません。

ここで動的フィルターが登場します。LANからインターネットへパケットが通過すると、これをきっかけとして、動的フィルターのドアが開きます。ドアが開いたので、HTTPサーバーからの戻りのパケットが無事に通れるようになりました。

以降、HTTPサーバーとPCでやりとりされるパケットは、この動的フィルターの出入り口を通ります。

そして、必要なやりとりが終了したら、再びドアは閉まります。

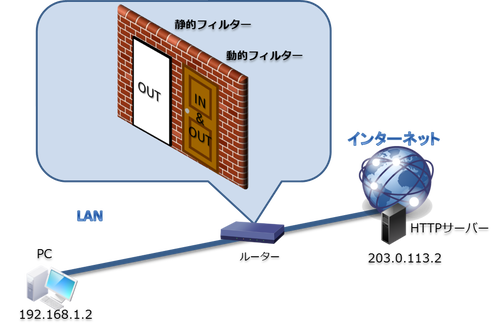

設定しているIPフィルターのイメージは、このようになります。

上で説明したように、動的フィルターは、必要なときだけドアを開け閉めします。ドアを常に開けたままの状態にするより、必要なときだけ開けた方がセキュリティーは高くなります。そのため、インターネットに接続するなど、セキュリティーが求められる場面では、静的フィルターと動的フィルターを組み合わせて設定することをオススメしています。

ここまで、静的フィルターと動的フィルターの概要を説明しました。IPフィルターの条件を厳しく制限することで、ネットワークの機密性、完全性を高めることができます。しかし、その反面、条件が厳しすぎて、可用性が失われて使いづらいネットワークになることもあります。実際にIPフィルターを設定するには、機密性、完全性、可用性のバランスの見極めがポイントです。IPフィルターを設定する前に、要求分析や設計をオススメします。

※ 上記以外でも、ほとんどの設定例で、IPフィルターは使用されています。

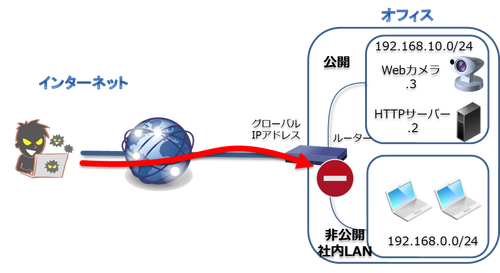

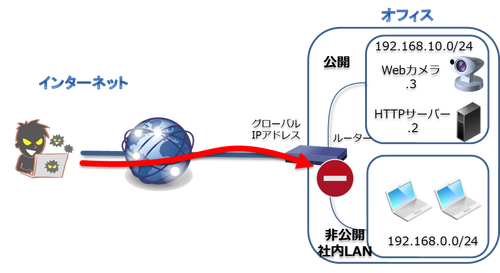

不正アクセス検知は、インターネットからの侵入や攻撃を検知して、警告あるいはこれらの通信を遮断する機能です。不正なパケットが持つパターンを比較することで、侵入や攻撃を検出します。

サーバーを公開している場合など、インターネットから不特定の人がアクセスしてくる場合、本機能を使うと安心です。

不正アクセス検知では、たとえば、LAND攻撃(IPヘッダーの始点IPアドレスを偽装した攻撃)や不正なフォーマットのパケットを送る攻撃などを検出できます。ただし、侵入に該当するか否かを正確に判定することは難しく、完全な検知は不可能であることに注意してください。

不正アクセス検知を利用する際は、メール通知機能を併用すると便利です。不正アクセスを検知したときに、指定したメールアドレスに通知が届くようになります。

一般的に、よく使うアプリケーションには、より多くのリスクが潜んでいます。アプリケーションレベルでの危険な通信を検知して、警告、遮断する仕組みの1つがURLフィルターです。

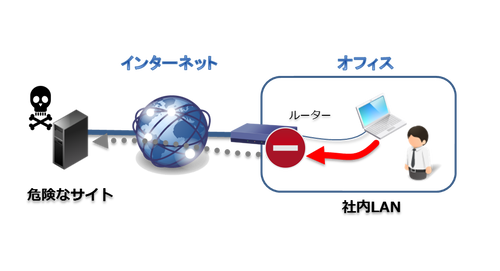

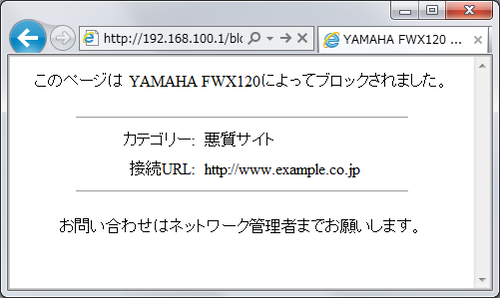

URLフィルターは、HTTP通信においてアクセス可能なURLを制限する機能です。利用者が、ふさわしくないURLや危険なURLにアクセスしようすると、ブロックします。

URLフィルターのイメージ

URLフィルターのブロック画面

では、簡単にURLフィルターの仕組みを紹介します。

URLフィルターは、データベースを参照して、ふさわしくないURLや危険なURLを判断します。参照するデータベースは、内部参照型と外部参照型の2種類があります。

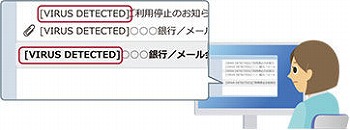

一般的に、よく使うアプリケーションには、より多くのリスクが潜んでいます。アプリケーションレベルでの危険な通信を検知して、警告、遮断する仕組みの1つがメールセキュリティーです。

メールセキュリティーでは、LANとWANとでやりとりされるパケットに対して、ウイルス対策をします。

ファイアウォール配下の端末(端末、スマートデバイスなど)やメールサーバーに対して、特定のアプリケーションをインストールする必要はありません。また、使用している端末のメーカーやOSによらず本機能を利用できるのが特長です。

メールセキュリティーを利用するためには、ファイアウォール(製品名:FWX120)とオプションのライセンス(YSL-MC120)が必要です。メールのチェックはクラウドサーバーで実行されるため、ファイアウォールはインターネットに接続できる環境に設置する必要があります。ちなみに、ライセンス(YSL-MC120)を使用すると、メールセキュリティーのほかに、URLフィルターの外部データベース(ヤマハのセキュリティークラウド)を利用できるようになります。

※「YSL-MC120」の新規、および更新ライセンスの受付は、2025年3月31日に終了しました。

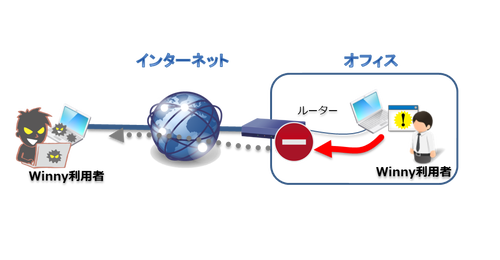

ファイル共有ソフトである「Winny」や「Share」を使用すると、情報の漏洩(ろうえい)のリスクが高まります。そこで、これらのソフトによる通信を制限するのがWinnyフィルター、Shareフィルターです。「Winny」や「Share」が利用するパケットを検出したら、該当パケットを破棄し、通信を遮断します。「Winny」や「Share」のパケットを検出した場合、不正アクセス検知の履歴に記録するため、ソフトを使用した端末の特定にも有効です。

本機能は、不正アクセス検知を有効にすることにより、利用できます。

不正アクセス検知を利用する際は、メール通知機能を併用すると便利です。不正アクセスを検知したときに、指定したメールアドレスに通知が届くようになります。

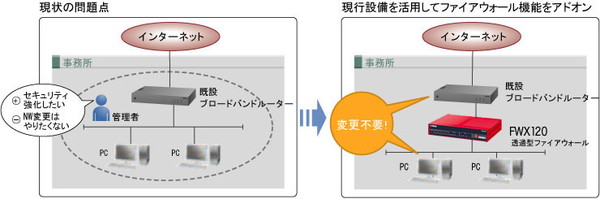

透過型ファイアウォールは、既存のルーターやPCの設定を一切変更せずにファイアウォールを設置できる機能です。

すでにインターネット接続用のルーターが設置されていてルーターを変更したくない場合や、多数の拠点に一斉にファイアウォールを追加したい場合などは、透過型ファイアウォールを利用すると容易に導入することができます。

透過型ファイアウォールは、ファイアウォール(製品名:FWX120)が対応しています。

では、簡単に透過型ファイアウォールの仕組みを紹介します。

従来のルーター型のファイアウォール機能では、ルーターに接続するネットワークは、異なるセグメントでなければなりませんでした。そのため、ファイアウォール機能だけを利用したい場合でも、各インターフェースに異なるIPアドレスを割り当てなければならず、 既存のネットワークに気軽にファイアウォールを追加できませんでした。

その課題を解決したのが本機能です。透過型ファイアウォールは、LAN1とLAN2をブリッジ接続し同じセグメントにするため、IPアドレスを変更する必要がありません。

透過型ファイアウォールに関連する用語です。透過型ファイアウォールをより理解したいときに、ご覧ください。

ご相談・お問い合わせ