管理番号:YMHRT-4072

(最終更新日: 2025/7/24)

本設定例では、L2TP/IPsecトンネル機能を使用しています。

L2TP/IPsecトンネル機能(NATトラバーサル使用)の対応機種は、RTX5000、RTX3510、RTX3500、RTX1300、RTX1220、RTX1210、RTX1200(Rev.10.01.36以降)、RTX840、RTX830、RTX810(Rev.11.01.06以降)、NVR700W、NVR510(Rev.15.01.03以降)、NVR500(Rev.11.00.38以降)、FWX120、vRXです。

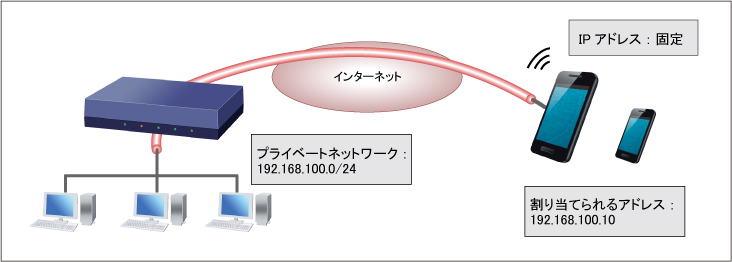

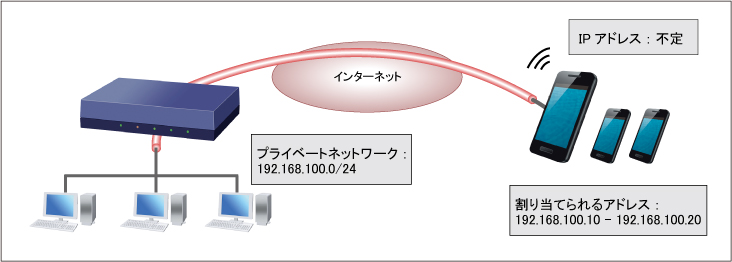

本設定例では、特定のL2TPクライアント(アドレス固定)の接続を受け付ける場合と、複数のL2TPクライアント(アドレス不定)の接続を受け付ける場合の2通りの方法をご紹介します。

本機能の対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| 特定のL2TPクライアント (アドレス固定)の接続を受け付ける場合 |

RTX5000 RTX3510 RTX3500 RTX1300 RTX1220 RTX1210 RTX1200 RTX840 RTX830 RTX810 NVR700W NVR510 NVR500 | コマンド設定例 | |

| 複数のL2TPクライアント (アドレス不定)の接続を受け付ける場合 |

RTX5000 RTX3510 RTX3500 RTX1300 RTX1220 RTX1210 RTX1200 RTX840 RTX830 RTX810 NVR700W NVR510 NVR500 | コマンド設定例 |

光回線に接続するためには、別途ONUが必要です。

NVR700WとNVR510は、本体のONUポートに小型ONUを装着することで、光回線に接続できます。

L2TP/IPsecを用いてインターネット越しにヤマハルーターのプライベートネットワークへ接続する場合の設定例を、以下に示します。

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway pp 1 |

|---|---|

| LANインターフェースの設定 | ip lan1 address 192.168.100.1/24 ip lan1 proxyarp on |

| WANインターフェースの設定 | pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPに接続するID) (ISPに接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 |

| L2TP接続を受け入れるための設定 | pp select 2 pp bind tunnel1 pp auth request chap-pap pp auth username (PPPユーザー名1) (PPPパスワード1) ppp ipcp ipaddress on ppp ipcp msext on ip pp remote address 192.168.100.10 ip pp mtu 1258 pp enable 2 |

| L2TP接続で使用するトンネルの設定 | tunnel select 1 tunnel encapsulation l2tp tunnel endpoint address (L2TPクライアントのIPアドレス) ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 off ipsec ike local address 1 192.168.100.1 ipsec ike nat-traversal 1 on # 注釈1 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 (L2TPクライアントのIPアドレス) l2tp tunnel disconnect time off l2tp keepalive use on 10 3 l2tp keepalive log on l2tp syslog on ip tunnel tcp mss limit auto tunnel enable 1 |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor address outer 1 ipcp nat descriptor address inner 1 auto nat descriptor masquerade static 1 1 192.168.100.1 esp # 注釈2 nat descriptor masquerade static 1 2 192.168.100.1 udp 500 # 注釈2 nat descriptor masquerade static 1 3 192.168.100.1 udp 4500 # 注釈3 |

| IPsecのトランスポートモード設定 | ipsec transport 1 101 udp 1701 ipsec auto refresh on |

| DNSの設定 | dns server (ISPから指定されたDNSサーバーのIPアドレス) dns private address spoof on |

| L2TPの設定 | l2tp service on |

※プロバイダー接続用のPPインターフェースにフィルターを設定している場合には、以下のフィルター設定を追加する必要があります。

環境に応じて適切な設定を追加してください。

pp select 1

ip pp secure filter in ... 200080 200081 200082 200083 ...

ip filter 200080 pass * 192.168.100.1 esp * *

ip filter 200081 pass * 192.168.100.1 udp * 500

ip filter 200082 pass * 192.168.100.1 udp * 4500

ip filter 200083 pass * 192.168.100.1 udp * 1701

注釈1:

プライベートアドレスが割り振られる場合にはNATトラバーサルの設定が必要になります。

注釈2:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈3:

VPN(IPsec:NATトラバーサル機能を使用時)に関係するパケットを通過させる設定です。

※アドレス不定の複数のL2TPクライアントから接続を受け付ける場合には、IPsec事前共有鍵が統一されている必要があります。

L2TP/IPsecを用いてインターネット越しにヤマハルーターのプライベートネットワークへ接続する場合の設定例を、以下に示します。

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway pp 1 |

|---|---|

| LANインターフェースの設定 | ip lan1 address 192.168.100.1/24 ip lan1 proxyarp on |

| WANインターフェースの設定 | pp select 1 pp always-on on pppoe use lan2 pp auth accept pap chap pp auth myname (ISPに接続するID) (ISPに接続するパスワード) ppp lcp mru on 1454 ppp ipcp ipaddress on ppp ipcp msext on ppp ccp type none ip pp mtu 1454 ip pp nat descriptor 1 pp enable 1 |

| L2TP接続を受け入れるための設定 | pp select anonymous pp bind tunnel1 tunnel2 tunnel3 pp auth request chap-pap pp auth username (PPPユーザー名1) (PPPパスワード1) pp auth username (PPPユーザー名2) (PPPパスワード2) pp auth username (PPPユーザー名3) (PPPパスワード3) ppp ipcp ipaddress on ppp ipcp msext on ip pp remote address pool 192.168.100.10-192.168.100.20 ip pp mtu 1258 pp enable anonymous |

| L2TP接続で使用するトンネル1の設定 | tunnel select 1 tunnel encapsulation l2tp ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 off ipsec ike local address 1 192.168.100.1 ipsec ike nat-traversal 1 on # 注釈1 ipsec ike pre-shared-key 1 text (事前共有鍵) ipsec ike remote address 1 any l2tp tunnel disconnect time off l2tp keepalive use on 10 3 l2tp keepalive log on l2tp syslog on ip tunnel tcp mss limit auto tunnel enable 1 |

| L2TP接続で使用するトンネル2の設定 | tunnel select 2 tunnel encapsulation l2tp ipsec tunnel 102 ipsec sa policy 102 2 esp aes-cbc sha-hmac ipsec ike keepalive use 2 off ipsec ike local address 2 192.168.100.1 ipsec ike nat-traversal 2 on # 注釈1 ipsec ike pre-shared-key 2 text (事前共有鍵) ipsec ike remote address 2 any l2tp tunnel disconnect time off l2tp keepalive use on 10 3 l2tp keepalive log on l2tp syslog on ip tunnel tcp mss limit auto tunnel enable 2 |

| L2TP接続で使用するトンネル3の設定 | tunnel select 3 tunnel encapsulation l2tp ipsec tunnel 103 ipsec sa policy 103 3 esp aes-cbc sha-hmac ipsec ike keepalive use 3 off ipsec ike local address 3 192.168.100.1 ipsec ike nat-traversal 3 on # 注釈1 ipsec ike pre-shared-key 3 text (事前共有鍵) ipsec ike remote address 3 any l2tp tunnel disconnect time off l2tp keepalive use on 10 3 l2tp keepalive log on l2tp syslog on ip tunnel tcp mss limit auto tunnel enable 3 |

| NATの設定 | nat descriptor type 1 masquerade nat descriptor address outer 1 ipcp nat descriptor address inner 1 auto nat descriptor masquerade static 1 1 192.168.100.1 esp # 注釈2 nat descriptor masquerade static 1 2 192.168.100.1 udp 500 # 注釈2 nat descriptor masquerade static 1 3 192.168.100.1 udp 4500 # 注釈3 |

| IPsecのトランスポートモード設定 | ipsec transport 1 101 udp 1701 ipsec transport 2 102 udp 1701 ipsec transport 3 103 udp 1701 ipsec auto refresh on |

| DNSの設定 | dns server (ISPから指定されたDNSサーバーのIPアドレス) dns private address spoof on |

| L2TPの設定 | l2tp service on |

※プロバイダー接続用のPPインターフェースにフィルターを設定している場合には、以下のフィルター設定を追加する必要があります。

環境に応じて適切な設定を追加してください。

pp select 1

ip pp secure filter in ... 200080 200081 200082 200083 ...

ip filter 200080 pass * 192.168.100.1 esp * *

ip filter 200081 pass * 192.168.100.1 udp * 500

ip filter 200082 pass * 192.168.100.1 udp * 4500

ip filter 200083 pass * 192.168.100.1 udp * 1701

注釈1:

プライベートアドレスが割り振られる場合にはNATトラバーサルの設定が必要になります。

注釈2:

VPN(IPsec)に関係するパケットを通過させる設定です。

注釈3:

VPN(IPsec:NATトラバーサル機能を使用時)に関係するパケットを通過させる設定です。

ご相談・お問い合わせ