管理番号:YMHRT-18390

(最終更新日: 2023/4/1)

本設定例の対応機種は、RTX1300、RTX1220、RTX1210、RTX830です。

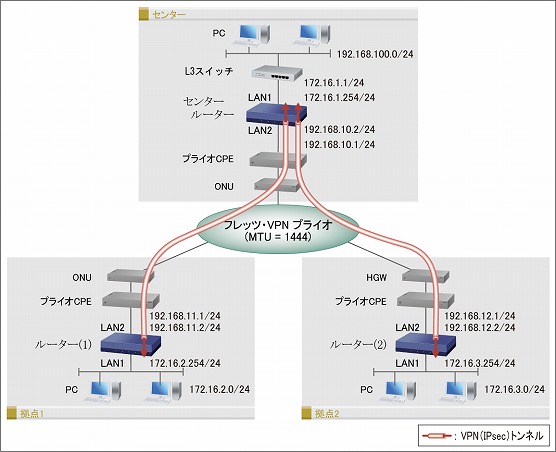

フレッツ・VPN プライオを利用して、拠点間を接続する構成です。

本設定例では、プライオCPEの内側にあるルーター同士でトンネリングを行い、各拠点からセンターにある複数のセグメントと通信をする方法をご紹介します。

本設定例の構成におけるポイント

フレッツ・VPNプライオの詳細は、NTT東日本 フレッツ・VPNプライオ(外部サイト) をご覧ください。

対応機種のうち、設定例を掲載している機種は、以下のとおりです。

| 機種 | 掲載内容 | 備考 | |

|---|---|---|---|

| センター | RTX1300 RTX1220 RTX1210 | コマンド設定例 | |

| 拠点1 | RTX1300 RTX1220 RTX1210 RTX830 | コマンド設定例 | |

| 拠点2 | RTX1300 RTX1220 RTX1210 RTX830 | コマンド設定例 |

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway 172.16.1.1 ip route 172.16.2.0/24 gateway tunnel 1 ip route 172.16.3.0/24 gateway tunnel 2 ip route 192.168.11.0/24 gateway 192.168.10.1 ip route 192.168.12.0/24 gateway 192.168.10.1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 172.16.1.254/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

ip lan2 address 192.168.10.2/24 ip lan2 mtu 1444 |

| VPN(IPsec)の設定 (拠点1とのトンネル) |

tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.10.2 ipsec ike pre-shared-key 1 text (事前共有鍵1) ipsec ike remote address 1 192.168.11.2 ip tunnel mtu 1374 ip tunnel tcp mss limit auto tunnel enable 1 |

| VPN(IPsec)の設定 (拠点2とのトンネル) |

tunnel select 2 ipsec tunnel 102 ipsec sa policy 102 2 esp aes-cbc sha-hmac ipsec ike keepalive use 2 on ipsec ike local address 2 192.168.10.2 ipsec ike pre-shared-key 2 text (事前共有鍵2) ipsec ike remote address 2 192.168.12.2 ip tunnel mtu 1374 ip tunnel tcp mss limit auto tunnel enable 2 |

| VPN(IPsec)の設定 (共通項目) |

ipsec auto refresh on |

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway tunnel 1 ip route 192.168.10.0/24 gateway 192.168.11.1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 172.16.2.254/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

ip lan2 address 192.168.11.2/24 ip lan2 mtu 1444 |

| VPN(IPsec)の設定 (センターとのトンネル) |

tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.11.2 ipsec ike pre-shared-key 1 text (事前共有鍵1) ipsec ike remote address 1 192.168.10.2 ip tunnel mtu 1374 ip tunnel tcp mss limit auto tunnel enable 1 |

| VPN(IPsec)の設定 (共通項目) |

ipsec auto refresh on |

※ネットワーク機器を安全にお使いいただくために、定期的な管理パスワードの変更を推奨します。

| ゲートウェイの設定 | ip route default gateway tunnel 1 ip route 192.168.10.0/24 gateway 192.168.12.1 |

|---|---|

| LANインターフェースの設定 (LAN1ポートを使用) |

ip lan1 address 172.16.3.254/24 |

| WANインターフェースの設定 (LAN2ポートを使用) |

ip lan2 address 192.168.12.2/24 ip lan2 mtu 1444 |

| VPN(IPsec)の設定 (センターとのトンネル) |

tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp aes-cbc sha-hmac ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.12.2 ipsec ike pre-shared-key 1 text (事前共有鍵2) ipsec ike remote address 1 192.168.10.2 ip tunnel mtu 1374 ip tunnel tcp mss limit auto tunnel enable 1 |

| VPN(IPsec)の設定 (共通項目) |

ipsec auto refresh on |

ご相談・お問い合わせ